Ampleur Exploit Kit Popads également surnommés a été autour depuis un certain temps. Il a été utilisé par les cyber-criminels Cutwail pour remplacer l'EK BlackHole. Un peu en arrière, l'EK Magnitude a été réparti sur le Web via des e-mails de spam malveillant Pinterest. Fondamentalement, il a été utilisé pour installer le rootkit ZeroAccess ainsi que le Zbot / cheval de Troie Zeus. Pour attaquer les ordinateurs des utilisateurs, EK un certain nombre de effet de levier vulnérabilités, combiné avec les bons vieux systèmes d'ingénierie sociale.

Tel que rapporté par le chercheur de sécurité Kafeine, l'EK Magnitude est de retour, cette fois-ci exploitant une vulnérabilité Adobe Flash zero-day – CVE-2015-3113 qui a été dévoilé récemment. Le EK vicieux a été au bord de Flash 18.0.0.160 sur Internet Explorer 11 dans Windows 7. Assez intéressant, l'attaque a été détectée seulement quatre jours après la vulnérabilité a été patché par le thème Adobe.

Le Combo Malicious – Magnitude EK ft CryptoWALL

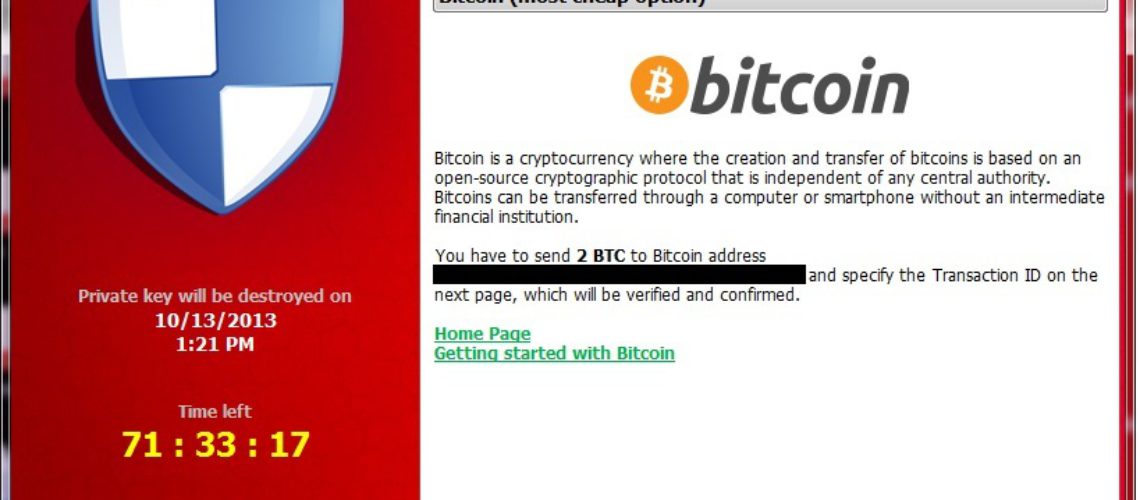

En raison de l'exploitation de la vulnérabilité, l'Magnitude EK a été répand l'infâme CryptoWALL. Comme rapporté par le FBI, la ransomware CryptoWall a généré plus $18 millions en un an. Les cyber-criminels « sans but lucratif » se sont rassemblés provient uniquement de dépenses des utilisateurs.

Une fois installé sur l'ordinateur d'une victime, le ransomware CryptoWALL exige une taxe moyenne d'environ $500. Les frais doivent être payés dans un délai donné, ou ne seront pas déchiffrées fichiers cryptés de l'utilisateur. Cependant, les chercheurs en sécurité mettent en évidence toujours le fait que le paiement de la rançon ne signifie pas nécessairement le déchiffrement de données se produira. Comme cela est visible du grand nombre déclaré par le FBI, ransomware est conçu pour générer des revenus pour ses créateurs et ne doit pas faire confiance. Aussi, rappelez-vous que la meilleure précaution contre les cyber-menaces de cryptage est la sauvegarde de données.

Revenons à la Magnitude EK et sa connexion à CryptoWALL. D'après les recherches, en juin 26 sur 95 pour cent des utilisateurs du monde entier ont une version d'Adobe Flash actuellement installée. Au moins 55% pour cent d'entre eux utilisent une version non corrigée de Flash rendre leurs machines vulnérables à diverses attaques malveillantes.

Mettre à jour immédiatement ou désinstaller complètement Adobe Flash Player

Compte tenu du pourcentage élevé d'utilisateurs non patchées Adobe flash, il est facile de voir pourquoi cyber-escrocs aiment exploiter ces vulnérabilités. Si vous êtes l'un des utilisateurs qui exécutent actuellement un lecteur Flash dangereux, patcher est immédiatement élevé conseillé. Adobe Flash Player sur Google Chrome et Internet Explorer automatiquement mis à jour. Cependant, les installations autonomes ne seront pas mis à jour, sauf si vous les avez mis en place pour le faire.

Si vous n'êtes pas un utilisateur désireux Adobe Flash ou tout simplement ne pas avoir besoin, désinstallant peut tout à fait être un bon choix. navigateurs utilisés sont équipés d'une fonction click-to-play qui peut remplacer le produit Adobe souvent tiré parti.