Nachrichten brach, dass die neueste 2016 Version von Locky Ransomware der .zzzzz Dateierweiterung hat Spotter gewesen in mehr neuen Methoden zu verbreiten, die in einer neuen Zunahme von Infektionen, die durch diesen Ransomware-Virus geführt haben. Für diejenigen, uninformiert, Locky ist ein Erpresser-Virus, das einen massiven Einfluss auf Computern hat verursachen weltweit, Verschlüsseln ihre wichtigen Dateien und eine Lösegeld Anzeige Opfer bitten, Geld zu zahlen, um die Dateien wiederherzustellen. Falls Sie ein Opfer dieser Cyber-Erpressung werden wir beraten Sie diesen Artikel zu lesen und sich damit vertraut, wie Locky sich in Zukunft zu schützen, infiziert, bewahren Sie Ihre Dateien und auch lernen, wie dieser fiese Malware und alternative Methoden, um loszuwerden, Ihre Dateien wiederherzustellen.

Nachrichten brach, dass die neueste 2016 Version von Locky Ransomware der .zzzzz Dateierweiterung hat Spotter gewesen in mehr neuen Methoden zu verbreiten, die in einer neuen Zunahme von Infektionen, die durch diesen Ransomware-Virus geführt haben. Für diejenigen, uninformiert, Locky ist ein Erpresser-Virus, das einen massiven Einfluss auf Computern hat verursachen weltweit, Verschlüsseln ihre wichtigen Dateien und eine Lösegeld Anzeige Opfer bitten, Geld zu zahlen, um die Dateien wiederherzustellen. Falls Sie ein Opfer dieser Cyber-Erpressung werden wir beraten Sie diesen Artikel zu lesen und sich damit vertraut, wie Locky sich in Zukunft zu schützen, infiziert, bewahren Sie Ihre Dateien und auch lernen, wie dieser fiese Malware und alternative Methoden, um loszuwerden, Ihre Dateien wiederherzustellen.

Was Methoden Does Locky Verwendung Infect

Methode #1: Facebook SVG Bilder Spam

Mehrere Verfahren wurden von Malware Forscher identifizierten, und auch ein Verfahren zur Herstellung dieser speziellen Malware über Facebook verbreiten sowie. trotz Facebook Ablehnen der Ansprüche Malware-Forscher glauben, überzeugt, dass .SVG Bilder, die mit dem Exploit-Kit fallen Locky Ransomware über Nemucod Malware anschlossen.

Diese Methode ist eigentlich sehr klug und einzigartig, nur weil Dateien nicht tun, die tatsächlichen Bilder sind und scheinen sicher die Infektion Möglichkeit zu öffnen erhöhen, aber auch gefälschte Facebook-Profile von Freunden und anderen Nutzern, die in ihrem Kreis sein kann, kann verwendet werden Sie Nachricht senden, weiter zu erhöhen Vertrauen.

Methode #2: Via Gefälschte Microsoft XLS Dokumente

Malware-Verkehr-Analyse wurde vor kurzem entdeckt, die neue Form der Spam-E-Mail-Anhänge - Microsoft Excel-Dateien in einem XLS-Dateiformat. Diese Dateien werden oft in massiven Spam-E-Mails angehängt, die als Rechnungen und Kopien solcher angesehen werden. Die Forscher haben die folgenden Rechnungs Namen der Malware im Zusammenhang entdeckt:

- KOPIEREN.{Eindeutige ID}.XLS

- INVOICE.TAM_{Eindeutige ID}.xls

Die Dateien wurden berichtet etwa sein 20 bis 50 Kilobyte groß und von Spam-E-Mails wie die folgenden begleitet werden:

„Anbei erhalten Sie Ihre Rechnung für Waren / Dienstleistungen vor kurzem geliefert. Wenn Sie Fragen haben, dann pleasedo nicht zögern, mit uns in Verbindung. Karen Lightfoot - CreditController, Ansell Lighting, Einheit 6B, Stonecross Industrial Park, Yew Tree Way, WA3 3JD. Tel: +44 (0) 6477 609 803 Fax: +44 (0)6477 609 803“

Methode #2: Die Verwendung von Hidden Files

Locky wurde kürzlich berichtet Dateierweiterungen zu verwenden, die mit verbunden sind .JS oder .EXE oder .COM oder .PIF oder .scr oder .HTA vbs, .wsf , .JSE .jar Arten von Dateien. Nicht nur das, aber die Ransomware hat auch mehrere verschiedene Arten von obfuscators verwenden, um diese Dateien zu verstecken und ähneln sie als Rechnungen und andere Arten von Daten gemeldet. Die Spammer des großen Netzwerks die Erpresser so weit gehen zu verlassen gefälschte Telefonnummern und Namen unterstützt, nur um Benutzer auf die schädlichen Dateien klicken. Dies ist vor allem, was andere Ransomware Viren zu tun, und es bleibt noch sehr wirksam zu sein, obwohl jetzt klassifiziert als bekannte und Mainstream-Infektion Taktik wird. die folgenden Download-Hosts im Zusammenhang mit dem neuesten malspam von vbs Erfassungen:

- sarawakcars.com/987t67g

- spunbaku.com/987t67g

- ryrszs.com/987t67g

- betagmino.net/987t67g

- renklerle.com/987t67g

- rotakin.org/987t67g

Und nicht nur das, sondern Locky ändert sich auch die Erweiterungen der Dateitypen, wie eine bösartige DLL-Datei Umbenennung in .tdb, .342 oder andere zufällige 3 stellige Zahl der Ähnlichkeit.

Mit .ZIP Archiv mit JavaScript anstecken

Locky weiterhin Benutzer zu infizieren ist eine bösartige JavaScript-Dateien über mit. Erkannt vom 29. November 2016 zeigen folgende Phishing-Nachricht eine .zip-Datei zu verbreiten, der Name „unpaid_{UniqueID oder Opfer Name}.Postleitzahl". Die Phishing-E-Mails haben folgende Inhalte:

"Schöne Grüße! Sie suchten nach Rechnung von gestern bezahlt – die Gesamtsumme war $3190.

Leider, Sie hatte nicht das Element enthalten #48047-61258 von $658.

Bitte übertragen Sie den Rest so schnell wie möglich.“

Locky .zzzzz Ransowmare - Entfernung, Schutz und Dateiwiederherstellung

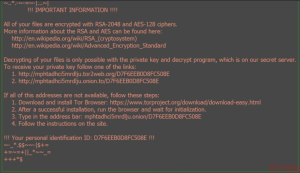

Es ist offensichtlich, dass, sobald Locky Ihren Computer angreift, Die Dateien werden verschlüsselt und haben die zusätzliche .zzzzz Dateierweiterungen. Da die Ransomware ändert die Tapete mit Anweisungen auf einem Tor-basierte Web-Seite, Forscher raten, diese Anweisungen und die Konzentration auf proaktive Maßnahmen gegen diese Malware zu vermeiden.

Erste, es ist wichtig, Locky Ransomware von Ihrem Computer zu entfernen. Sie können mit den Einträgen in der Registry und anderen Daten stören manuell, aber Sie haben auch die Möglichkeit, eine automatische Annäherung zu nehmen, das ist das, was Experten empfehlen. Dieser Ansatz beinhaltet den einfachen Download und Scan Ihres Computers eine erweiterte Anti-Malware-Software, die weiter Ihren Computer vor zukünftigen Bedrohungen schützen als auch.

Außerdem, Locky Ransomware verschlüsselt die Dateien auch, wodurch sie nicht mehr geöffnet werden kann,. Der am besten geeignete Weg, um dieses Problem zu beheben, ohne dass Lösegeld zu zahlen ist auf folgenden den folgenden konzentrieren- erwähnten alternative Verfahren zur Wiederherstellung von Dateien.