die Duqu 2.0 auch bekannt als Win32.Duqu.B als eine Sammlung von verschiedenen Malware durch Sicherheitsforscher von der Budapester Universität für Technik und Wirtschaft entdeckt eingestuft. Es ist eine Reihe von leistungsfähigen Malware-Tools, sondern in erster Linie ein Trojaner RAT, die nicht repliziert wird und wirkt durch Exploits. Die 2.0 Version enthält keinen eigentlichen Code in dem industriellen Steuerungssystem und verfügt über Informationsbeschaffung Module an Kommunikationsgeräten gezielt, die zu verschiedenen Telekommunikations bieten Unternehmen gehören können.

Was ist Duqu 2?

Nach Symantecs Bericht über Duqu, es ist vor allem ein Trojanisches Pferd, das kann die Kontrolle über ein System übernehmen und Informationen zu sammeln, ohne für längere Zeit festgestellt wird, sondern auch enthält es andere umfangreiche Funktionen. Die Malware zielt in erster Linie bestimmte Organisationen mit dem Zweck der Sammlung von Informationen gezielt. Jedoch, der Bericht auch fest, dass es möglich ist, für andere Organisationen Opfer der Software zu werden. Wenn Symantec untersucht Experten seinen Quellcode, sie zu dem Schluss, dass die Schöpfer von Duqu haben Zugang zu einem frühen Malware haben, konnten, genannt Stuxnet (W32.Stuxnet)`S Quellcode und dann möglicherweise für bestimmte Zwecke modifiziert.

Wie funktioniert Duqu 2.0 Arbeiten?

Zu rennen, Spyware muss zuerst das System infizieren. Dieses Virus wird angenommen, dass eine verschlüsselte ausführbare Installer haben, die in einigen Fällen angenommen wird, zunächst auf dem System eingesetzt werden. Danach wird der eigentliche Angriff als DLL kann beginnen, mit eingebetteten Dateien, Konfigurationsdatei und eine Treiberdatei werden von der ausführbaren Datei installiert und registriert, dass der Injektor Rolle spielt. Die DLL-Datei wird in den Windows-Prozess services.exe injiziert (für Windows-PCs) und nach, dass die DLL beginnt die gleichen Injektionsverfahren auf andere Prozesse, die die Programm `Aktivitäten und Bypass-Sicherheitssoftware maskieren, Symantec-Experten behaupten.

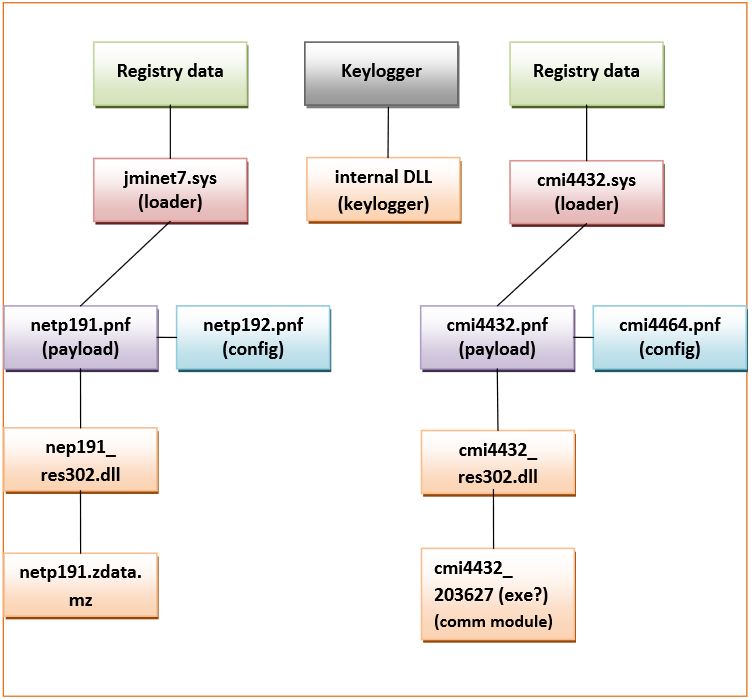

Unten, wir sehen eine Grafik aus dem Bericht, veröffentlicht zusammen mit dem Symantec einen von den Experten, die erste Duqu entdeckt, die die Dateien beschreibt, die zuerst gefunden:

Zahl 1: Komponenten und Module entdeckt (http://www.crysys.hu/publications/files/bencsathPBF11duqu.pdf Seite 6)

In dieser Situation bemerken Experten verschiedene Objekte. Die Einzelheiten über den Keylogger in der Software sind, dass es sich um eine eigenständige Anwendung, die den internen DLL verwendet, das Datum speichert und wird durch die EXE-Datei gesteuert.

Die jminet7.sys und cmi4432.sys Lader sind sehr ähnlich zueinander, weil sie beide ihre Versionen von .SYS-Treiber laden zu der Zeit, wenn Windows bootet. Weitere Aktivitäten sind die Erstellung der verschlüsselten Dateien netp192.pnf und cmi4464.pnf dieser Daten speichern. Es ist möglich, dass sie eine gewisse Unterstützung Rolle oder Skripte, um Dateien zu installieren wie ein Keylogger, etc.

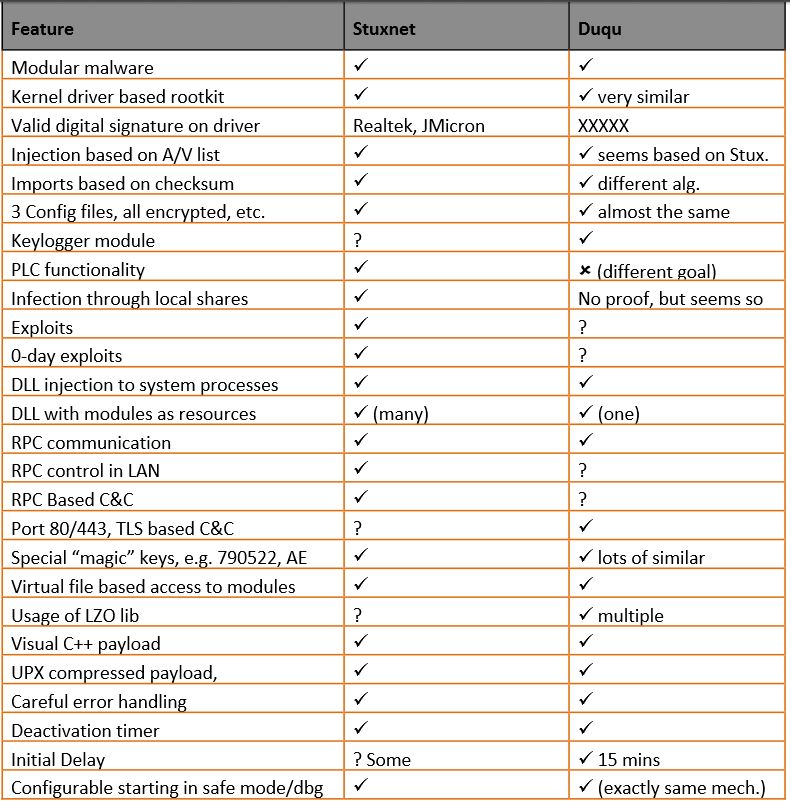

Es war auch interessant, wenn Duqu im Vergleich zum Vorgänger wurde Stuxnet wie unten gezeigt.

Zahl 2:Vergleich von Duqu und Stuxnet (http://www.crysys.hu/publications/files/bencsathPBF11duqu.pdf Seite 8)

Wie sichtbar dort haben entdeckt viele Ähnlichkeiten gewesen, jedoch mit der 2.0 Version, gibt es einige Änderungen im Code, im Vergleich zu den 1.0.

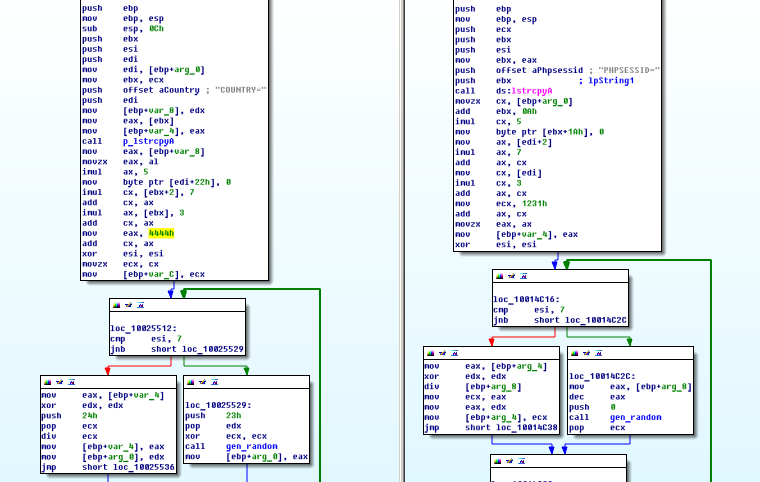

Zahl 3. Duqu vs Duqu 2.0 Netzcode (http://www.symantec.com/connect/blogs/duqu-20-reemergence-aggressive-cyberespionage-threat)

Experten gehen davon aus, dass Duqu wird von den meisten wahrscheinlich eine Gruppe von Menschen mit dem Ziel, bleibt unentdeckt für eine längere Lebensdauer entwickelt worden. Wenn ein Programm wie Duqu 2 ist entwickelt, um Daten von einem System zu erhalten,, gute Ethik ist die bekommen Informationen leicht zugänglich zu machen. 1.0 und 2.0 haben Ähnliche Teile dieses sehr Informationsspeichercode.

Duqu 2.0 Einschlag

Wenn es zum ersten Mal entdeckt in 2011 in zwei Varianten, die Malware infiziert sechs Organisationen in acht verschiedenen Ländern, befindet sich auf 3 Kontinente, und die meisten Angriffe wurden in Europa. Es ist so genannt Vorgänger Stuxnet wurde weltweit von Sicherheitsexperten analysiert und weit über die Medien kommentiert. Sicherheitsexperten von Kaspersky behaupteten, dass sie noch nicht sagen können, über den vollen Umfang der Auswirkungen des Virus waren, da es aren `t alle wesentlichen Systeme, die davon betroffen waren.