What Is the .WSAZ Detection?

This article has been created to help you learn more about the recently detected .WSAZ file ransomware virus, how to remove it and, eventually, restore your encrypted files.

Disse ..WSAZ files have been encrypted by a variant of a very dangerous ransomware strain. The ransomware extorts victims to pay a ransom fee, usually in Bitcoin, in exchange for a decryption key.

Hvis din computer er blevet inficeret af den .WSAZ, Vi anbefaler, at du læser denne artikel grundigt.

.WSAZ Detection – What Does It Do?

At være en variant af en velkendt ransomware familie, the .WSAZ ransomware drops one or more executable files in the %AppData% Windows-mappen.

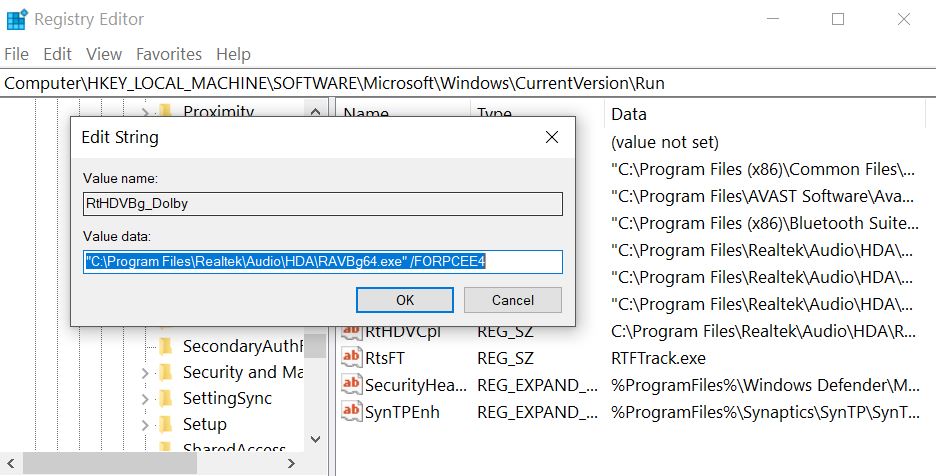

Efter at gøre så, the .WSAZ may modify the Windows registry entries, more specifically the “Shell” sub-key in the following location:

- HKLM / Software / Microsoft / Windows NT / CurrentVersion / Winlogon / Shell

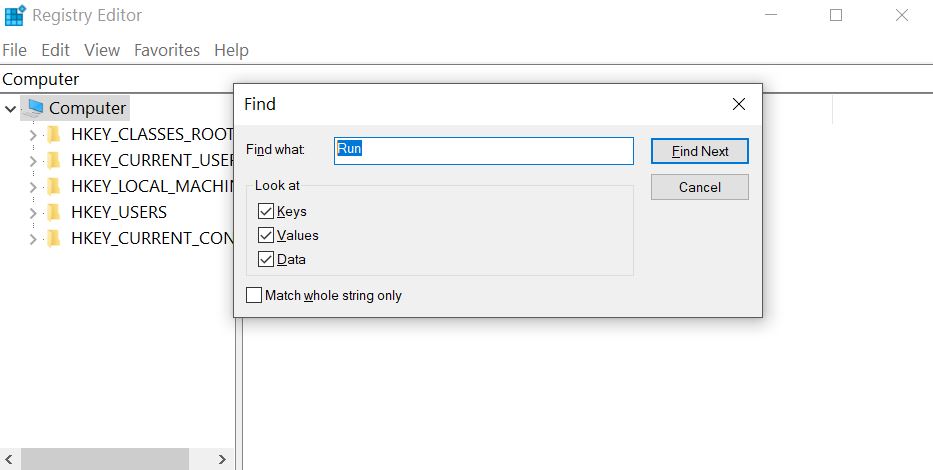

Derefter, den .WSAZ virus kan også ændre nøglen Kør i registreringsdatabasen for at køre den eksekverbare fil(med) in the %AppData% directory in the following path:

- HKLM / Software / Microsoft / Windows / CurrentVersion / Run /

This may result in the virus starting automatically when you start Windows.

| Threat Detection | .WSAZ |

| Type | Ransomware Alerts |

| Påvisning + udsendelse | Hent SpyHunter (FREE Trial!)*

|

Which Files May Get Affected by .WSAZ Ransomware?

.WSAZ ransomware proceeds as a typical file-encoding Trojan. Så snart det bliver adgang til din maskine, the file-encrypting malware will perform a quick scan to find the paths to all of your personal files. Den målrettede data omfatter alle MS Office-dokumenter, photos and videos, databaser, program files, etc. Only a few files, such as the ones related to the core Windows processes, may be spared by the encryption algorithm.Når operationen ender, you will notice a threatening ransom message on your desktop. I de fleste tilfælde, the ransomware operators give victims a very short deadline to pay the demanded ransom, typically in Bitcoin or altcoins, ellers de truer med at slette dekrypteringsnøgle. The purpose of this frightening message is to shock the victim into paying without giving it a second thought. The victim often feels as the only solution to the issue is to pay this ransom. I virkeligheden, cybersecurity experts usually recommend not following the instructions of the hackers, as there is no guarantee that the victim would receive a working decryption key. Endvidere, ransom payments would only further fuel the cybercrime activity of ransomware operations.

.WSAZ usually drops a ransom note file with a ransom message, and places it in a visible location. Derefter, the ransomware targets the following file types:

- Videoer.

- Billeder.

- Dokumenter.

- lydfiler.

- Arkiv.

Once encryption is complete, the victim’s files are locked and can’t be accessed.

.WSAZ Ransomware – How Did I Get Infected?

Infektionsprocessen af .WSAZ is conducted primarily via spam and phishing e-mails. Sådanne meddelelser kan foregive at blive sendt fra tjenester som PayPal, UPS, FedEx og andre. They may contain attachments masqueraded as invoices or other urgent documents. Andre social engineering teknikker omfatter:

- Falske knapper og billeder, som om de e-mails sendes fra en social media websted, ligesom LinkedIn.

- Falske PayPal links.

- Links til Google Drive og falske e-mails, der ser det samme, som hvis de sendes fra Google.

Other infection methods include fake software updates, fake installers and other fraudulent executables, such as the following:

- softwarerettelser.

- revner.

- installatører.

- Bærbare programmer.

- Licens aktivatorer.

- keygens.

Remove .WSAZ Ransomware

If you want to remove .WSAZ and get rid of the detection, Vi anbefaler, at du først sikkerhedskopiere dine data, just in case noget går galt. Derefter, you can follow either the manual or the automatic removal instructions below, depending on your knowledge and skills. If you lack the experience and the confidence to remove .WSAZ manually by yourself, then you should simply download and run a scan with an advanced anti-malware program. Such programs are created to quickly identify and remove threats, including ransomware such as .WSAZ.

How to Decrypt ..WSAZ files?

We remind you once again that paying the ransom is not considered a good option, as there is no guarantee you will get your files back.

Dog, der er flere andre måder, der kan hjælpe dig med at dekryptere dine personlige filer. Første, make sure to delete all traces of the malware. If you fail to delete the .WSAZ ransomware properly, it may re-encrypt your files or spread to other connected devices. Once you have removed all traces of the ransomware, you can try some of the programs for restoration of files or the integrated System Restore feature. Hvis du er heldig nok til at have et ekstra kopi af dine filer på nogle eksterne enhed, du kan importere dem tilbage til din computer sikkert.

Preparation before removal of .WSAZ:

1.Sørg for at sikkerhedskopiere dine filer.

2.Sørg for at have denne vejledning side altid åben, så du kan følge trinene.

3.Vær tålmodig, da fjernelsen kan tage lidt tid.

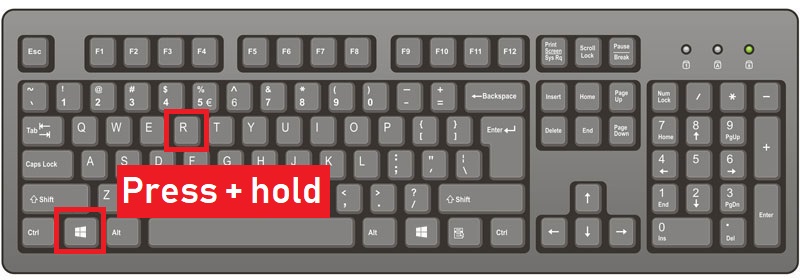

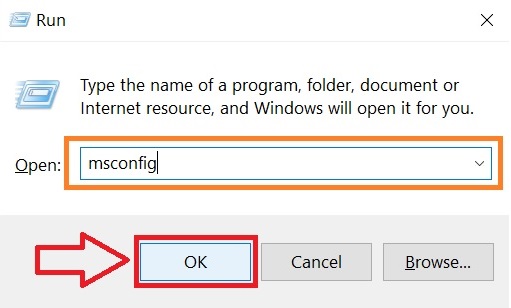

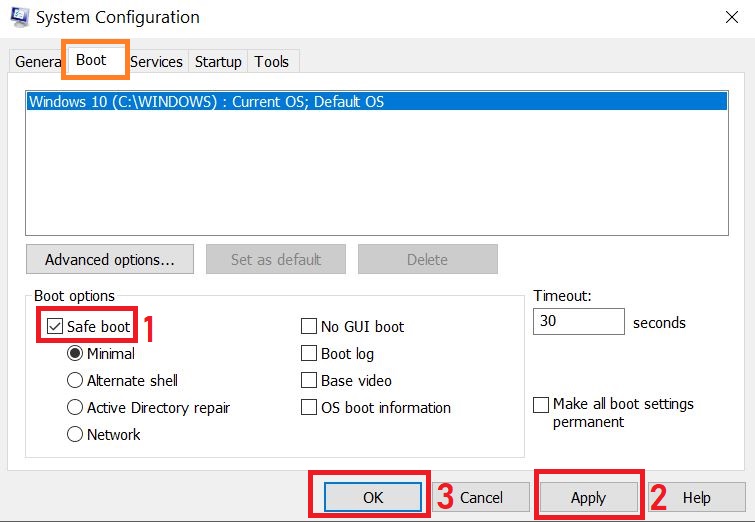

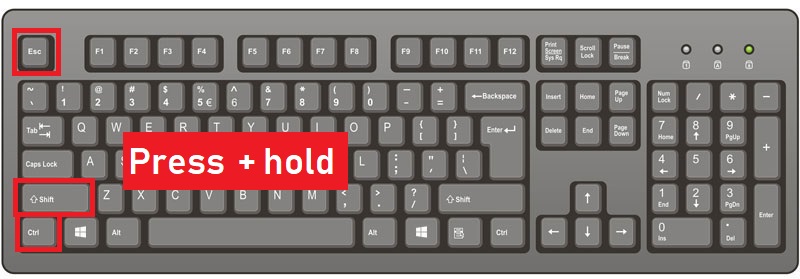

Step 1: Genstart computeren i fejlsikret tilstand:

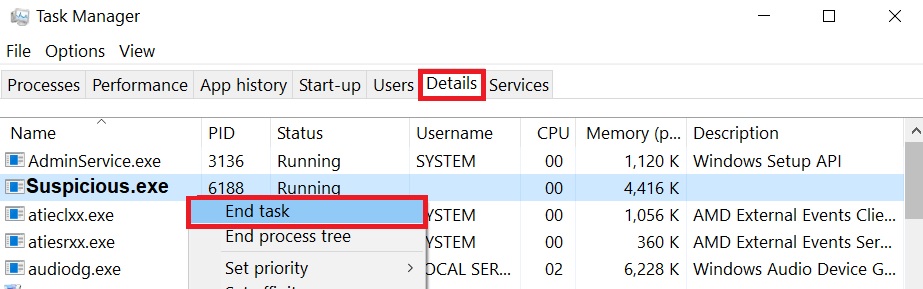

Step 2: Cut out .WSAZ in Task Manager

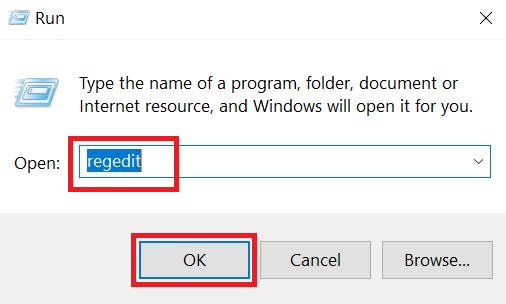

Step 3: Eliminate .WSAZ‘s Malicious Registries.

For de fleste Windows-varianter:

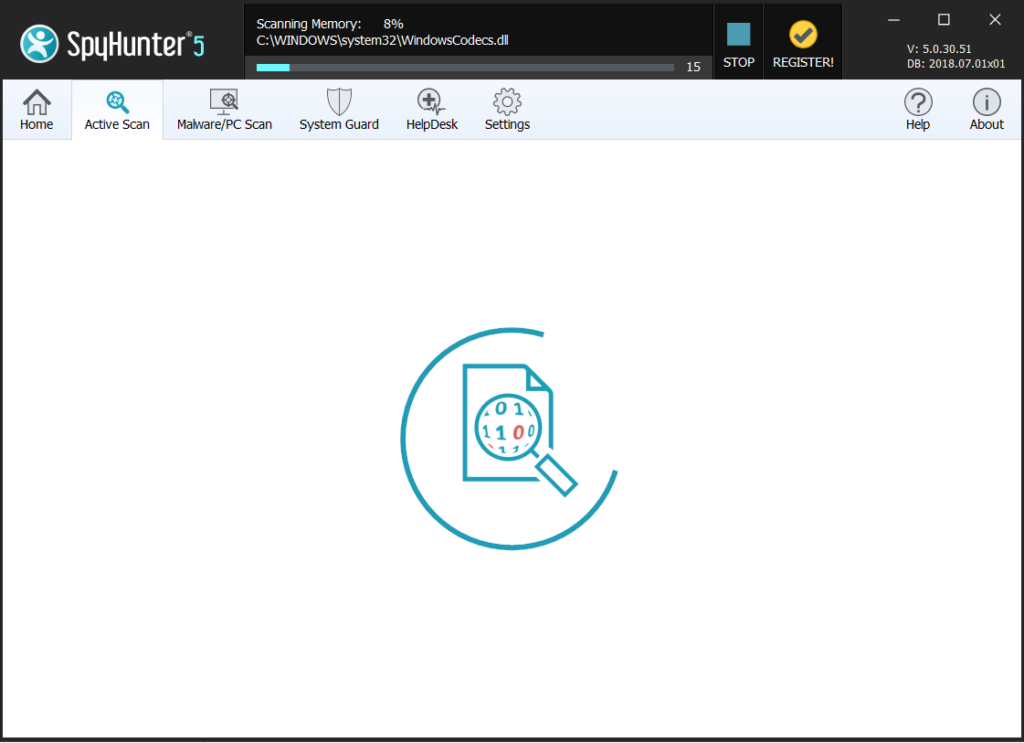

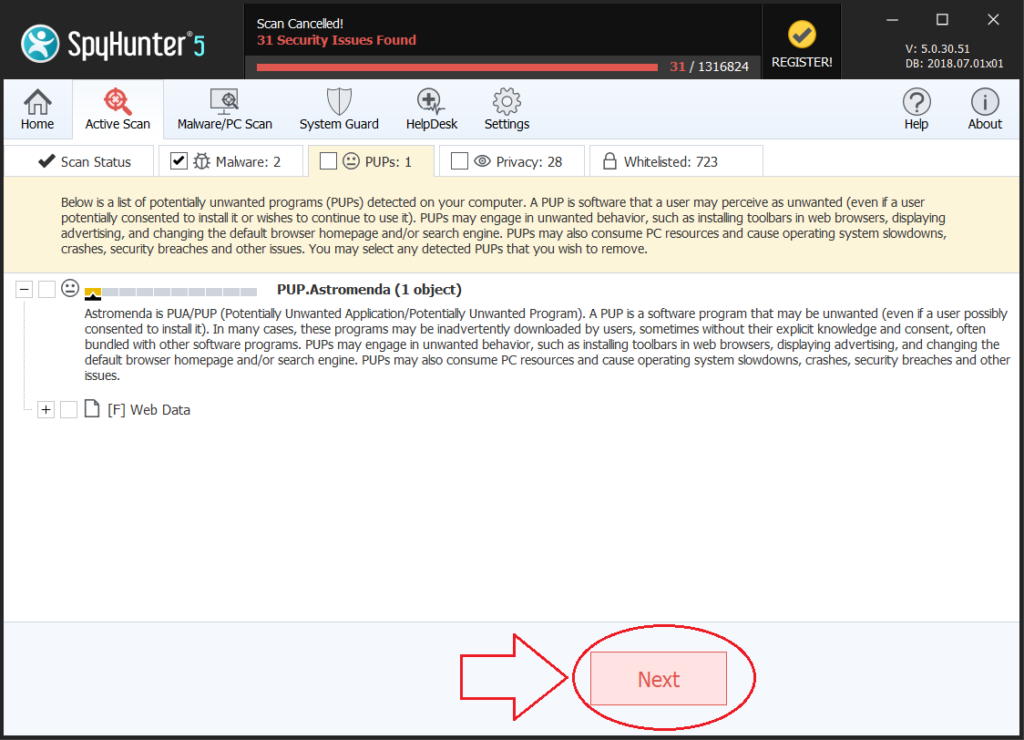

Step 4: Scan efter og fjerne alle virus filer, related to .WSAZ and secure your system.

Hvis du er i Sikker tilstand, starte tilbage til normal tilstand og følge nedenstående trin

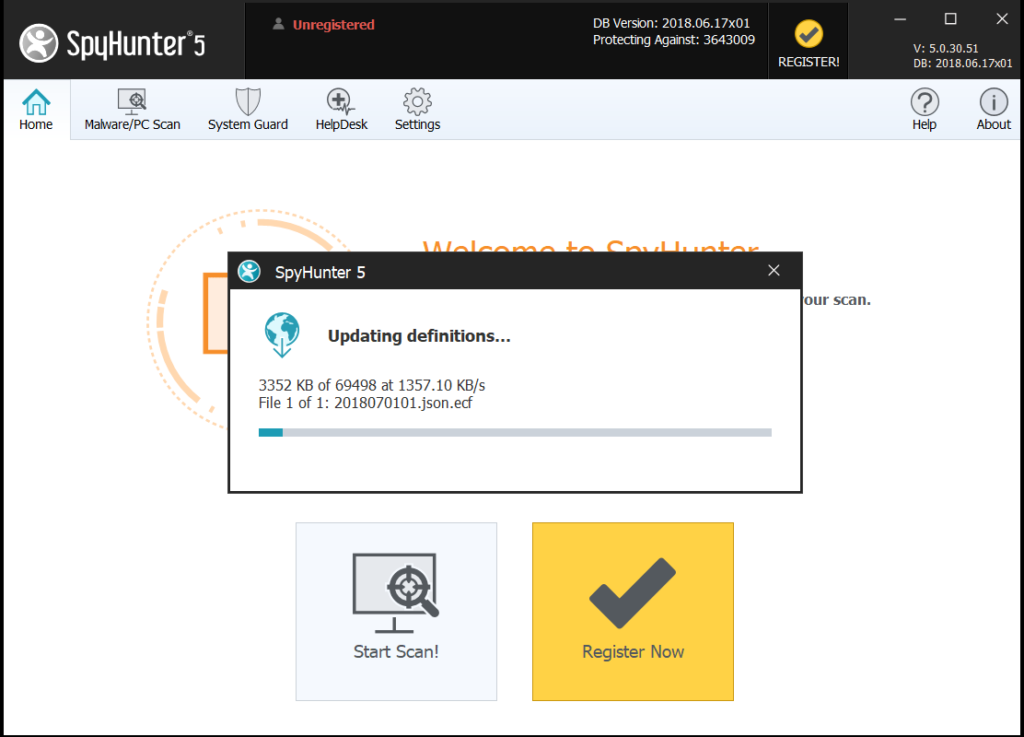

Det er tilrådeligt at køre en gratis scanning, før der indgås den fulde version. Du skal sørge for, at malware er opdaget af SpyHunter først.

Step 5:Recover files encrypted by the .WSAZ Ransomware.

Metode 1: Brug Shadow Explorer. Hvis du har aktiveret Filhistorik på din Windows maskine én ting du kan gøre er at bruge Shadow Explorer til at få dine filer tilbage. Desværre er nogle ransomware vira kan slette disse skygge volumen kopier med en administrativ kommando til at forhindre dig i at gøre netop det.

Metode 2: Hvis du forsøger at dekryptere dine filer ved hjælp af tredjeparts dekryptering værktøjer. Der er mange antivirus udbydere, der har dekrypteret flere ransomware vira de sidste par år, og bogført decryptors for dem. Chancerne er, hvis din ransomware virus bruger den samme kryptering kode, der bruges af en dekrypteres virus, du kan få filerne tilbage. Dog, dette er heller ikke en garanti, så du måske ønsker at prøve denne metode med kopier af de originale krypterede filer, fordi hvis en tredjepart program piller ved deres krypterede struktur, de kan blive beskadiget permanent. De fleste af de i øjeblikket tilgængelige decryptors for ransomware vira kan ses, hvis du besøger NoMoreRansom projekt – et projekt, der er resultatet af en samlet indsats fra forskere fra hele verden for at skabe dekryptering software til alle ransomware virus. Du skal blot gå der ved at klikke på følgende LINK og find din ransomware-version Decrypter og prøv det, men altid huske at gøre en BACKUP først.

Metode 3: Brug af Data Recovery værktøjer. Denne metode er foreslået af flere eksperter på området. Det kan bruges til at scanne din harddisk 's sektorer og dermed forvrænge de krypterede filer på ny, som om de blev slettet. De fleste ransomware virus normalt slette en fil og oprette en krypteret kopi at forhindre sådanne programmer for at genoprette filer, men ikke alle er dette sofistikerede. Så du kan have en chance for at genskabe nogle af dine filer med denne metode. Her er flere data recovery programmer, som du kan prøve og genoprette det mindste nogle af dine filer: