Malware forskere har registreret en ny cyberkriminelle kampagne, der er målrettet mod pc-brugere, angribe dem med Vawtrak bagning Trojan. Ifølge sikkerhedseksperter, angriberne bruger VBS fil med ordreudførelsespolitik bypass flag og stole på et kompromis rutine, der omfatter brug af Microsoft Word-dokumenter, der er forbundet med ondsindede makroer. De banker, der er omfattet af de cyberkriminelle omfatter Barclays og Bank of America, HSBC og Citibank, J.P.. Morgan og Lloyds Bank.

Umærkelig taktik

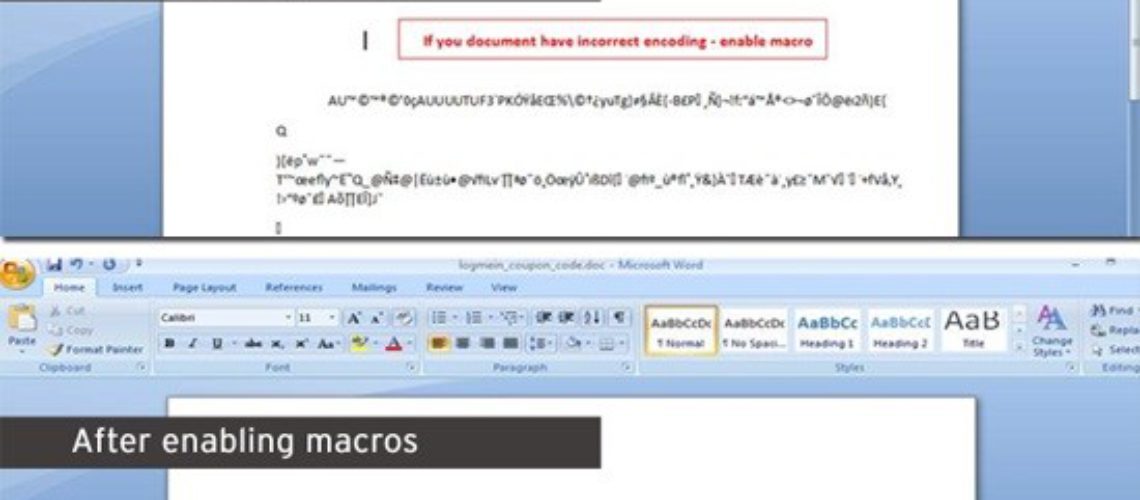

De cyberkriminelle anvender undvigende og flere taktikker for at skjule angrebet. En af de ordninger, de anvender, er at give dokumentet indhold, der ser forvrænget og bliver klart, når en makro funktion bruges, findes i softwaren komponent Word. En anden taktik er levering af VBS-fil, som kommer med en aktiveret flaget for Execution Policy bypass. Denne flag er normalt bruges af systemadministratorer i form af en sikkerhedsmekanisme for at forhindre brugere i at starte scripts, der ikke opfylder de politiske krav.

Bypass kommando scripts er tilladt at udføre filer uden at udstede advarsler og uden begrænsninger. De ondsindede e-mails, at brugerne modtager foregive at være kommer fra ansete tjenester som FedEx eller American Airlines, anmeldende modtagerne om en ankomst af en pakke eller en transaktion med deres kort. Disse meddelelser kommer med en vedhæftet fil – et dokument i Word, der giver flere detaljer om sagen, der præsenteres i meddelelsen.

Da ofrene åbne tekstfilen, de bliver bedt om at gøre det muligt for makroer - en samling af kommandoer med legitime formål at køre automatiserede rutiner i et Office-dokument. Denne funktion er som standard aktiveret af Microsoft i alle Office-komponenter, da det begyndte at blive misbrugt af ondsindede aktører. De brugere, der har behov for makroer til automatiserede opgaver kan aktivere disse makroer manuelt fra produktet.

Med den nuværende Vawtrak kampagne makroen indeholder kommandoer til at downloade en VBS script, en batch-fil og en PowerShell fil. Processen går sådan, at - batchfilen kører VBS, og det viser det udfører PowerShell fil, som tragte malware ind i pc-system. De cyberkriminelle bruger denne tretrins infektion kæden som en unddragelse taktik. Denne teori understøttes yderligere af bypass udførelse flag, der er sat for VBS script.

Brugere USA - hårdest ramt

Ifølge den forskning af malware eksperter, Den Vawtrak pilfers log-in data anvendes i Microsoft Outlook og de legitimationsoplysninger gemt i Google Chrome og Mozilla Firefox, og FTP klienter. Den Vawtrak Trojan blev analyseret til krog i webbrowseren og gå uden om SSL mekanisme.

De cyberkriminelle køre forbindelsen til banken gennem deres infrastruktur og tjene kunden med ændrede sider. På denne måde offeret narret til at give en to-trins autentificeringskode. Så det ser ud som om de svigagtige transaktioner gennemføres fra systemet af offeret.

Denne version af Vawtrak har inficeret hovedsagelig brugere i USA (60 %), efterfulgt af brugerne i Japan (10 %), Tyskland (7 %), efterfulgt af Storbritannien (4.5 %) og Australien (3.5 %).