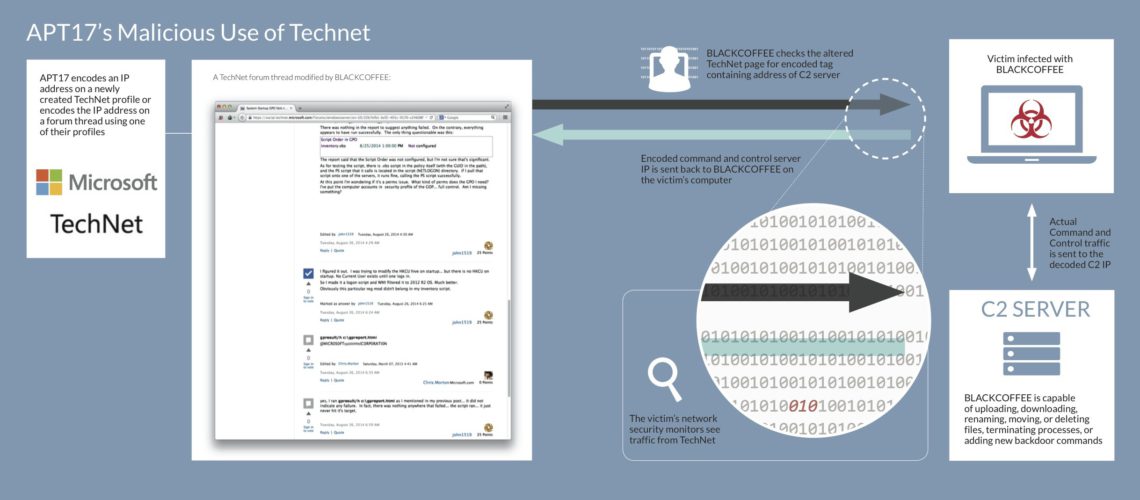

Microsofts TechNet-portal er blevet ansat af en kinesisk avanceret vedvarende trussel gruppe for at skjule IP-adressen af C&C (kommando og kontrol) servere et stykke malware kaldet BLACKCOFFEE som er blevet anvendt i cyber-spionage.

Strenge af IP-adressen er krypteret og gemt i forskellige tråde på forum, kommentarer eller profilsider. Efter at kompromittere systemet, malware adgang dem. Denne teknik er kendt som ”dødt dråbe resolver.”

C&C String Er Hidden Mellem Visse Markers

Eksperter med Microsoft Intelligence Center og FireEye analyseret den metode i detaljer. De låste de sider, hvor de IP'er var placeret og sinkholed en af dem, som tillod dem at holde BLACKCOFFEE'S seneste aktivitet.

Angriberne er kendt som APT17 eller DeputyDog. Gruppens arbejde på forskellige BLACKCOFFEE versioner er fundet af forskere siden 2013. FireEye rapporterer, at skurke aktiviteter har påvirket offentlige enheder i USA, advokatfirmaer, mineselskaber, IT-virksomheder, og en række ikke-statslige organisationer.

Hvordan virker BLACKCOFFEE Operate?

Så snart BLACKCOFFEE er installeret på en maskine, det udføre følgende handlinger:

- Exfiltrates data

- Tilføjer nye oplysninger

- Skaber en omvendt shell

- Opretter en log

- Afbryder de kørende processer

FireEye analytikere forklarer, at BLACKCOFFEE indeholder links til TechNet sider, der indeholder adresserne for kommando og kontrol-server. Den numeriske streng kan findes i en kodet form mellem disse to markører: ”@ MICR0S0FT” og ”C0RP0RATI0N.”

Så snart malware afkoder adressen, den modtager instruktioner fra C&C server og leverer stjålne data.

Samme metode kunne bruges af andre programmer

Denne teknik gør det muligt for cyberkriminelle at forsinke påvisning af nogen af de systemer, der benyttes af angriberen via binær analyse af truslen. I dette tilfælde, hvis en inficeret maskine registreres og undersøges, operationen ikke afbrydes og resten de berørte computere er stadig manipuleret af truslen forfattere.

Taktik at skjule C&C-adresse er blevet observeret i tidligere cyber-spionage kampagner. Strenge i meddelelsen endepunkt blev opdaget selv på websteder som Facebook og Twitter.

FireEye eksperter advarer om, at andre cyberkriminelle måske allerede har vedtaget den teknik.