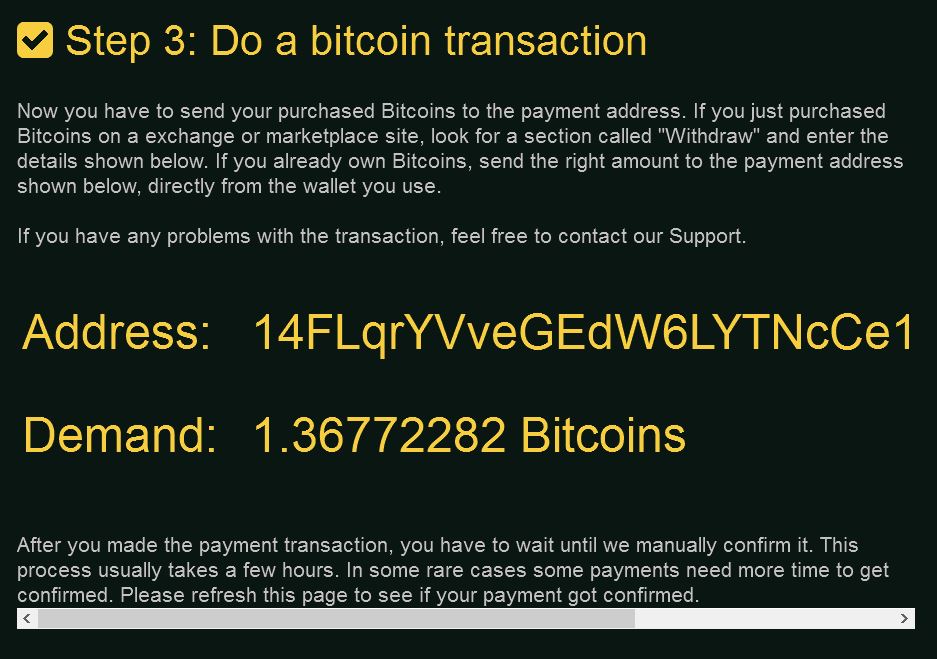

En ny version af Petya ransomware er dukket ud i det fri, efter det er yngre søster - Mischa ransomware. Den ransomware bruger sofistikeret kryptering til at kode harddiske, ligner det tidligere version. Mange føler overbevist om, at dette er en forbedret version af de vira, da de med held blev afkodet via en decryptor, opkaldt Petya Sektor Extractor der senere blev afbrudt. Hvis du er blevet et offer for GoldenEye ransomware, du skal vide, at det krypterer dit drev til at kræve et beløb på 1.36 BTC som løsesum for at dekryptere den. Da ransomware tidligere blev dekrypteret, Vi opfordrer dig til at læse vores oplysninger om det, og i stedet for at betale den løsesum forsøge alternative metoder til at gendanne de krypterede filer ved GoldenEye.

Flere oplysninger om GoldenEye Ransomware

Ligesom det er andre ransomware varianter, GoldenEye anvender også kryptering på MBR(Master Boot Record) at gøre de hårde eller solid state-drev ikke længere er nyttige. Men at inficere brugerne først, malware anvender avancerede teknikker. En af dem er at kombinere flere udnytte kits, JavaScript værktøjer samt obfuscators der skjuler malware fra flere forskellige realtid skjolde af antivirusprogrammer. Disse alle kan kombineres i en ondsindet makroer eller scripts, der kan replikere som følgende e-mails med vedhæftede filer:

- .js eller .wsf JavaScript-filer.

- Ondsindet Microsoft Office eller Adobe makroer (.docx, .pdf, .XTS, PPTX, etc.)

Disse kan være indeholdt i et arkiv, for eksempel .zip eller .rar filer, der kan sendes til brugeren via falske e-mails, for eksempel:

Kære kunde,

Hilsen fra Amazon.com,

Vi skriver for at fortælle dig, at følgende punkt er blevet sendt ved hjælp af Royal Mail.

For mere information om levering skøn og eventuelle åbne ordrer, besøg: {ondsindet web link} eller {ondsindet vedhæftet fil}

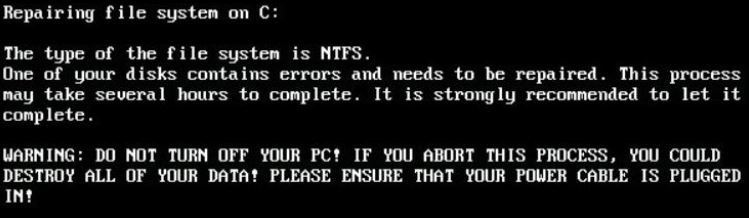

Når brugeren klikker denne e-mail, GoldenEye ransomware begynder at inficere sin computer. Det kan umiddelbart indstillet poster i registreringsdatabasen for at gøre virussen køre på systemet boot. Efter dette, GoldenEye ransomware kan genstarte computeren af offeret, viser følgende falske skærm:

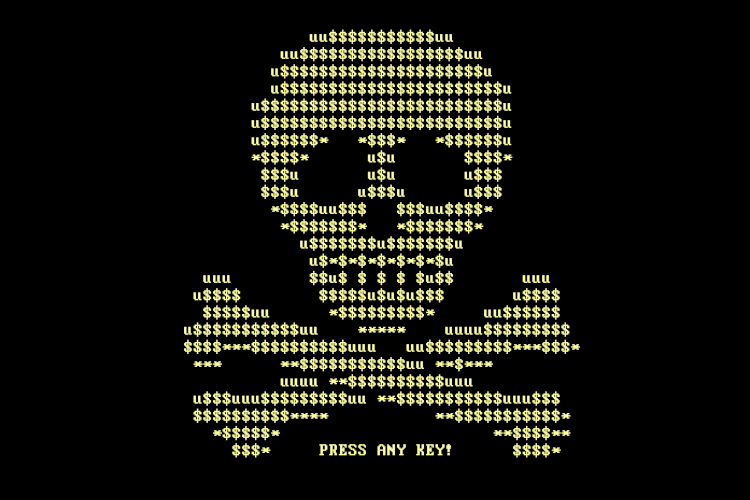

Hvad virussen faktisk gør under visning af denne skærm er at begynde kryptere harddisken. Efter sin kryptering er færdig, GoldenEye ransomware viser følgende skærmbillede:

Efter at have trykket på en tast, brugeren præsenteres for en låst skærm, der har en vejledning i at betale en heftig løsesum gebyr via en webside:

Websiden, typisk for de fleste ransomware virus er også Tor-baserede og har detaljerede trin på at betale løsesummen, og selv CAPTCHA id:

GoldenEye Ransowmare - Konklusion, Fjernelse og dekryptering Scenario

For at håndtere GoldenEye ransomware, bør betragtes som en meget specifik tilgang. Eksperter kraftigt råde til at udføre de followingactions:

1. Fjern drevet fra den inficerede computer.

2. Fastgør en anden computer med en avanceret anti-malware program.

3. Sæt inficerede drev i den anden enhed.

4.Download Petya Sector Extractor at finde en dekrypteringsnøgle, der svarer til netop din infektion.