den Duqu 2.0 også kendt som Win32.Duqu.B er klassificeret som en samling af forskellige malware opdaget af sikkerhedseksperter fra Budapest University of Technology and Economics. Det er en kraftig sæt af malware værktøjer, men først og fremmest en trojansk RAT, der ikke replikere og arbejder gennem exploits. Den 2.0 versionen indeholder ingen konkrete kode i den industrielle styresystem, og det har indsamling af efterretninger moduler rettet mod kommunikationsenheder, som eventuelt tilhører forskellige telekommunikation give virksomhederne.

Hvad er Duqu 2?

Ifølge Symantecs rapport om Duqu, Det er først og fremmest en trojansk hest, der kan antage kontrol over et system og indsamle oplysninger uden at blive opdaget i lange perioder, men også det omfatter andre omfattende funktioner. Den malware er primært rettet mod bestemte organisationer med henblik på indsamling målrettet information. Dog, rapporten også, at det er muligt for andre organisationer til at blive ofre for softwaren. Når Symantec eksperter undersøgte sin kildekode, konkluderede de, at skaberne af Duqu kunne have haft adgang til en tidligere malware, kaldet Stuxnet (W32.Stuxnet)`S kildekode og derefter eventuelt modificeret det til bestemte formål.

Hvordan virker Duqu 2.0 Betjene?

At løbe, spyware nødt til at inficere systemet først. Denne virus menes at have en krypteret installatør eksekverbar der i nogle tilfælde menes at blive indsat på systemet oprindeligt. Efter at den faktiske angreb kan begynde som en DLL, indeholder indlejrede filer, konfigurationsfil og en driver fil er installeret og registreret af den eksekverbare fil, der spiller injektoren rolle. Den DLL-fil sprøjtes ind i Windows processen Services.exe (til Windows-pc'er) og efter at DLL starter den samme intravenøse procedure til andre processer, som kan maskere de program`s aktiviteter og bypass-sikkerhedssoftware, Symantecs eksperter hævder.

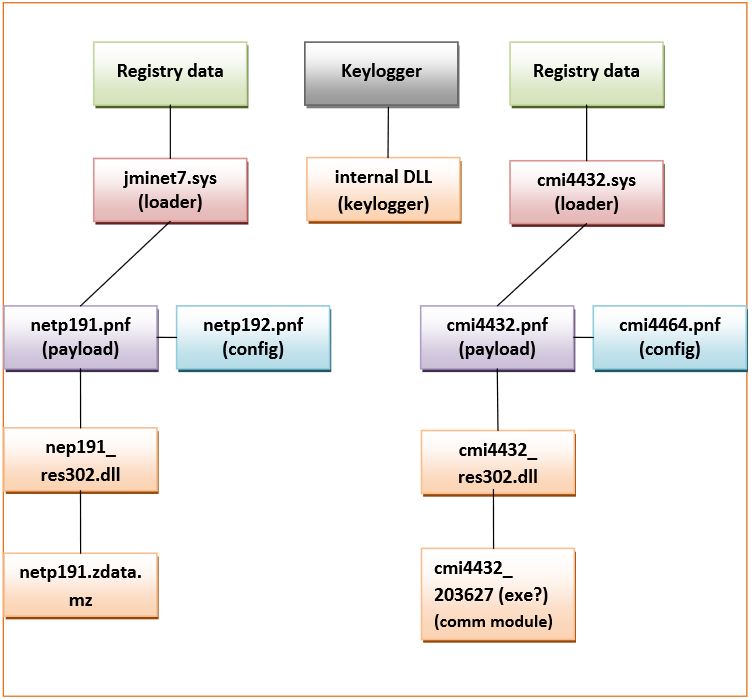

Nedenfor, vi se en graf fra rapporten, offentliggjort sammen med Symantec en fra de eksperter, der først opdagede Duqu som skitserer de filer, der først blev fundet:

Figur 1: Komponenter og moduler opdaget (http://www.crysys.hu/publications/files/bencsathPBF11duqu.pdf side 6)

I denne situation eksperter bemærket flere forskellige objekter. De specifikke oplysninger om keylogger i software er, at det er et selvstændigt program, der bruger sin interne DLL som indsamler dato og styres af den .exe-fil.

De jminet7.sys og cmi4432.sys læssere er meget lig hinanden, fordi de begge indlæse deres versioner af Sys chauffører på det tidspunkt, hvor Windows starter. Andre aktiviteter omfatter oprettelsen af de krypterede filer netp192.pnf og cmi4464.pnf at lagre data. Det er muligt, at de er nødt til at installere filer vis støtte rolle eller scripts såsom en keylogger, etc.

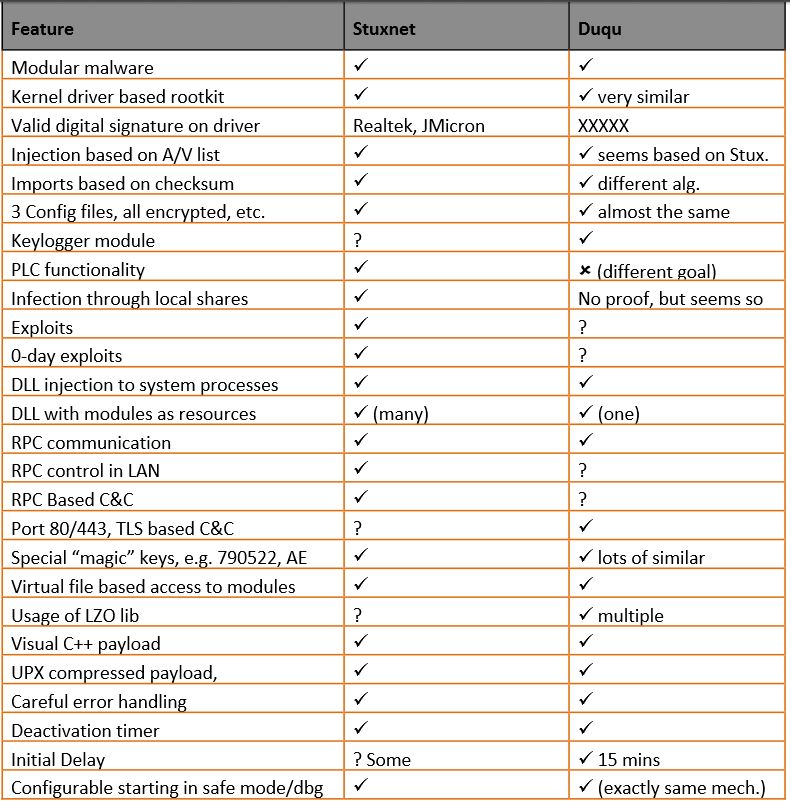

Det var også interessant, når Duqu blev sammenlignet med sin forgænger Stuxnet som vist nedenfor.

Figur 2:Sammenligning mellem Duqu og Stuxnet (http://www.crysys.hu/publications/files/bencsathPBF11duqu.pdf side 8)

Som synligt har der været mange ligheder udækkede, dog med den 2.0 udgave, der er nogle ændringer i koden, sammenlignet med den 1.0.

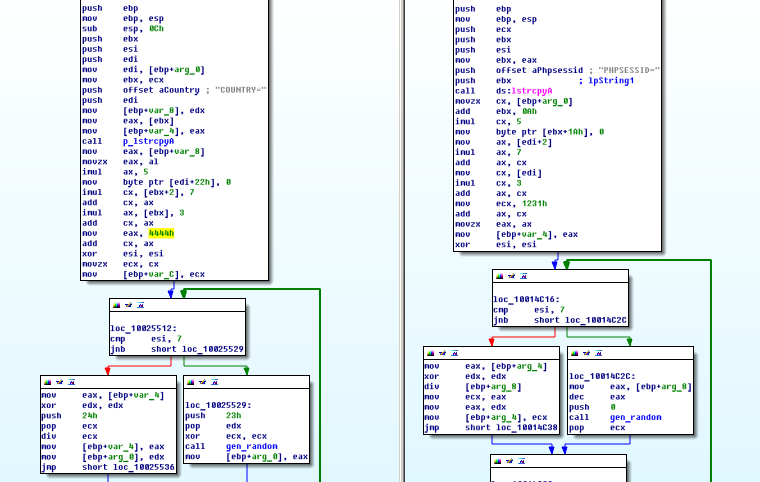

Figur 3. Duqu vs Duqu 2.0 netværkskoden (http://www.symantec.com/connect/blogs/duqu-20-reemergence-aggressive-cyberespionage-threat)

Eksperter mener, at Duqu er blevet udviklet af sandsynligvis en gruppe af mennesker med det formål at opholder uopdaget i en længere levetid. Når et program som Duqu 2 er designet til at opnå data fra et system, god etik er at gøre fået oplysninger let tilgængelige. 1.0 og 2.0 deler lignende dele af den meget information opbevaring kode.

Duqu 2.0 Indvirkning

Når det først opdaget i 2011 i to varianter, malware inficerede seks organisationer i otte forskellige lande, beliggende på 3 kontinenter, og de fleste angreb blev placeret i Europa. Det såkaldte forgænger Stuxnet blev analyseret på verdensplan af sikkerhedseksperter og kommenteret bredt over medierne. Sikkerhed forskere fra Kaspersky hævdede, at de ikke var endnu i stand til at fortælle om det fulde omfang af konsekvenserne af virus, da der aren `t nogen væsentlige systemer, der blev berørt af det.