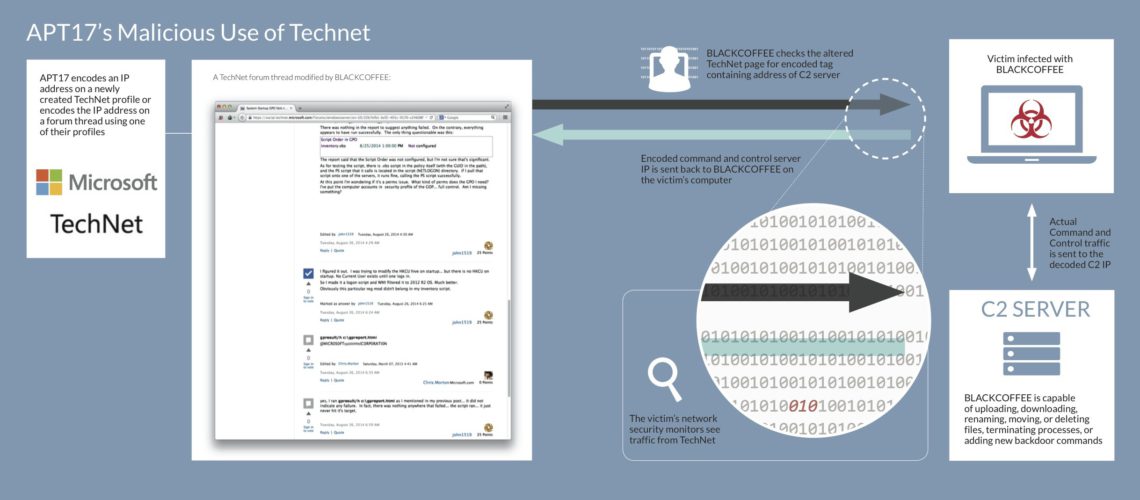

portale TechNet di Microsoft è stato impiegato da un gruppo Advanced Persistent Threat cinese al fine di nascondere l'indirizzo IP del C&C (comando e controllo) server del malware noto come BLACKCOFFEE che è stata usata in operazioni cyber-spionaggio.

Stringhe dell'indirizzo IP sono criptati e nascosti in vari thread sul forum, commenti o le pagine di profilo. Dopo compromettere il sistema, il malware li accede. Questa tecnica è nota come “morti resolver goccia”.

C&C String è nascosto tra alcuni marcatori

Gli esperti con Microsoft Intelligence Center e FireEye analizzato il metodo in dettaglio. Hanno chiuso le pagine in cui si trovavano gli IP e sinkholed uno di loro, che ha permesso loro di osservare l'attività recente BLACKCOFFEE'S.

Gli aggressori sono conosciuti come APT17 o DeputyDog. Il lavoro del gruppo in diverse versioni BLACKCOFFEE è stato trovato dai ricercatori dal 2013. FireEye riferisce che le attività dei truffatori hanno interessato enti governativi negli Stati Uniti, studi legali, società minerarie, aziende IT, e un certo numero di organizzazioni non governative.

Come funziona BLACKCOFFEE Operate?

Non appena BLACKCOFFEE è installato su una macchina, esso eseguire le seguenti operazioni:

- dati Exfiltrates

- Aggiunge nuove informazioni

- Crea un guscio inverso

- Crea un registro

- Termina i processi in esecuzione

Gli analisti spiegano che FireEye BLACKCOFFEE include i collegamenti alle pagine TechNet che contengono gli indirizzi per il server di comando e controllo. La stringa numerica può essere trovato in una forma codificata tra questi due marcatori: “@ MICR0S0FT” e “C0RP0RATI0N.”

Non appena il malware decodifica l'indirizzo, riceve istruzioni dalla C&server di C e fornisce dati rubati.

Lo stesso metodo potrebbe essere utilizzata da altri programmi

Questa tecnica permette ai cyber criminali di ritardare il rilevamento di uno qualsiasi dei sistemi utilizzati da un aggressore attraverso l'analisi binario della minaccia. In questo caso, se una macchina infetta viene rilevato ed esaminato, l'operazione non viene interrotta e il resto i computer interessati sono ancora manipolato dagli autori delle minacce.

La tattica di nascondere la C&Indirizzo C è stata osservata in precedenti campagne di cyber-spionaggio. Stringhe di endpoint di comunicazione sono stati rilevati anche su siti come Facebook e Twitter.

esperti FireEye avvertono che altri criminali informatici potrebbero avere già adottato la tecnica.