Crysis Ransomware virus är en ny cyber hot som har framkommit i mars i år, och även om det har varit tyst ett tag, Det har brutit ut på nytt. Den mest utmärkande för Crysis är att det tillför .crySIS förlängning filerna krypteras. Ingen dekrypteringsnyckel har skapats för detta virus ännu, så om din dator har angripits av den, chansen att du har förlorat dina filer för gott. Betala lösen, dock, är inte ett alternativ eftersom viruset kommer att stanna kvar i systemet och kan slå till igen. Också, Du kan aldrig få en dekrypteringsnyckel även efter att du betalar cyberbrottslingar. Bästa du kan göra då är att ta bort Crysis så snart som möjligt och först efter att du kan försöka återställa en del av dina filer med en fil återvinning verktyg.

Hur fungerar Crysis Ransomware Ange din dator

Crysis smyger in i datorn precis som de flesta Ransomware virus gör - via skadade e-postbilagor och inbäddade länkar. När den bifogade filen eller URL öppnas, infektionen börjar. fildelningsnätverk, dock, används också för att leverera detta hot.

Var extra försiktig när du öppnar e-post med en okänd eller misstänkt avsändare. Kom ihåg, att Ransomware utvecklare är mycket kreativa när det gäller att skapa e-bärare av deras virus. De kan använda e-post avsändarnamn institutioner, organisationer, företag, människor, webbplatser, etc. att du sannolikt kommer att använda eller vara bekant med, och på så sätt kan du enkelt luras att öppna den skadade e-post.

Hur fungerar Crysis Ransomware Work?

Crysis använder RSA krypteringsalgoritm och AES-128 kryptering för att kryptera riktade filer. När den är aktiverad på offrets dator, den skannar det att upptäcka följande filer för kryptering:

.Episode, .odm, .svara, .ods, .odt, .docm, .docx, .doc, .ODB, .mP4, sQL, .7från, .m4a, .rar, .wma, .gdb, .beskatta, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .blixtlås, .de, .summa, .iBank, .t13, .t12, .Qdf, .PKP, .QIC, .BKF, .SIDN, .är, .mddata, .lire, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .SyncDB, .gho, .fall, .svg, .Karta, .WMO, .itm, .sb, .fos, .mov, .VDF, .ztmp, .sis, .sid, .NCF, .meny, .layout, .dmp, .klick, .ESM, .vCF, .VTF, .dazip, .FPK, .MLX, .K F, .IWD, .VPK, .tor, .pSK, .fälg, .w3x, .FSH, .ntl, .arch00, .lvl, .SNX, .jfr, .ff, .vpp_pc, .LRF, .m2, .mcmeta, .vfs0, .mpqge, .KDB, .DB0, .dba, .rofl, .hkx, .bar, .UPK, .den, .iWi, .litemod, .tillgång, .förfalska, .LTX, .bsa, .APK, .RE4, .sav, .Ibf, .sim, .bik, .EPK, .rgss3a, .sedan, .stor, plånbok, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .Text, .p7c, .P7B, .p12, .pfx, .om inrättandet, .crt, .cer, .den, .x3f, .srw, .PEF, .ptx, .R3D, .RW2, .RWL, .rå, .raf, .orf, .nrw, .mrwref, .MEF, .erf, .KDC, .dcr, .cr2, .CRW, .vik, .SR2, .srf, .dag vinst, .3fr, .DNG, .jpe, .jpg, .CDR, .indd, .till, .eps, .pdf, .PDD, .psd, .dBF, .MDF, .WB2, .rtf, .wpd, .DXG, .xf, .dwg, .PST, .ACCDB, .mdb, .pptm, .PPTX, .ppt, .XLK, .xlsb, .xlsm, .xlsx, .xls, .wps.

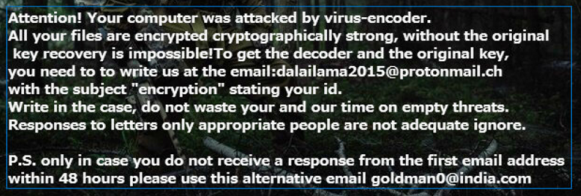

När filerna är krypterade, Crysis Ransomware droppar 2 textfiler med instruktioner om hur man betala lösen i utbyte mot en dekrypteringsnyckel i kataloger där den krypterade filerna. Lösen meddelandet ser ut så här:

…och det ser ut som det här:

Uppmärksamhet! Datorn attackerades av virus-kodare.

Alla dina filer är krypterade kryptografiskt stark, utan den ursprungliga nyckeln återhämta är omöjligt! För att få dekodern och den ursprungliga nyckeln, du behöver för att skriva till oss på e-post:[email protected] med ämne ”kryptering” ange ditt id.

Skriv i fallet, slösa inte din och vår tid på tomma hot.

Svar på brev enda lämpliga personer inte tillräckligt ignorera.

P.S. endast om du inte får ett svar från den första e-postadressen inom 48 timmar använd denna alternativa e [email protected].

Detta meddelande ersätter också offrets skrivbordsbild, så att den inte kommer att hoppas över eller missat.

För övrigt, märker 2 e-postadresser i lösen meddelandet ovan - en hör till en domän i Tjeckien, och den andra - till en domän i Indien.

Än så länge, dock, ursprung Crysis Ransomware är okänd.

Hur man tar bort Crysis Ransomware från datorn

Som sagt tidigare, betala lösen avgiften till cyber skurkarna rekommenderas inte eftersom det här sättet du bara uppmuntra virusutvecklare att fortsätta att sprida sådana infektioner. Det bästa sättet att hålla skyddas från alla typer av online-hot är att förhindra det från att komma in datorn. Och du gör det via stark anti-malware skydd som skulle kunna vara en kombination av en anti-virus och en andra generationens anti-malware verktyg. Också, se till att du alltid säkerhetskopiera dina filer och få dem på en extern hårddisk. Den här vägen, även om du blir attackerad av en Ransomware infektion, du kan lätt ta itu med det.

Om du inte har gjort något av ovanstående, och dina filer redan containg den .crysis förlängning i deras namn och är otillgängliga, du måste ta bort Crysis Ransomware omedelbart först. Och, du kan göra det genom en stark anti-malware verktyg som kommer att skanna ditt system, detektera de skadliga komponenter och ta bort dem säkert och effektivt.