Crysis ransomware virus er en ny cyber trussel som har dukket opp i mars i år, og selv om det har vært stille en stund, det har hatt utbrudd igjen. Det mest karakteristiske trekk ved Crysis er at den legger .crySIS forlengelse til filene den krypterer. Ingen Dekrypteringsnøkkelen har blitt opprettet for dette viruset ennå, så hvis PCen har blitt angrepet av det, Sjansene er du har mistet filene dine for godt. Betale løsepenger, men, er ikke et alternativ som viruset blir værende i systemet og kan slå til igjen. Også, du kan aldri få en krypteringsnøkkel, selv etter at du betaler cyber kriminelle. Beste du kan gjøre da er å fjerne Crysis så snart som mulig og bare etter at du kan prøve å gjenopprette noen av filene dine med en fil utvinning verktøyet.

Hvordan Crysis Ransomware Skriv inn din PC

Crysis sniker seg inn PCen akkurat som de fleste ransomware virus gjøre - via korrupte e-postvedlegg og innebygde lenker. Når vedlegget eller URL er åpnet, infeksjonen begynner. Fildelingsnettverk, men, brukes også til å levere denne trusselen.

Vær ekstra forsiktig når du åpner e-post med en ukjent eller mistenkelig avsender. Husk, at ransomware utviklere er svært kreative når det gjelder å skape e bærer av sine virus. De kan bruke e-post avsendernavn på institusjoner, organisasjoner, selskaper, folk, nettsteder, etc. at du kommer til å bruke eller være kjent med, og på denne måten kan du lett bli lurt til å åpne den ødelagte e-post.

Hvordan virker Crysis Ransomware Work?

Crysis bruker RSA krypteringsalgoritme og AES-128 kryptering for å kryptere målrettede filer. Når det er aktivert på offerets datamaskin, den skanner det å oppdage følgende filer for kryptering:

.Episode, .odm, .Svar, .ods, .odt, .DOCM, .docx, .doc, .spec, .mp4, sql, .7fra, .m4a, .rar, .wma, .gdb, .avgift, .pkpass, .BC6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .de, .sum, .iBank, .t13, .t12, .Qdf, .PKP, .QIC, .bkf, .SIDN, .er, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .SyncDB, .GHO, .case, .svg, .kart, .WMO, .ITM, .sb, .fos, .mov, .VDF, .ztmp, .sis, .sid, .NCF, .Meny, .oppsett, .dmp, .blob, .ESM, .vcf, .VTF, .dazip, .FPK, .MLX, .kf, .IWD, .Vpk, .tor, .PSK, .kant, .w3x, .FSH, .NTL, .arch00, .lvl, .snx, .jfr, .ff, .vpp_pc, .LRF, .m2, .mcmeta, .vfs0, .mpqge, .KDB, .db0, .dba, .rofl, .hkx, .Bar, .UPK, .den, .IWI, .litemod, .ressurs, .smi, .LTX, .BSA, .apk, .RE4, .sav, .lbf, .slm, .Bik, .EPK, .rgss3a, .deretter, .stor, lommebok, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .tekst, .P7C, .P7B, .p12, .pfx, .PEM, .crt, .himmelen, .den, .x3f, .SRW, .PEF, .PTX, .R3D, .RW2, .RWL, .rå, .raf, .ORF, .NRW, .mrwref, .MEF, .eiendom, .KDC, .dcr, .cr2, .CRW, .bay, .SR2, .SRF, .ARW, .3fr, .DNG, .jpe, .jpg, .cdr, .INDD, .til, .eps, .pdf, .PDD, .psd, .dbf, .MDF, .WB2, .rtf, .WPD, .DXG, .xf, .dwg, .PST, .ACCDB, .CIS, .Pptm, .pptx, .ppt, .XLK, .xlsb, .xlsm, .xlsx, .xls, .WPS.

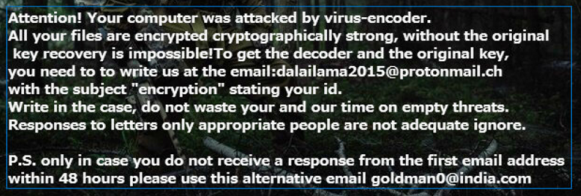

Når filene er kryptert, Crysis ransomware dråper 2 tekstfiler med instruksjoner om hvordan du skal betale løsepenger i bytte for en krypteringsnøkkel i kataloger hvor den har kryptert filene. Løse meldingen ser slik ut:

…og det lyder slik:

Merk følgende! Datamaskinen ble angrepet av virus-encoder.

Alle filene er kryptert kryptografisk sterk, uten den originale nøkkelen gjenopprette er umulig! For å få dekoderen og den opprinnelige nøkkelen, du trenger å skrive til oss på e-post:[email protected] med emnet “kryptering” sier din id.

Skriv i saken, ikke kast bort din og vår tid på tomme trusler.

Responses to bokstaver bare rette personene ikke er tilstrekkelig ignorere.

PS!. bare i tilfelle du ikke får svar fra den første e-postadresse innen 48 timene kan du bruke denne alternative e [email protected].

Denne meldingen erstatter også offerets desktop bilde, så det vil ikke bli hoppet eller savnet.

I tillegg, merke 2 e-postadresser i løsepenger meldingen ovenfor - man tilhører et domene i Tsjekkia, og den andre - til et domene i India.

Så langt, men, opprinnelsen til Crysis ransomware er ukjent.

Slik fjerner Crysis Ransomware fra PC-en din

Som sagt tidligere, å betale løsepenger avgift til cyber crooks anbefales ikke som på denne måten kan bare oppfordre virusutviklere å fortsette å spre slike infeksjoner. Den beste måten å bli beskyttet mot alle typer online trusselen er å hindre den fra å komme inn PC. Og du gjør det via sterk anti-malware beskyttelse som kan være en kombinasjon av en anti-virus og andre generasjons anti-malware verktøy. Også, sørg for at du alltid sikkerhetskopiere filene dine og få dem på en ekstern harddisk. Denne måten, selv om du blir angrepet av en ransomware infeksjon, du kan enkelt håndtere det.

I tilfelle du ikke har gjort noen av de ovenfor, og filene dine er allerede containg .crysis forlengelse i deres navn, og er utilgjengelige, du må fjerne Crysis ransomware umiddelbart første. Og, du kan gjøre det ved en sterk anti-malware verktøy som vil skanne systemet, oppdage skadelige komponenter og fjerne dem trygt og effektivt.