Fileless malware er beskrevet som ondsinnet koder som bare kan finnes i minnet på en datamaskin i stedet for harddisken. Flere trusler som passer beskrivelsene har blitt observert i løpet av de siste par årene. Et eksempel er Poweliks - den fileless trojansk hest som dukket opp i august i fjor. Lignende trusler har vært forventet å dukke opp i naturen siden da.

Phasebot Malware tiden til salgs

Forskere har nettopp oppdaget en annen del av fileless malware kalt Phasebot som for tiden tilbys for salg på det svarte markedet. Phasebot er svært lik Solarbot og vil trolig være dens etterfølger. Phasebot evner inkluderer:

- rootkit-tilgang

- Kryptert kommunikasjon med Command & kontroll-server

- Denial-of-service angrep

- informasjon tyveri

- URL-tilgang

Den fileless trusselen kan utføre ulike ondsinnede handlinger og er også kjent for å ansette en ekstern modul loader. Sistnevnte gir angriperen med muligheten til å legge til og fjerne funksjonalitet på den berørte maskinen.

Hva gjør Phasebot Interessant

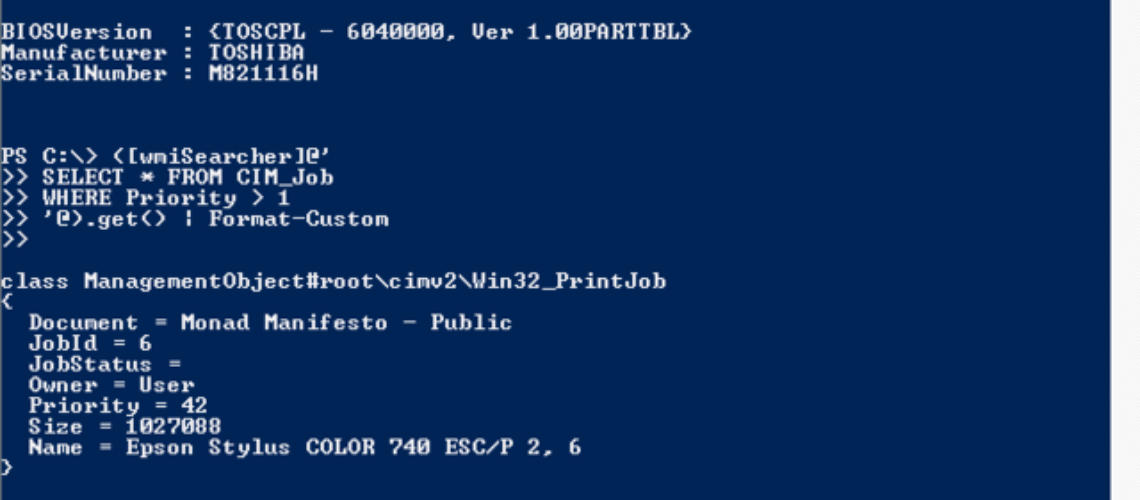

I utgangspunktet, Forskerne finner trusselen nysgjerrig fordi den bruker Windows Powershell for å unngå å bli oppdaget av sikkerhetsprogramvare. Windows Powershell er en legitim oppgave automatisering og konfigurasjon styringsverktøy som er ansatt av Phasebot å kjøre komponentene.

Forskere mener at ansettelse av en legit Microsoft instrument er et strategisk trekk. Powershell er inkludert i installasjonspakker for Windows 7 og høyere. Angripere mest sannsynlig har vurdert det faktum at de fleste brukerne har de siste versjonene av operativ system.

Dess, mest AV verktøy erfaring problemer med å oppdage fileless skadelig programvare. Når programmet er installert, Phasebot og sine look-alikes er ganske vanskelig å bli fjernet. Forskere forventer flere versjoner av fileless trussel mot vises i naturen i nær fremtid.