L'hameçonnage est une tentative malveillante pour acquérir des informations sensibles, y compris les mots de passe, nom d'utilisateur, des codes de sécurité, les détails de la carte de crédit, qui est masqué comme une communication électronique digne de confiance. Cette communication fait semblant provenir de sites Web sociaux populaires, banques, les sites d'enchères, Les administrateurs informatiques et les processeurs de paiement en ligne, mais il vient en fait de cyber-criminels.

L'hameçonnage est une tentative malveillante pour acquérir des informations sensibles, y compris les mots de passe, nom d'utilisateur, des codes de sécurité, les détails de la carte de crédit, qui est masqué comme une communication électronique digne de confiance. Cette communication fait semblant provenir de sites Web sociaux populaires, banques, les sites d'enchères, Les administrateurs informatiques et les processeurs de paiement en ligne, mais il vient en fait de cyber-criminels.

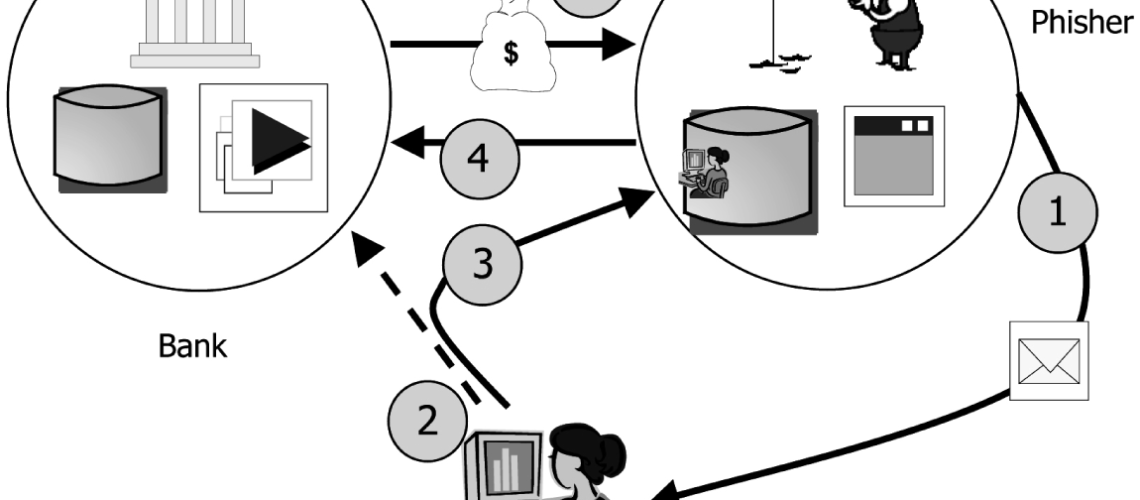

Les e-mails de phishing contiennent généralement des liens vers divers sites Web qui sont infectés par des logiciels malveillants. Les e-mails se sont réparties comme des messages instantanés ou email spoofing, tromper les utilisateurs et les diriger vers des détails personnels dans de faux sites Web qui ressemblent à celles légitimes.

Le phishing est une menace qui se développe plus. Les dommages qui peut être fait par phishing peut aller d'un déni d'accéder à l'e-mail à une perte financière importante. L'augmentation du nombre d'incidents de phishing a provoqué certaines lois, la sécurité technique et des mesures de sensibilisation du public.

Phishing dans le passé et aujourd'hui

Les premières tentatives de phishing ont été faites au début 1995 par le programme AOHell, tentant de pirater les utilisateurs d'AOL. Le nom du terme est venu de le hacker populaire de Khan du 90 Smith. Ce terme a été adopté comme la balise HTML le plus commun est<><«, et ne pouvait être détecté par le personnel AOL. Le symbole ressemble à du poisson et donc est venu « phishing ».

Dans 2003 a été enregistré la première attaque de phishing connu contre une banque. Phishing plus tard a commencé à cibler les clients qui utilisent les services de paiement en ligne. Ces dernières années, les principales cibles des campagnes de phishing sont les sites de réseaux sociaux, visant à vol d'identité.

A la fin de 2013 a été enregistré l'une des plus grandes tentatives de phishing lorsque le Cryptolocker ransomware infecté plus de 250 000 PC avec pièce jointe d'un semblant de fichiers Zip pour être une plainte d'un client. Les fichiers des utilisateurs ont été verrouillées par le ransomware, et les utilisateurs ont obtenu une demande de paiement contre une clé pour déverrouiller leur morceau de ransomware de files.Another en utilisant des tactiques d'hameçonnage est CryptoWall. Dans ce cas, l'attachement de l'e-mail de spam contenant des fichiers PDF malveillants et des dossiers .zip.

Les techniques d'hameçonnage

- Le spear phishing – ceux-ci sont les tentatives de phishing qui visent à certaines entreprises ou des particuliers. Les assaillants ont pour but de recueillir des renseignements personnels. Cette attaque est la plus réussie de la pêche.

- Clone phishing - une attaque basée sur un courriel légitime et précédemment utilisé qui contient un lien ou une pièce jointe. Le contenu ou l'adresse est cloné à partir d'un contact identique. Le message malveillant est envoyé à l'adresse e-mail qui est masquée à apparaître comme venant de l'expéditeur d'origine.

- Chasse à la baleine - les attaques de phishing dirigées aux cadres supérieurs sur des cibles de haut niveau. Un type de chasse à la baleine attaque de phishing est l'attaque Rogue Wi-Fi.

Les méthodes d'hameçonnage

- Lien manipulation - tromperie technique qui fait un lien semble être d'une certaine organisation. Les escrocs utilisent souvent des sous-domaines et des adresses URL qui sont mal orthographiés.

- Filtre évasion - ce sont des images qui ne sont pas faciles à repérer par les filtres anti-phishing. Comme une réponse à ceux, les filtres anti-phishing sont devenus plus sophistiqués et sont maintenant en mesure de découvrir le texte qui est caché dans les images.

- Site faux - la victime est attiré à entrer dans un site de phishing et est dirigé connecter. Avec ce attaques de phishing, les cyber-criminels collectent les noms d'utilisateur et mots de passe. Ils sont particulièrement dangereux lorsque le site qui a été forgé est d'une banque ou d'un système de paiement. Cette faille a été utilisée contre PayPal dans 2006.

- phishing de téléphone - ce sont des messages qui prétendent provenir d'agents de banque. Les utilisateurs sont attirés dans la composition d'un numéro de téléphone dans le cadre de problèmes avec leurs comptes bancaires. Ceci est la façon dont leurs numéros de compte et votre NIP sont volés.

- Pop-ups - ils sont fixés sur les pouvoirs légitimes de pages Web et demande de la Banque, rendre les utilisateurs pensent que la banque est celui qui demande ces détails.

- Tabnabbing - une nouvelle technique utilisant la navigation par onglets, aiguillant les utilisateurs vers des sites touchés.

- Twins Evil - très difficile à détecter, le cybercriminel fait un faux réseau sans fil qui ressemble le réseau légitime utilisé dans divers lieux publics. Voilà comment ils volent les mots de passe et des informations de carte de crédit.

Les stratégies anti-phishing

Depuis 2007 De nombreuses stratégies anti-phishing a été appliquée afin de protéger le personnel et les données financières des utilisateurs de PC. Aujourd'hui, nous appliquons plusieurs techniques pour lutter contre les tentatives de phishing. Nappe, téléphone et email tentatives de phishing peuvent désormais être signalés aux autorités.

Parmi les premières stratégies utilisées est de former les gens à reconnaître de telles tentatives et ne pas répondre à leur. En plus de cela de nombreuses mesures anti-phishing ont été intégrés dans les navigateurs de protection.

Naturellement, actions en justice ont été prises trop. Le premier procès contre un pirate présumé a été déposée dans 2004, et suivi par de nombreux autres. Dans 2005 a été adoptée la Loi Anti-Phishing par le Congrès des États-Unis. Les entreprises ont également uni leurs efforts pour opposer les attaques de phishing.