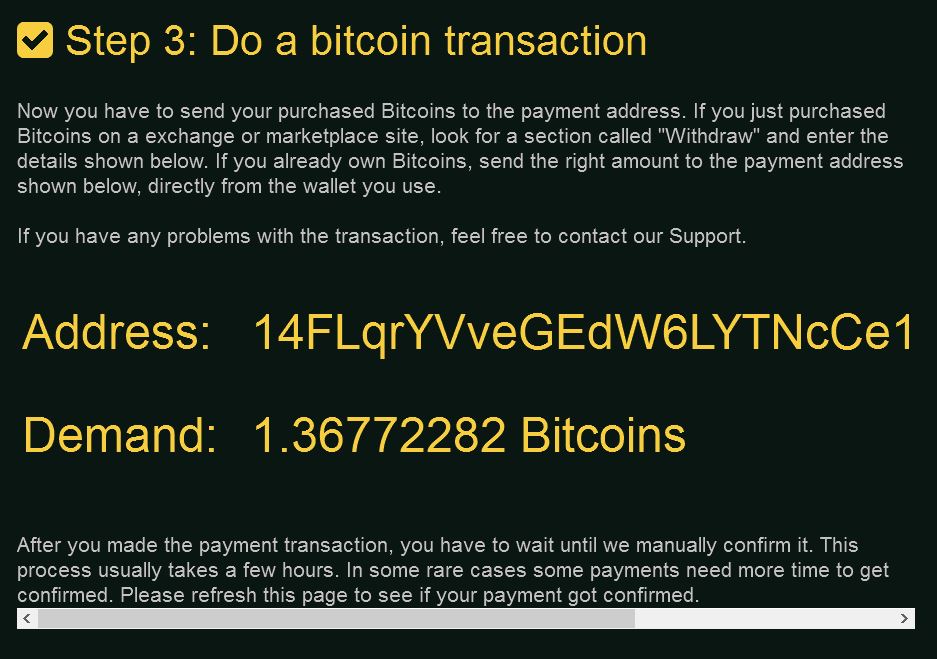

Une nouvelle version de Petya ransomware a refait surface dans l'ouvert après sa sœur cadette - Mischa ransomware. Le ransomware utilise le cryptage sophistiqué pour encoder les disques durs, semblable à sa version précédente. Beaucoup estiment convaincus que c'est une version améliorée des virus car ils ont été décodés avec succès par un décrypteur, nommé Petya Secteur extracteur qui a été abandonnée par la suite. Si vous êtes victime de GoldenEye ransomware, vous devez savoir que votre lecteur encrypte pour exiger la somme de 1.36 BTC en rançon pour décrypter. Depuis le ransomware a déjà été déchiffrée, nous vous invitons à lire nos informations à ce sujet et au lieu de payer la rançon essayer des méthodes alternatives pour restaurer les fichiers cryptés par GoldenEye.

Plus d'informations sur GoldenEye Ransomware

Tout comme il est d'autres variantes de ransomware, GoldenEye utilise également le chiffrement sur le MBR(Master Boot Record) pour rendre les disques durs durs ou solides ne sont plus utiles. Mais pour infecter les utilisateurs d'abord, le malware utilise des techniques sophistiquées. L'un d'eux est de combiner plusieurs kits exploit, outils JavaScript ainsi que obfuscators qui masquent les logiciels malveillants de plusieurs différents écrans en temps réel des programmes antivirus. Ceux-ci peuvent être combinés dans un macros ou des scripts malveillants qui peuvent reproduire les pièces jointes de courrier électronique suivants:

- .js ou .wsf fichiers JavaScript.

- Malicious Microsoft Office ou Adobe macros (.docx, .pdf, .XTS, pptx, etc.)

Ceux-ci peuvent être contenus dans une archive, par exemple .zip ou .rar qui peuvent être envoyés à l'utilisateur par e-mails faux, par exemple:

Cher client,

Salutations de Amazon.com,

Nous vous écrivons pour vous faire savoir que l'article suivant a été envoyé à l'aide Royal Mail.

Pour plus d'informations sur les estimations de livraison et les commandes ouvertes, veuillez visiter: {lien web malveillant} ou {pièce jointe malveillante}

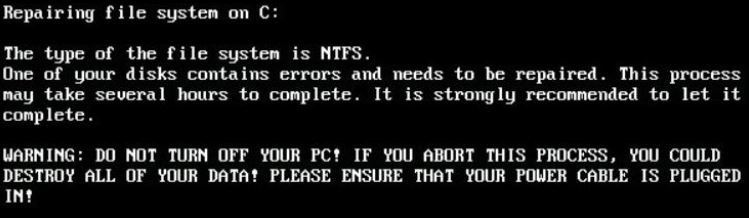

Une fois que l'utilisateur clique sur cet e-mail, GoldenEye ransomware commence infecter son ordinateur. Il peut mettre immédiatement les entrées de registre pour faire fonctionner le virus au démarrage du système. Après ça, GoldenEye ransomware peut redémarrer l'ordinateur de la victime, afficher l'écran suivant faux:

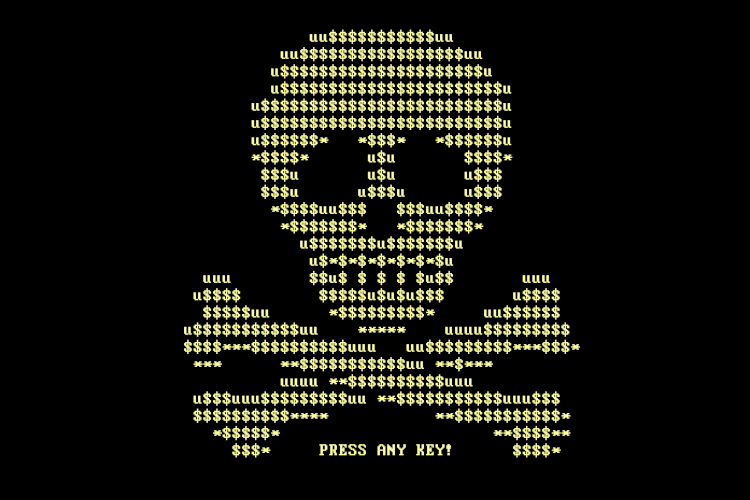

Qu'est-ce que le virus ne fait pendant l'affichage de cet écran est de commencer Chiffrer le disque dur. Après le chiffrement de c'est complet, GoldenEye ransomware affiche l'écran suivant:

Après avoir appuyé sur une touche, l'utilisateur est présenté à un écran verrouillé qui a des instructions sur la façon de payer une lourde rançon de frais via une page web:

La page web, généralement à la plupart des virus ransomware est également Tor-base et a détaillé les étapes à payer la rançon et même CAPTCHA identificateur:

GoldenEye Ransowmare - Conclusion, Enlèvement et Scénario Decryption

Pour faire face à GoldenEye ransomware, une approche très particulière devrait être considérée. Les experts conseillent vivement d'effectuer les followingactions:

1. Retirez le lecteur de l'ordinateur portable infecté.

2. Fixer un autre ordinateur avec un programme anti-malware avancée.

3. Insérez le disque infecté dans l'autre dispositif.

4.télécharger le Petya Secteur Extractor pour trouver une clé de déchiffrement correspondant à votre infection particulière.