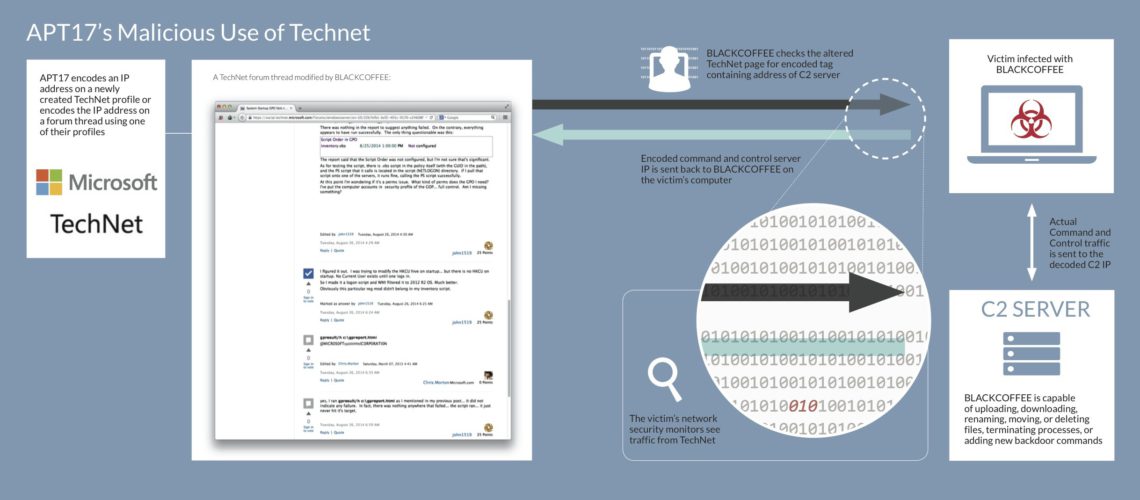

Microsofts TechNet portal har varit anställd hos en kinesisk avancerad ihållande hot grupp i syfte att dölja IP-adressen för C&C (kommando och kontroll) servrar av en bit av skadlig kod som kallas BLACKCOFFEE som har använts i cyber-spionage.

Strängar av IP-adressen är krypterade och dolda i olika trådar på forumet, kommentarer eller profilsidor. Efter att äventyra systemet, malware nås dem. Denna teknik är känd som ”död drop resolver.”

C&C STRING gömd mellan vissa markörer

Experter med Microsoft Intelligence Center och FireEye analyserat metoden i detalj. De låste de sidor där de IP-adresser var belägna och sinkholed en av dem, som tillät dem att hålla BLACKCOFFEE senaste aktivitet.

Angriparna är kända som APT17 eller DeputyDog. Gruppens arbete med olika BLACKCOFFEE versioner har konstaterats av forskare sedan 2013. FireEye rapporterar att skurkarna verksamhet har påverkat statliga enheter i USA, advokatbyrå, gruvbolag, IT-företag, och ett antal icke-statliga organisationer.

Hur fungerar BLACKCOFFEE Operate?

Så snart BLACKCOFFEE installeras på en maskin, det utföra följande operationer:

- Exfiltrates uppgifter

- Lägger ny information

- Skapar en omvänd skal

- Skapar en logg

- Avslutar pågående processer

FireEye analytiker förklara att BLACKCOFFEE innehåller länkar till TechNet sidor som innehåller adresserna för kommandot och styrservern. Den numeriska strängen kan hittas i en kodad form mellan dessa två markörer: ”@ MICR0S0FT” och ”C0RP0RATI0N.”

Så snart det skadliga programmet avkodar adressen, den tar emot instruktioner från C&C-server och levererar stulna uppgifter.

Samma metod kan användas av andra program

Denna teknik tillåter cyber brottslingar att försena detektion av vilken som helst av de system som används av angriparen via binära analys av hotet. I detta fall, om en infekterad maskin detekteras och undersöktes, driften inte avbryts och resten de drabbade datorerna fortfarande manipuleras av hotet författare.

Taktiken med att dölja C&C-adress har observerats i tidigare cyber-spionage kampanjer. Strängar av kommunikations endpoint upptäcktes även på sajter som Facebook och Twitter.

FireEye experter varnar för att andra cyberbrottslingar kanske redan har antagit tekniken.