Leia este artigo para aprender como remover a última variante ransomware Locky e Como restaurar arquivos criptografados .ykcol que foram criptografados por ele no seu computador.

Locky ransomware está de volta depois de uma campanha infecção bem sucedida com a sua variante anterior. ao contrário do .uma extensão de arquivo bloqueio, utilizado pela iteração anterior Locky, este vírus agora usa o .ykcol (Locky em sentido inverso) extensão de arquivo. Além desta, ele tem várias outras mudanças também, como menor valor de resgate que os cibercriminosos pedem que as vítimas do vírus paguem para obter seus arquivos de volta. além disso, o novo vírus também tem algumas pequenas alterações nela de nota de resgate e é código. Se você tiver sido infectado pelo .vírus arquivos ykcol, Nós sugerimos não para pagar o resgate e para ler o post abaixo.

| Nome ameaça | .Vírus Arquivos ykcol |

| Categoria | vírus ransomware. |

| Atividade principal | Uma nova variante do ransomware Locky notório. Infecta o computador depois que criptografa documentos importantes e os mantém como reféns até que um resgate seja pago. |

| Sinais de Presença | Os arquivos são criptografados com a extensão do arquivo .ykcol. |

| Espalhar | Via malicioso spam de e-mail e um conjunto de ferramentas de infecção. |

| Detecção + Remoção | Ferramenta de download de remoção para arquivos .ykcol vírus |

| Recuperação de arquivos | Baixar Software de Recuperação de Dados, para ver quantos arquivos criptografados por Arquivos .ykcol ransomware Vírus você será capaz de recuperar. |

Locky .ykcol arquivo de vírus - como Infectar

Os criadores de Locky ransomware ter ficado com o método bem conhecido de espalhar o malware, através de campanhas de spam para replicá-lo via e-mail. As mensagens de e-mail utilizados pelos criadores de Locky são considerados a principal ameaça para os usuários. Os e-mails são relatados para conter os seguintes tipos de arquivos que causam a infecção:

- .arquivo xls com um nome aleatório, como _2234_214252_

- .js e .wsf (JavaScript)

- .hta, .html, .htm (levar a web hosts maliciosos)

- .vbs (Visual Basic Script) que causa infecção direta

Esses arquivos são normalmente armazenados em arquivos como .zip ou .rar arquivos que tenham nomes semelhantes ou o mesmo que o anexos para evitar a detecção por segurança dos provedores de e-mail. A última variante Locky usando a extensão do arquivo .ykcol foi relatado para usar um arquivo, nomeado como “Ykcol.htm” ou um “.xls” arquivo com números aleatórios como um nome.

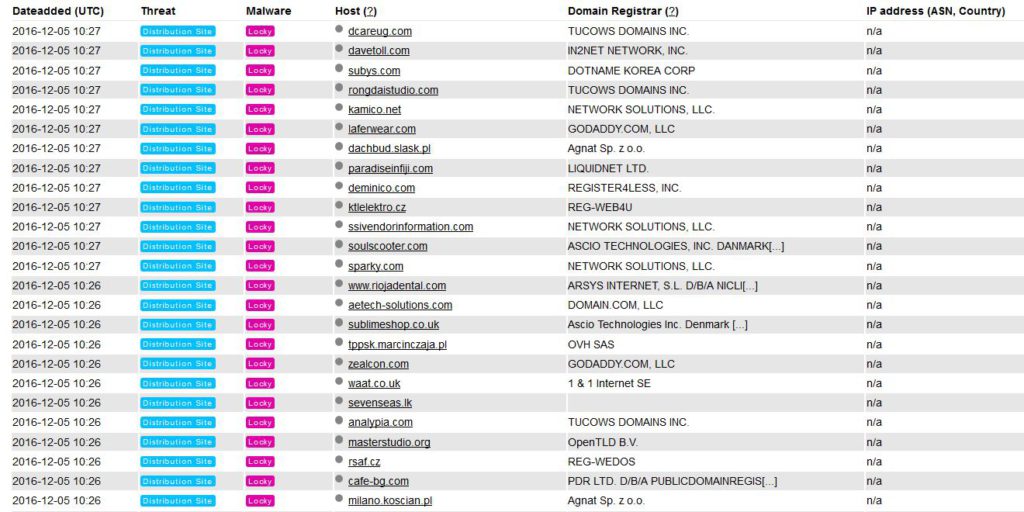

Uma vez que o usuário clica sobre o arquivo, ações ofuscado pode ligar imediatamente para um dos muitos sites de distribuição Locky:

Depois de ter ligado a esses webistes, o malware pode baixar uma carga ofuscado em pastas cruciais do Windows, como o anteriormente detectado por arquivo .exe Hybrid-Análise contendo Locky, localizado em %temp%.

Até agora ele é relatado para ser pré-configurado, a fim de criptografar os tipos de arquivos que são o mesmo que as versões anteriores, como o .aesir, .merda, .zzzzz Locky variantes. Isto inclui criptografia de formatos de arquivos mais frequentemente cumpridas:

- imagens.

- vídeos.

- drives virtuais.

- arquivos de banco de dados.

- Arquivos que estão associados com o Microsoft Word.

- arquivos do Microsoft Excel.

- Arquivos associados com o Adobe Reader.

- Arquivos que têm algo em comum com a maioria dos jogadores drive virtual.

Uma vez Locky .ykcol infecta os arquivos, o vírus começa a substituir o código desses arquivos com símbolos personalizados pertencente a um algoritmo de criptografia muito forte, chamado AES-128. Esses arquivos, em seguida, gerar chave de decodificação exclusiva. Após esta passagem, o vírus faz outra passagem usando o algoritmo de criptografia RSA-2048 também muito avançado, com a única finalidade de gerar pública RSA única e chaves privadas. O vírus então pode se conectar aos servidores C2 e enviar as chaves de decodificação-los ou mantê-los no computador infectado por um Locky Decryptor específico que é vendido para BTC. Os arquivos criptografados parecido com o exemplo abaixo mencionado:

Depois de criptografia por este vírus ransomware Locky completou, o vírus começa a exibir imediatamente uma “Leia-me” .htm que tem as seguintes instruções:

“Todos os seus arquivos são criptografados com RSA-2048 e cifras AES-128.

Mais informações sobre o RSA e AES pode ser encontrada aqui:

{links para Wikipedia}

Descriptografia de seus arquivos só é possível com a chave privada e descriptografar programa, que é em nossos servidores secretos. Para receber a sua chave privada siga um dos links:

Se tudo isso endereços não estão disponíveis, Siga esses passos:

1. Baixe e instale tor Navegador: https://www.torproject.org/download/download-easy.html

2. Após uma instalação bem-sucedida, executar o navegador e aguarde a inicialização.

3. Digite na barra de endereços: {URL única Locky}

4. Siga as instruções no site.”

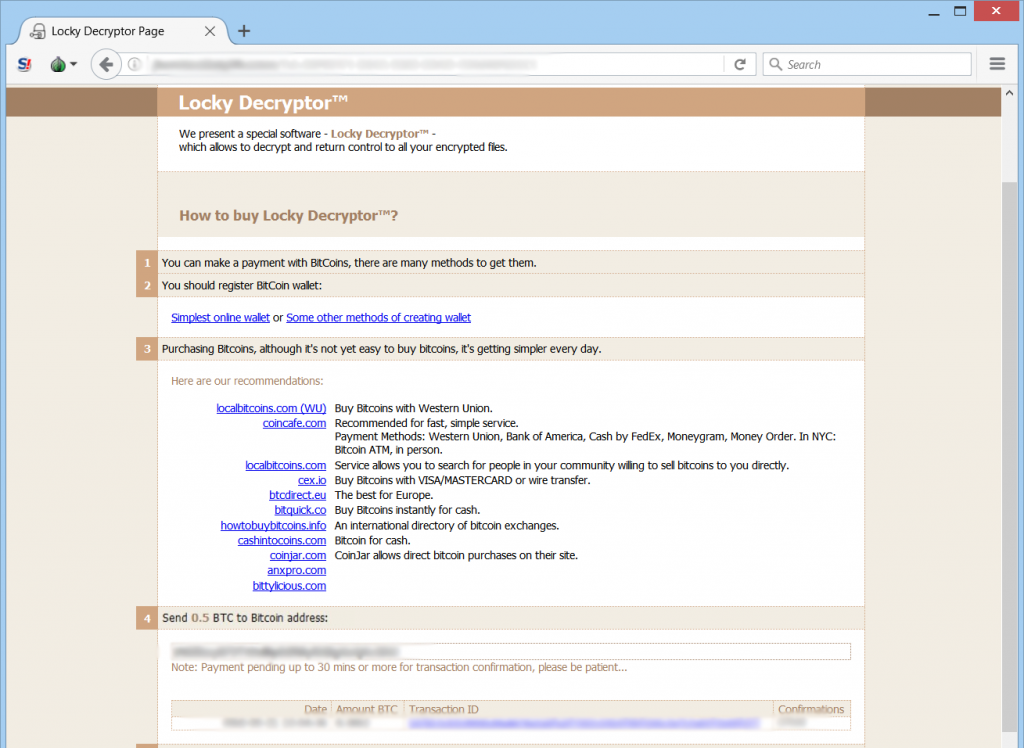

As instruções no site são as instruções Decryptor Locky padrão que são utilizados na maioria das suas variantes - uma página Web com instruções sobre como comprar BitCoin e pagar por um “Locky Decryptor”:

Além disso, os arquivos YKCOL-{RAND}.htm e shtefans1.spe Também são adicionados no computador infectado, entre outros arquivos.

Como remover Locky .ykcol vírus e Restaurar meus arquivos

No caso de você sentir como não pagar qualquer resgate para os ciber-criminosos que podem ou não podem obter seus arquivos de volta, recomendamos fortemente que você remova em primeiro lugar Locky do seu computador após o qual se concentrar em tentar restaurar seus arquivos usando métodos alternativos. Para a remoção mais segura e melhor de Locky especialistas .ykcol ransomware recomendamos seriamente utilizar uma ferramenta anti-malware avançado que irá automaticamente cuidar de todos os objetos Locky ransomware interferiu.

Aconselhamo-lo a seguir cuidadosamente os passos abaixo mencionados, a fim de remover Locky .ykcol corretamente:

Iniciando em Modo de Segurança

Para Windows:

1) Aguarde Windows Key e R

2) A janela Executar será exibida, nele tipo “msconfig” e bater Entrar

3) Após a janela aparece vá para a guia de inicialização e selecionar Boot Seguro

Cortar .ykcol vírus arquivos no Gerenciador de tarefas

1) pressione CTRL + ESC + SHIFT ao mesmo tempo.

2) Localize o “processos” aba.

3) Localize o processo malicioso de arquivos .ykcol vírus, e terminá-la da tarefa clicando com o botão direito sobre ele e clicando em “Fim do processo”

Eliminar registros maliciosos .ykcol do vírus Arquivos

Para a maioria das variantes do Windows:

1) Aguarde Button e R janelas.

2) No “Corre” tipo de caixa “regedit” e bater “Entrar”.

3) Aguarde CTRL + F chaves e tipo .ykcol vírus em arquivos ou o nome do executável malicioso do vírus que geralmente está localizado em% AppData% ficheiro, %temp%, %Local%, %Roaming% ou% Unidade_do_Sistema%.

4) Depois de ter localizado os objetos de registro maliciosas, alguns dos quais são geralmente em Executar e subchaves RunOnce excluí-los ermanently e reinicie o computador. Aqui é como encontrar e apagar chaves para versões diferentes.

Para Windows 7: Abra o menu Iniciar e no tipo de busca e digite regedit -> Abra-o. -> CTRL Reter + F botões -> Tipo .ykcol arquivos Vírus no campo de pesquisa.

Ganhar 8/10 Comercial: Botão Iniciar -> Escolha Executar -> digite regedit -> Pressione Enter -> Pressione CTRL + F botões. Digite .ykcol vírus arquivos no campo de pesquisa.

Remoção automática de arquivos .ykcol vírus

Recuperar arquivos criptografados pelos arquivos .ykcol vírus Ransomware.

Método 1: Usando Sombra Explorador. No caso de ter activado história do ficheiro para o seu Windows máquina única coisa que você pode fazer é usar Sombra Explorer para obter seus arquivos de volta. Infelizmente, alguns vírus ransomware pode eliminar as cópias de volume sombra com um comando administrativo para impedi-lo de fazer exatamente isso.

Método 2: Se você tentar decifrar seus arquivos usando ferramentas de decodificação de terceiros. Há muitos fornecedores de antivírus que decifrados múltipla ransomware os vírus o último par de anos e postou decryptors para eles. Provavelmente, se o seu vírus ransomware utiliza o mesmo código de criptografia usado por um vírus decryptable, você pode obter os arquivos de volta. Contudo, isso também não é uma garantia, assim você pode querer tentar este método com cópias dos arquivos criptografados originais, porque se um programa de terceiros mexe com sua estrutura criptografada, eles podem ser danificados permanentemente. Aqui estão os vendedores para procurar:

- Kaspersky.

- Emsisoft.

- TrendMicro.

Método 3: Usando ferramentas de recuperação de dados. Este método é sugerido por vários especialistas na área. Ele pode ser usado para rastrear setores de seu disco rígido e, portanto, embaralhar os arquivos criptografados de novo como se eles foram apagados. A maioria dos vírus de ransomware normalmente excluir um arquivo e criar uma cópia criptografada para evitar que tais programas para restaurar os arquivos, mas nem todos são tão sofisticada. Então você pode ter uma chance de restaurar alguns de seus arquivos com este método. Aqui estão vários programas de recuperação de dados que você pode tentar e restaurar pelo menos alguns dos seus arquivos: