No entanto, outra versão do Locky notório foi liberado. O mais provável é uma variante atualizada da extensão de arquivo .aesir Locky, semelhante ao que Cerber ransomware, o outro grande jogador neste segmento faz, chegando com múltiplas variantes em prazos curtos. Esta variante do locky usa um arquivo .js para a infecção, mas ele não tem é servidores de comando próprias e em vez disso é automatizado, pesquisadores acreditam. A fim de compreender como remover o vírus e aprender métodos alternativos para tentar restaurar seus arquivos sem ter que pagar o resgate, aconselhamo-lo a ler este artigo completamente.

O que faz Locky Ransomware Do?

Quando ele infecta, o vírus Locky usa uma extensão de arquivo diferente para criptografar arquivos, que é variantes anteriores – .zzzzz. Ao contrário dessas variantes que usam o nome de deuses nórdicos, este Locky usa 1 carta repetido cinco vezes para uma extensão, que é atípico. Não apenas isso, mas e-mails que têm arquivos, fim nomeado _{nome da vítima}.zip são utilizados para infectar usuários com js maliciosos (JavaScript) arquivos neles. Os locais de download desses arquivos são um dos muitos sites de distribuição utilizados por Locky.

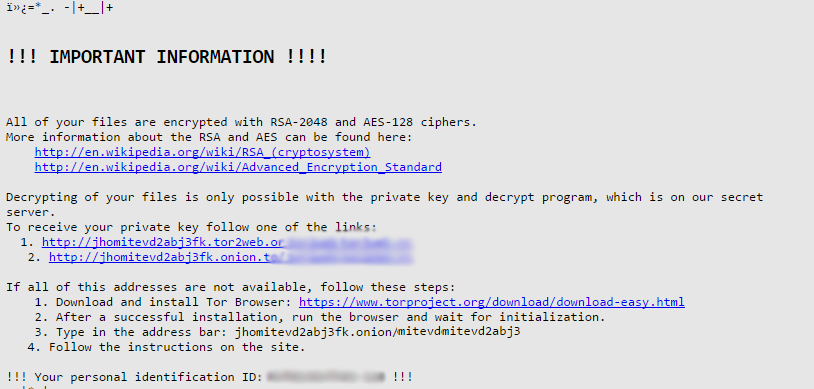

Após este arquivo malicioso é aberto pelo usuário, o ransomware vai direto ao que interessa. Ele cria uma cópia do uso da nota de resgate com o nome _1-INSTRUCTION.html. O arquivo de nota de resgate também é alterado como pano de fundo sobre o computador da vítima, parecendo o seguinte:

“!!! INFORMAÇÃO IMPORTANTE !!!

Todos os seus arquivos são criptografados com RSA-2048 e cifras AES-128.

Mais informações sobre o RSA e AES pode ser encontrada aqui:

https://en.wikipedia.org/wiki/RSA_(cryptosystem)

https://en.wikipedia.org/wiki/Advanced_Encryption_Standard

Descriptografia de seus arquivos só é possível com a chave privada e descriptografar programa, Tudo que é em nosso servidor secreto.

Para receber a sua chave privada siga um dos links:

1. [redacted] 2. [redacted] Se tudo isso endereços não estão disponíveis, Siga esses passos:

1. Baixe e instale Tor Navegador: https://www.torproject.org/download/download-easy.html

2. Após uma instalação bem-sucedida, executar o navegador e aguarde a inicialização.

3. Digite na barra de endereços: [redacted] 4. Siga as instruções no site.

!!! O seu ID de identificação pessoal: [redacted] !!!”

O INSTRUCTION.html arquivo também tem uma mensagem de resgate semelhante:

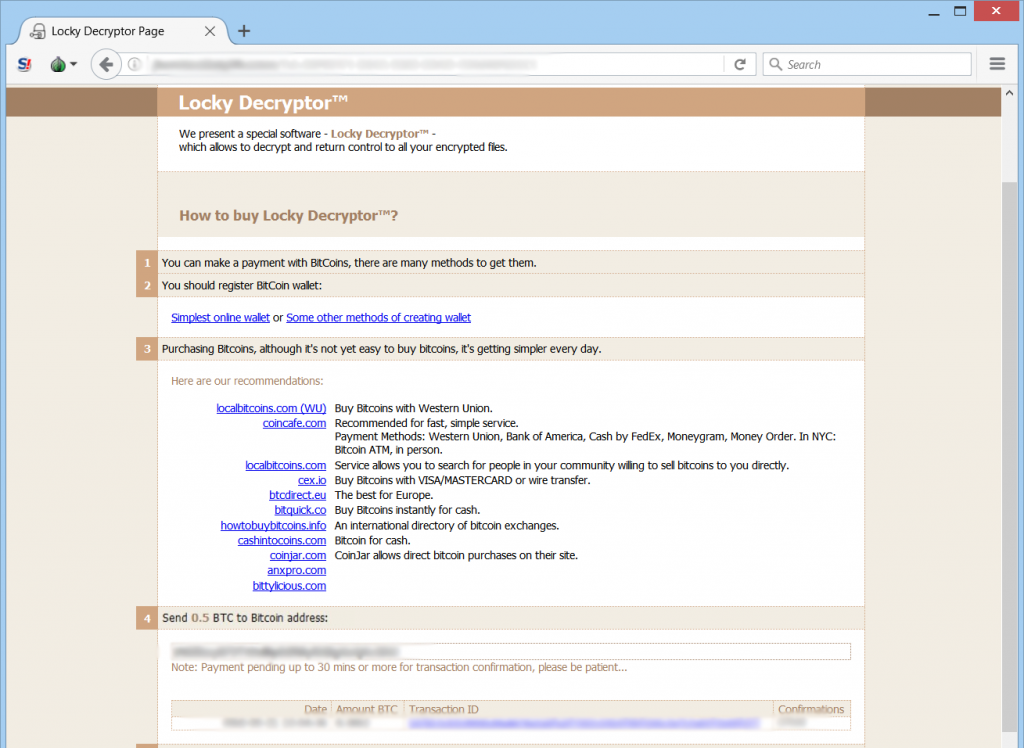

Ambos os sites têm como objectivo levar a vítima cujos arquivos são criptografados pela variante .zzzzz de Locky ao tradicional para esta família de malware página web Locky Decryptor.

O que é a criptografia de Locky e Por que não posso abrir os meus ficheiros?

O vírus é um dos mais fortes quando se trata da criptografia dos arquivos do usuário. De fato, é pré-programada para criptografar uma grande variedade de extensões de arquivo, mais do que 400:

→ .001, .002, .003, .004, .005, .006, .007, .008, .009, .010, .011, .123, .1CD, .3dm, .3ds, .3fr, .3g2, .3gp, .3por, .602, .7de, .7zip, .ARCO, .CSV, .DOC, .PONTO, .MYD, .VENDIDO, .NEF, .PAQ, .PPT, .RTF, .sqlite3, .SQLITEDB, .XLS, .aac, .AB4, .accdb, .ACCDE, .accdr, .accdt, .mas, .acr, .Aja, .adb, .adp, .Publicidades, .aes, .AGDL, .para, .aiff, .pertencente ao, .ai, .aoi, .APJ, .apk, .arw, .asc, .asf, .pessoa, .áspide, .aspx, .de ativos, .asx, .avi, .AWG, .de volta, .cópia de segurança, .backupdb, .atrás, .banco, .bastão, .baía, .bdb, .BGT, .bik, .caixa, .PKP, .mistura, .bmp, .bpw, .brd, .BSA, .cdf, .cdr, .CDR3, .CDR4, .cdr5, .cdr6, .cdrw, .cdx, .CE1, .CE2, .céu, .cfg, .cgm, .bolso, .classe, .cls, .cmd, .cmt, .configuração, .contato, .cpi, .cpp, .CR2, .papo, .crt, .CRW, .cs, .csh, .CSL, .csr, .css, .csv, .d3dbsp, .Dacian, .o, .que, .db, .db3, .db_journal, .dbf, .dbx, .DC2, .DCH, .DCR, .DCS, .ddd, .doca, .NRW, .dds, .o, .do, .desenhar, .dgc, .dif, .mergulho, .esta, .DJV, .djvu, .DNG, .doutor, .docb, .docm, .docx, .ponto, .dotm, .dotx, .DRF, .drw, .dtd, .dwg, .dxb, .dxf, .DXG, .computador, .eml, .eps, .erbsql, .propriedade, .EXF, .fdb, .FfD, .fff, .fh, .FHD, .fla, .flac, .FLF, .flv, .flvv, .forja, .FPX, .frm, .fxg, .gif, .gpg, .cinzento, .cinzento, .grupos, .jogo, .gz, .hbk, .hdd, .hpp, .html, .hwp, .iBank, .ibd, .FLR, .idx, .IIF, .IIQ, .incpas, .indd, .iwi, .jarra, .Java, .JNT, .jpe, .jpeg, .jpg, .js, .KC2, .kdbx, .kdc, .chave, .kpdx, .história, .laccdb, .deitar, .lay6, .lbf, .ldf, .aceso, .litemod, .litesql, .registro, .ltx, .tomar, .m2ts, .m3u, .m4a, .m4p, .m4u, .m4v, .MAPIMAIL, .max, .mbx, .md, .CIS, .mdc, .mdf, .mef, .mfw, .médio, .mkv, .mlb, .mml, .MMW, .mny, .MoneyWell, .mos, .mov, .mp3, .mp4, .mpeg, .mpg, .mrw, .MS11, .msg, .mundo, .n64, .nd, .ndd, .NDF, .nave, .NK2, .nop, .NRW, .ns2, .ns3, .ns4, .NSD, .nsf, .NSG, .nsh, .nvram, .NWB, .nx2, .NXL, .nyf, .oab, .obj, .especulação, .Episódio, .odf, .resposta, .odm, .Responder, .ods, .odt, .ogg, .óleo, .onetoc2, .ORF, .ost, .OTG, .oth, .otp, .ots, .lá, .p12, .p7b, .P7C, .ajudar, .Páginas, .não, .palmadinha, .pcd, .pct, .pdb, .pdd, .pdf, .PFE, .pem, .pfx, .php, .bicanca, .pl, .plc, .plus_muhd, .png, .maconha, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .PPTM, .pptx, .prf, .ps, .psafe3, .psd, .pspimage, .pst, .PTX, .PWM, .py, .qba, .QBB, .QBM, .QBR, .QBW, .QBX, .QBY, .qcow, .qcow2, .são, .r3d, .raf, .rar, .rato, .cru, .rb, .RDB, .RE4, .rm, .rtf, .RVT, .RW2, .RWL, .RWZ, .s3db, .seguro, .sas7bdat, .sav, .Salve , .dizer, .sch, .sd0, .sda, .sdf, .sh, .sldm, .sldx, .SLK, .sql, .sqlite, .sqlite3, .sqlitedb, .SR2, .srf, .srt, .SRW, .ST4, .ST5, .st6, .st7, .ST8, .stc, .std, .sti, .stm, .stw, .STX, .SVG, .swf, .sxc, .SXD, .SXG, .ela, .SXM, .sxw, .leva, .tar.bz2, .tbk, .tex, .tga, .tgz, .thm, .tif, .arrufo, .pcs, .TXT, .geral, .uot, .UPK, .vb, .vbox, .vbs, .VDI, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .wab, .chumaço, .carteira, .wav, .WB2, .wk1, .wks, .wma, .wmv, .WPD, .wps, .x11, .X3F, .filme, .xla, .xlam, .xlc, .XLK, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, ..xlw, .xml, .ycbcra, .YUV, .zip

Os arquivos que foram criptografados terá a extensão de arquivo com a letra repeaded “z” e já não pode ser aberto se tornar. A criptografia que se acredita ser utilizado para esses ficheiros é AES-128 em combinação com uma cifra que é RSA-2048 e produz uma chave de decifração única para cada infecção.

Depois de feito isso, Locky ransomware pode excluir backups e outro histórico do arquivo usando o comando vssadmin.

Como cheguei infectado com Locky .zzzzz?

Tudo o que é preciso para se tornar infectado com a variante .zzzzz de Locky ransomware é abrir um phishing e-mail que finge ser um legítimo. Aqui está um exemplo de uma infecção, descoberto mais cedo:

→ "Estimado cliente,

Saudações da Amazon.com

Estamos escrevendo para informá-lo que o seguinte item foi enviado com Royal Mail.

Para mais informações sobre estimativas de entrega e quaisquer pedidos em aberto, por favor visite: {link da web}

Seu pedido {número do pedido}”

Os e-mails têm um arquivo malicioso (.arquivo zip) que é nomeado "ORDEM-{Número}.zip}”. Se o usuário é inexperiente o suficiente para baixar e abrir o arquivo .js malicioso no arquivo que pode fingir ser um documento Adobe Microsoft Office ou, eles tornam-se imediatamente injetados com um protocolo de JavaScript que faz com que a infecção com Locky.

Como remover Locky ransomware e restaurar arquivos criptografados

A fim de apagar completamente o vírus aconselhamo-lo a usar um programa anti-malware avançado em caso de falta de experiência na remoção de malware. Ele vai apagar profissional todos os objetos associados a Locky em seu computador de forma rápida.

Para tentar restaurar seus arquivos você tem vários métodos alternativos deitado antes de você:

- Software de Recuperação de Dados.

- Backups sombra Restaurar (se intacta)

- sniffer de rede.

- Tente decryptors terceiros depois de fazer backup dos arquivos criptografados. (não tente-los sobre as cópias originais dos arquivos criptografados, somente em outras cópias)

Esses métodos podem não ser 100% eficaz, mas eles podem ser eficazes o suficiente para restaurar pelo menos alguns de seus arquivos.