Os pesquisadores de malware ter registrado uma nova campanha cibercriminoso que tem como alvo os usuários de PC, atacá-los com Vawtrak baking Trojan. De acordo com os especialistas em segurança, os atacantes usam arquivo VBS com a bandeira de bypass política de execução e contar com uma rotina de compromisso que inclui o uso de documentos do Microsoft Word que estão conectados com macros maliciosos. Os bancos que são direcionados pelos cibercriminosos incluem Barclays e Bank of America, HSBC e Citibank, J.P.. Morgan e Banco Lloyds.

Táticas imperceptíveis

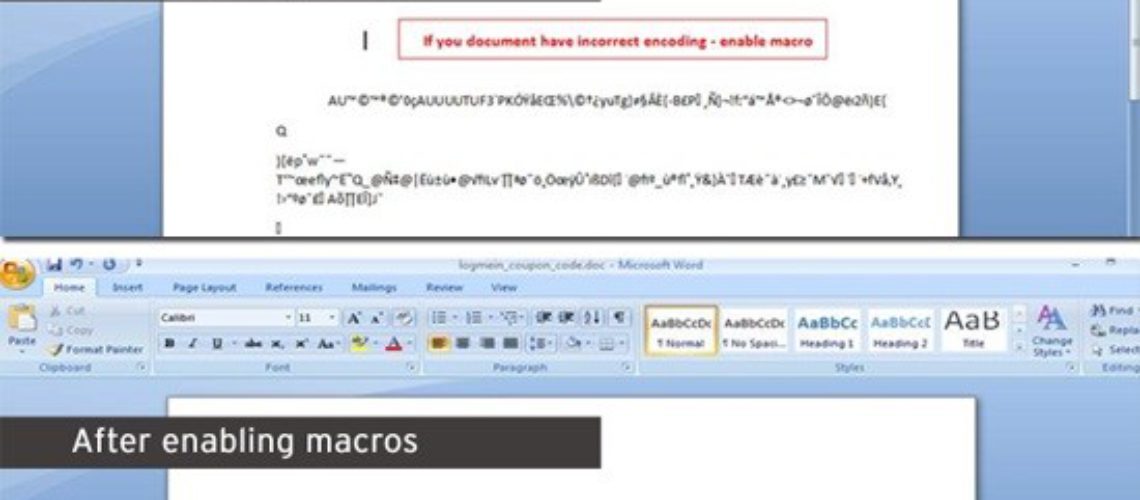

Os cibercriminosos estão aplicando táticas evasivas e múltiplas, a fim de ocultar o ataque. Um dos esquemas que aplicam é fornecer conteúdo do documento que parece mexidos e fica claro somente depois de um recurso de macro é usada, encontrado no componente de software Palavra. Outra tática é a entrega de arquivo VBS, que vem com uma bandeira habilitado para Diretiva de Execução de bypass. Essa bandeira é normalmente utilizado pelos administradores do sistema, na forma de um mecanismo de segurança, a fim de impedir os usuários de lançar scripts que não estejam em conformidade com os requisitos da política.

Os scripts de comando manual estão autorizados a executar arquivos sem a emissão de avisos e sem restrições. Os e-mails maliciosos que os usuários recebem a pretensão de ser proveniente de serviços de renome como a FedEx ou a American Airlines, notificar os destinatários sobre uma chegada de um pacote ou uma transação com o seu cartão. Estas mensagens vêm com um anexo – um documento no Word que fornece mais detalhes sobre o assunto, que é apresentado na mensagem.

Como as vítimas abrir o arquivo de texto, eles são solicitados a habilitar as macros - uma coleção de comandos com um propósito legítimo para executar rotinas automatizadas em um documento do Office. Esse recurso é ativado por padrão pela Microsoft em todos os componentes do Office, como começou a ser abusado por agentes maliciosos. Os usuários que precisam de macros para tarefas automatizadas pode ativar esses macros manualmente a partir do produto.

Com a campanha atual Vawtrak a macro contém comandos para o download de um script VBS, um arquivo de lote e um arquivo PowerShell. O processo é assim - o arquivo de lote executa os VBS, e verifica-se que executa o arquivo PowerShell que canaliza o malware para o sistema PC. Os criminosos cibernéticos usam essa cadeia de infecção de três etapas como uma tática de evasão. Esta teoria é apoiada pela bandeira execução de desvio que está definido para o script VBS.

Usuários dos EUA - mais afetados

De acordo com a pesquisa dos especialistas de malware, o Pilfers Vawtrak dados log-in é aplicado no Microsoft Outlook e as credenciais armazenadas no Google Chrome e Mozilla Firefox, e clientes FTP. O Vawtrak Trojan foi analisada para ligar para o navegador da web e ignorar o mecanismo SSL.

Os cibercriminosos executar a conexão com o banco através da sua infra-estrutura e servir o cliente com páginas modificadas. Desta forma, a vítima é levado a fornecer um código de autenticação de dois passos. Em seguida, ele se parece como se as transações fraudulentas são realizadas a partir do sistema da vítima.

Esta versão do Vawtrak infectou principalmente os usuários em os EUA (60 %), seguido pelos usuários em Japão (10 %), Alemanha (7 %), seguido pela Reino Unido (4.5 %) e Austrália (3.5 %).