Veel security bedrijven zijn nu het verstrekken van detectie routines voor de Superfish browser add-on in de producten die zij aanbieden. Dit werd werkelijkheid na de ontdekking dat deze add-on is een beroep op een self-signed root certificaat om versleutelde verkeer te onderscheppen en toegang tot informatie die gevoelig is winnen.

In de periode tussen september en december 2014, de Superfish browser add-on kwam voorgeladen op tal van Lenovo laptops. Dat feit zorgde voor heel wat buzz zodra de onderzoekers ontdekten dat het gedrag van de add-on.

De Superfish browser add-on en zijn gedrag

De add-on Superfish is ontworpen om advertenties op de webpagina's die worden benaderd door de gebruikers om te presenteren om hen te helpen vinden van alternatieve en goedkopere producten van degenen die ze zocht online. The add-on bereikt dat door het uitvoeren van een beeld dat overeenkomt met de algoritme meer dan 70 000 winkels online gevonden.

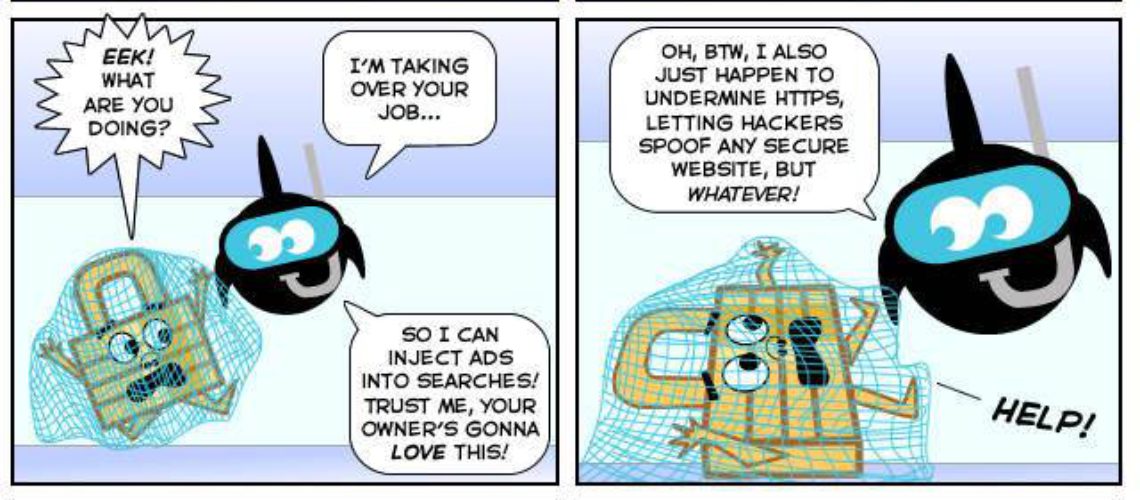

Hoe wordt dat gedaan? De Superfish add-on installeert een transparante proxy dienst (ook wel bekend als 'man-in-the-middle-), die is gebaseerd op het SSL vergister motor door Komodia. Die motor installeert een basiscertificaat in Windows winkel die is zelf opgewekte en vervolgens opnieuw tekenen alle plaatsen HTTPS-certificaten on-the-fly. De website van Komodia is momenteel offline dankzij de serieuze aandacht van de media te vormen.

Deze opzet biedt derden die toegang hebben tot informatie die versleuteld moet worden op de eerste plaats tussen de server en de client. Iets wat nog opvallender is dat de RSA-sleutel voor encryptie van het certificaat wordt gekraakt, de communicatie tussen de Superfish gebruikers kunnen worden onthuld en het veilig verkeer uit te wisselen kan worden gezien.

Afgelopen donderdag de CEO van Errata Veiligheid, Robert Graham, slaagden erin de versleuteling het wachtwoord voor de gecodeerde private key van het certificaat. Weldra, hij ook in geslaagd om het wachtwoord te vinden ook.

Alert voor Superfish door verschillende antivirus producten

Tot voor kort, Superfish werd geaccepteerd als een mogelijk ongewenst programma alleen dat werd ingesteld op de computers van de gebruikers, samen met de installatie van een aantal gratis applicaties. In feite waren er online tutorials over hoe je die browser component verwijderen; maar het bleef onopgemerkt door de meeste van de beveiligingsproducten.

Zelfs vandaag de detectie is laag, zelfs als de security-oplossingen nu triggering waarschuwt wanneer ze Superfish vinden. De populaire antivirus producten zoals Avira, Symantec en Trend Micro kwestie een waarschuwing met betrekking tot deze add-on, die gebaseerd is op door reputatie of heuristische motoren of op basis van een handtekening.

De security bulletin informeert voorts dat het programma verwijderen is niet genoeg om het risico te verminderen, omdat de gebruikers moeten ook de root certificaat verwijderen. Microsoft biedt informatie over hoe dat te doen in de certificate store van Windows. Hetzelfde wordt gedaan mijn Mozilla voor de Thunderbird e-mail client en de Firefox webbrowser.