Wat is de Hydracrypt.I-malware? Hoe om bestanden te openen, versleuteld door het Hydracrypt.I-virus? Hoe Hydracrypt.I ransomware verwijderen en proberen om bestanden te herstellen?

Hydracrypt.I is a unique file-encoding ransomware that may make your whole PC unusable. De ontwikkelaars van deze ransomware, die het meest waarschijnlijk gebruik maken van 256-bit AES-encryptie om alle persoonlijke gegevens van de gebruiker te wijzigen niet grap en zijn na uw geld. Als dit virus infecteert uw computer en niet wordt onderbroken tijd, kunt u geen toegang meer tot al uw Word-documenten, Excel-tabellen, PowerPoint-presentaties, familiefoto's, Werkgerelateerde bestanden, muziek-, videos, databases, enzovoort. What makes Hydracrypt.I one-of-a-kind is the fact that it pretends to be a legitimate program, waardoor de nietsvermoedende gebruiker aan te moedigen om het vrijwillig te installeren. De ironie is dat wanneer dit ransomware versleutelt de machine, de hackers achter de rug zal de betaling te eisen in BitCoin. While it may be difficult to fix your PC after Hydracrypt.I hits it, je moet nog steeds niet de prijs betalen voor de decryptie sleutel.

| bedreiging Naam | Hydracrypt.I |

| Categorie | Ransomware / Cryptovirus. |

| Hoofdactiviteit | Infecteert de computer waarna versleutelt belangrijke documenten en houdt ze in gijzeling totdat er een losgeld wordt betaald. |

| Tekenen van Presence | Bestanden worden versleuteld met een aangepaste extensie en gebruikers worden afgeperst om losgeld te betalen om de gegevens weer aan het werk.. |

| Detection + Removal |

Voor ramen: DOWNLOAD WINDOWS REMOVAL TOOL FOR Hydracrypt.I |

How Can Hydracrypt.I Infect on Your PC?

There are various ways for Hydracrypt.I to get access to your system. Sommige gebruikers kunnen het volledig downloaden vrijwillig na het zoeken naar een manier om een probleem op te lossen gratis online. Je moet altijd onthouden dat er niet een ‘easy’ manier om rijk te worden. Als sommige website biedt u gratis geld, gratis accounts of een verdacht hoge kortingen, dan is het waarschijnlijk een scam. Het doel zal ofwel om gevoelige informatie te stelen van u of om malware te implementeren op uw systeem. In dit geval, het laatstgenoemde.

Als u nog nooit hebben gezocht naar een gratis programma, barst of patch, maar uw toestel is nog steeds versleuteld door deze ransomware, dan is het misschien uw pc geïnfecteerd als e-mailbijlage of een corrupte koppeling in een bericht. In dit geval, de hackers zou het hebben beschreven in een heel andere manier. Het laadvermogen van de cyber dreiging had kunnen worden vermomd als een MS Word-document of een soort van een PDF-bestand. De boosdoeners achter Hydracrypt: ik kan social engineering-tactieken gebruiken om de gebruiker te misleiden om de bijlage te openen. De meest voorkomende tactiek is de vermelding van een aantal schokkende informatie, zoals ongeautoriseerde banktransacties of mislukte verzendingen.

Wat kan volgen op de installatie van Hydracrypt.I?

Hoewel Hydracrypt.I verschillende opdrachten tegelijkertijd zal uitvoeren, mag u niet het bericht in de tijd dat je geïnfecteerd bent. De Hydracrypt.I-ransomware probeert zijn processen op de achtergrond te houden totdat de hele coderingsbewerking is voltooid. Zodra het gebeurt, vindt u een lockdown losgeld bericht op uw bureaublad merken. Volgens de ontwikkelaars van deze ransomware, heb je een paar uur om een prijs te betalen voor de decryptie sleutel, die de enige manier om toegang tot uw dossier opnieuw te kunnen zijn. De gevraagde losgeld “fee” door de hackers wordt meestal betaald in BitCoin. Deze Hydracrypt. Ik stel zijn eigen achtervoegsel in als de standaardextensie van alle betrokken bestanden. Dientengevolge, u kunt het zien wanneer u uw foto's te bladeren, documenten, muziek of andere bestanden en probeer ze te openen. Wanneer je probeert om te bekijken of te wijzigen, kunt u een foutmelding als ‘Windows dit bestandsformaat niet kan openen’ merken.

Hoe te verwijderen Hydracrypt.I Ransomware?

De belangrijkste adviezen die u kunt ontvangen is het losgeld niet te betalen. Je moet niet te financieren cybercriminelen, omdat hun motivatie om ransomware creëren alleen zal groeien als hun aanvallen succesvol zijn. Bovendien, je kunt nooit vertrouwen hackers. Zij mogen niet hun einde van de deal te houden, wat betekent dat u kunt uw geld te verliezen in aanvulling op uw bestanden. De voorgestelde actie is om alle sporen van Hydracrypt te verwijderen. I., waarna u kunt alternatieve methoden proberen om uw gegevens te decoderen. Na de succesvolle verwijdering van Hydracrypt.I, U kunt proberen om een gratis decoder gebruikt of het systeem te herstellen functie. De meest betrouwbare tactiek om deze geavanceerde ransomware verwijderen is om dedicated verwijderen van malware oplossing te gebruiken zoals hieronder voorgesteld, die gevoelige gebieden zoals de Windows registers kan schoon te maken zonder het risico dat verpest het hele besturingssysteem.

Voorbereiding voor verwijdering van Hydracrypt.I:

1.Zorg ervoor dat u back-up van uw bestanden.

2.Zorg ervoor dat u deze pagina instructies altijd open, zodat u de stappen kunt volgen.

3.Wees geduldig als de verwijdering enige tijd duren.

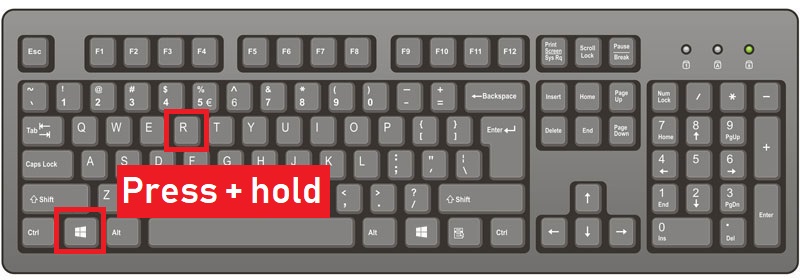

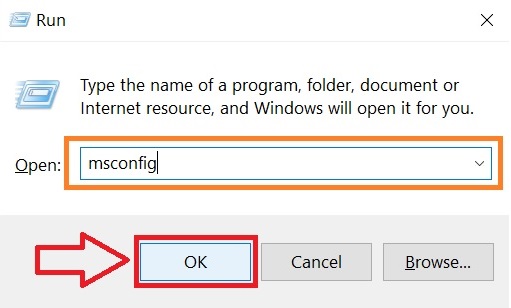

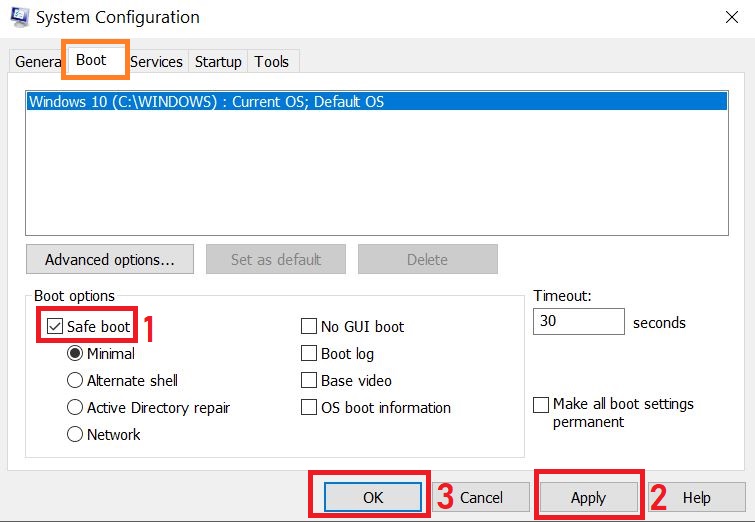

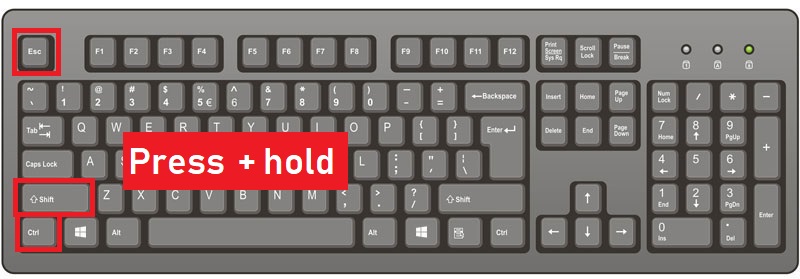

Stap 1: Start de computer opnieuw in de veilige modus:

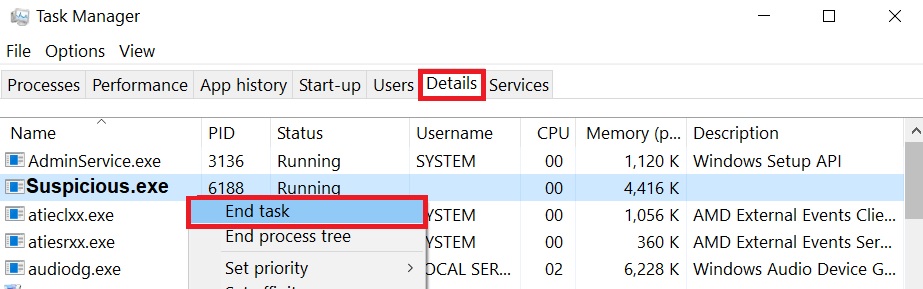

Stap 2: Knip Hydracrypt.I uit in Taakbeheer

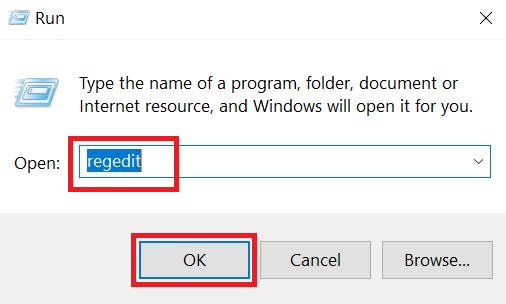

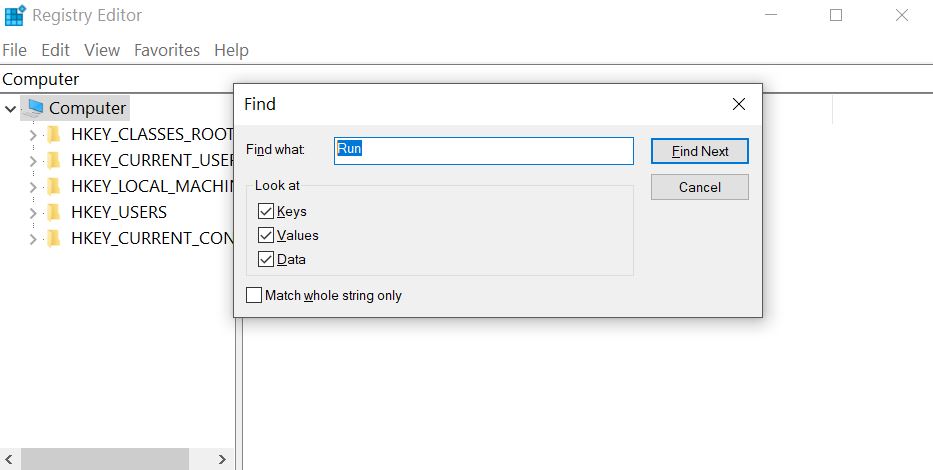

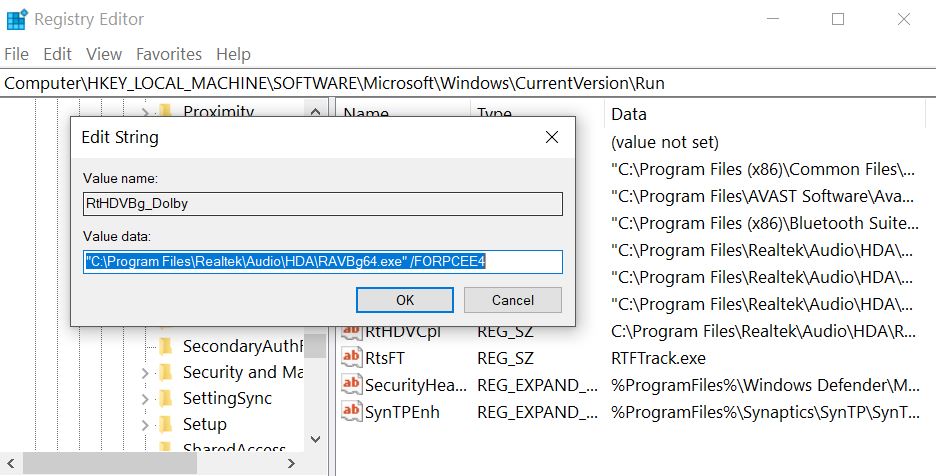

Stap 3: Elimineer de schadelijke registers van Hydracrypt.

Voor de meeste Windows-varianten:

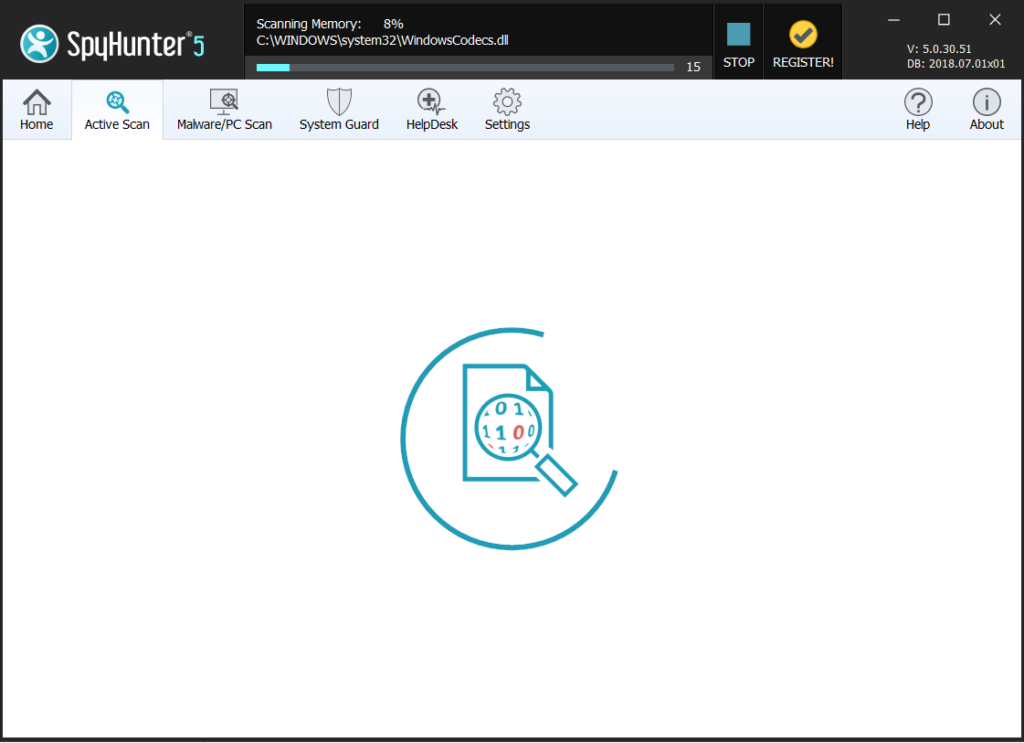

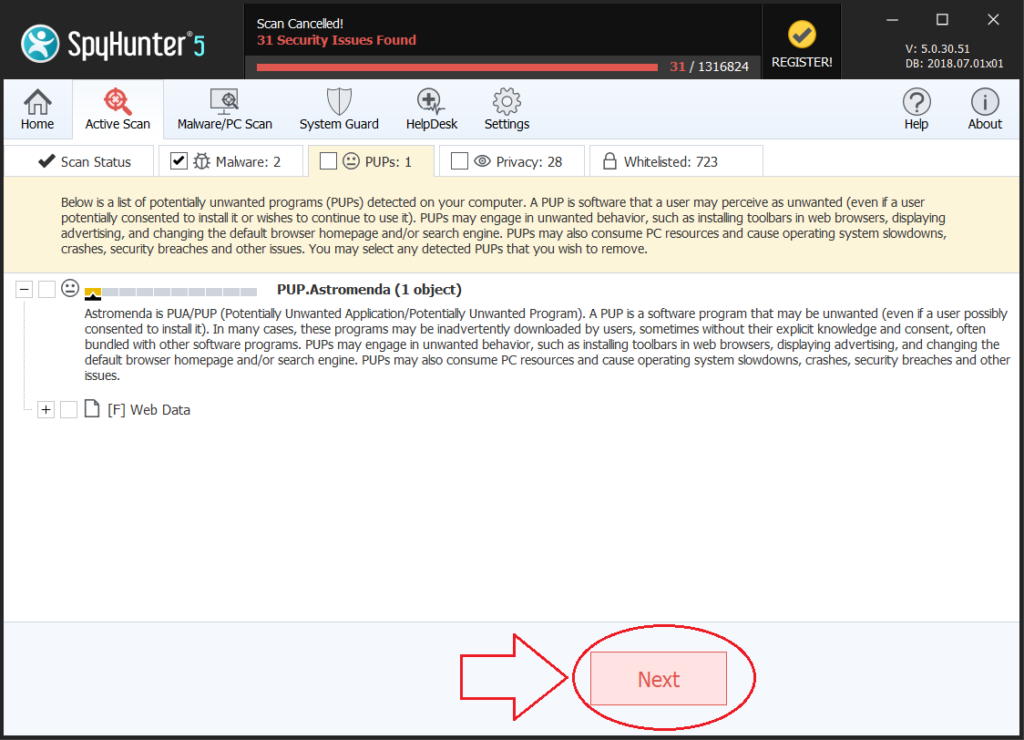

Stap 4: Scan op en verwijder alle virusbestanden, gerelateerd aan Hydracrypt.I en beveilig uw systeem.

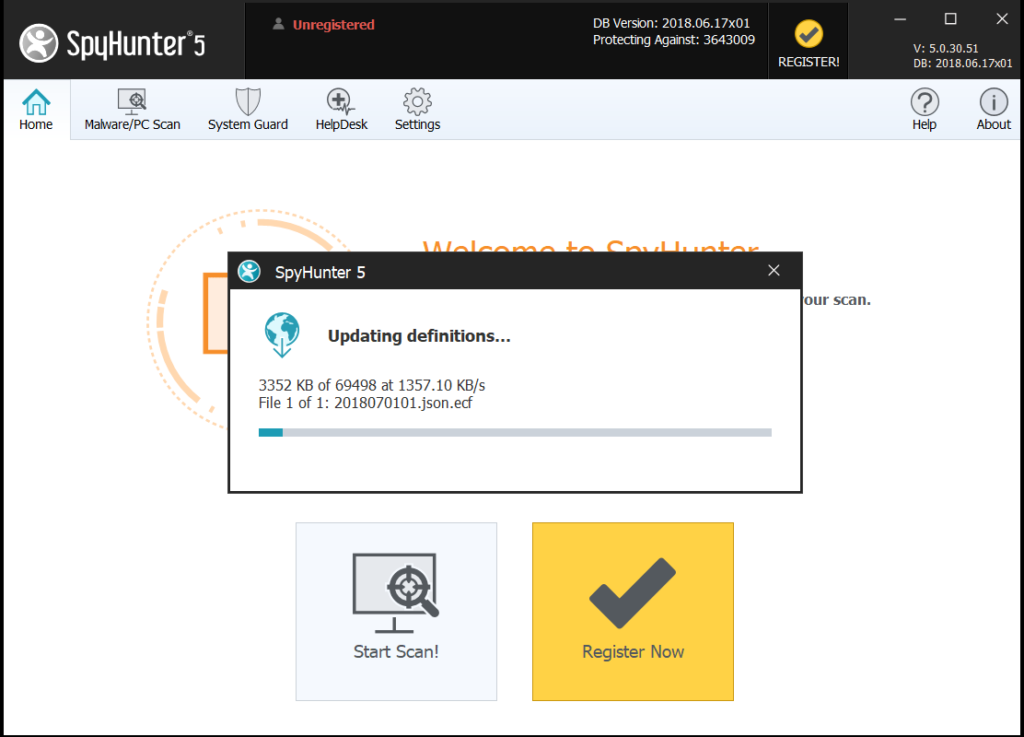

Als u in Veilige modus, laars terug in de normale modus en volg de onderstaande stappen

Het is raadzaam om een gratis scan uit te voeren voor het plegen van de volledige versie. Je moet ervoor zorgen dat de malware voor het eerst wordt gedetecteerd door SpyHunter.

Stap 5:Herstel bestanden versleuteld door de Hydracrypt.I Ransomware.

Methode 1: Met behulp van Shadow Explorer. In het geval dat je de geschiedenis File ingeschakeld op uw Windows machine een ding dat je kunt doen is Shadow Explorer gebruiken om uw bestanden terug te krijgen. Helaas zijn sommige ransomware virussen kunnen die schaduw volume kopieën te verwijderen met een administratieve commando om te voorkomen dat u precies dat te doen.

Methode 2: Als je probeert om je bestanden te decoderen met behulp van derden decryptie gereedschap. Er zijn veel antivirus aanbieders die meerdere ransomware hebben ontcijferd virussen de afgelopen paar jaar en gepost decryptors voor hen. De kans is groot als je ransomware virus maakt gebruik van dezelfde encryptie code gebruikt door een decryptable virus, kunt u de bestanden terug te krijgen. Echter, dit is ook geen garantie, dus je zou willen proberen deze methode met kopieën van de originele gecodeerde bestanden, want als er een programma van derden knoeit met hun gecodeerde structuur, ze kan er door beschadigen. De meeste van de momenteel beschikbare decryptors voor ransomware virussen kan worden gezien als u het NoMoreRansom project te bezoeken – een project dat is het resultaat van gezamenlijke inspanningen van de onderzoekers over de hele wereld om decryptie software te maken voor alle ransomware virussen. Gewoon gaan er door te klikken op de volgende KOPPELING en vind uw ransomware versie decrypter en probeer het, maar altijd onthouden om eerst een backup te doen.

Methode 3: Met behulp van data recovery tools. Deze methode wordt voorgesteld door meerdere deskundigen in het veld. Het kan gebruikt worden om de sectoren van uw harde schijf scannen en dus klauteren de versleutelde bestanden opnieuw alsof ze zijn verwijderd. De meeste ransomware virussen meestal een bestand te verwijderen en een versleutelde kopie aan dergelijke programma's te voorkomen voor het herstellen van de bestanden te maken, maar niet alle zijn deze verfijnde. Dus je kan een kans op herstel van sommige van uw bestanden met deze methode hebben. Hier zijn verschillende data recovery programma's die je kunt proberen en herstellen van ten minste enkele van uw bestanden: