クスリウィルスランサムウェアとは何ですか? クスリVirusファイルは何ですか? クスリウイルスウイルスファイルを開く方法? クスリのウイルスを削除して、暗号化されたデータを復元する方法?

クスリウィルスランサムウェアとは何ですか? クスリVirusファイルは何ですか? クスリウイルスウイルスファイルを開く方法? クスリのウイルスを削除して、暗号化されたデータを復元する方法?

暗号化ファイルは、それらに独自のファイル拡張子を追加し、そのウイルスは野生で出あることが報告されている電子メールを接触すると、ファイルの復号化のための身代金のペイオフを尋ねます. このウイルスは、クスリウィルスランサムウェアなどのマルウェア研究者によってダビングも悪名高いクスリウイルス身代金変異体の一部のように見えるものになられました. マルウェアは、暗号化のそれの方法で非常に具体的です, 頻繁に使用されている唯一の重要なファイルを攻撃. クスリウィルスランサムウェアに感染していた。誰でも無料でファイルを復号化された後、クスリのウイルスを削除する方法を学ぶためにこの記事をお読みください.

| 脅威の名前 | クスリウイルス |

| カテゴリー | ランサムウェア/ Cryptovirus. |

| 主な活動 | 重要な文書を暗号化した後にコンピュータが感染します, 写真やその他の重要なファイルや身代金が支払われるまで、それら人質を保持しています. |

| プレゼンスの兆し | ファイルがクスリウイルス独自のファイル拡張子を使用して暗号化され、ユーザーは再び仕事にデータを取得するために支払う身代金を強要されています.. |

| 展開する | オンライン分散悪質な電子メールのスパムや感染ツールのセットを介して. |

| 今、それを削除 | DOWNLOAD除去ツールのクスリウイルス

注意!Macユーザーのための, お願いします 次の手順を使用します. |

クスリウイルス – どのようにあなたのそれに感染していました

このマルウェアのこの興味深い変種は、悪意のあるWebリンクや悪質な性格を持っている電子メールの添付ファイルのいずれかを介してユーザーのPCに感染する能力を持っています. だけでなく、この, しかし、マルウェアはまた、ソーシャルメディアで拡散する能力を持っています, 偽のキージェネレータまたは他の偽のソフトウェアなどの不審なWebサイトやポージングに、ダウンロードのウェブサイトに掲載.

あなたはクスリウイルスランサムウェアに属する悪意のあるファイルを開いた後, 感染が進行してもよいです, ウイルスがプログラムされている方法に応じて、. マルウェアのこのタイプは、あなたもそれに気付かずに実行する能力を持って重く隠さ仲介悪質なファイルを持っています. ファイルが実行されると, それはすぐにどちらかのクスリウイルスの悪質なペイロード・ファイルを抽出したり、配布サイトからペイロードをダウンロードを開始します.

ペイロード・ファイルがダウンロードされた後, 彼らは、下記のいずれかのディレクトリに配置することができます:

- %ローミング%

- %一般%

- %起動%

- %アプリデータ%

- %地元%

ドロップされたファイルの中にウイルスの身代金ノートがあります, 呼ばれる_readme.txt:

注意!

心配しないでください, あなたはすべてのファイルを返すことができます!

写真のようにすべてのファイル, データベース, 文書やその他の重要なのは、最強の暗号化と固有のキーで暗号化されています.

ファイルを回復する唯一の方法はあなたのための復号化ツールやユニークキーを購入することです.

このソフトウェアは、すべての暗号化ファイルを復号化します.

あなたは何をしている保証します?

あなたのPCから暗号化されたファイルのいずれかを送信することができますし、我々は自由のためにそれを解読しました.

しかし、我々は唯一の復号化できます 1 無料のファイル. ファイルには、貴重な情報を含めることはできません.

あなたは、復号化ツールの概要を取得し、見た目のビデオすることができます:

HTTPS://we.tl/t-ZFjRnJfc9f

秘密鍵と復号化ソフトウェアの価格です $980.

ディスカウント 50% 利用できるあなたは私たちが最初に連絡した場合 72 時間, あなたのための価格があること $490.

あなたが支払うことなく、あなたのデータを復元することは決してないだろうということに注意してください.

あなたのメールをチェック “スパム” または “ジャンク” フォルダあなたはより多くの回答を得ていない場合 6 時間.あなたは私たちの電子メールに書く必要がこのソフトウェアを入手するには:

[email protected]お問い合わせへの準備の電子メールアドレス:

[email protected]あなたの個人的なID:

それから, クスリウイルス容疑者はまた、シャドウコピーを削除します(Windowsのバックアップ) 感染したコンピュータの、それはあなたも実行することによって、気づかずにそのを行うことができます VSSADMIN 「/静かな」モードでコマンド, 例えば:

それに加えて, クスリウイルスは、ランサムウェアも、それが即座に検出し、暗号化した場合に広く使われているファイルタイプをサポートしています. それは暗号化してもよいのファイルタイプの正確な数は巨大です, しかし、ほとんどの場合、以下の頻繁に使用されるファイルは暗号化されています:

- ビデオ.

- Microsoft Wordのファイル.

- Microsoft Excelのスプレッドシート.

- 画像.

- データベース.

- パワーポイントのプレゼンテーション.

クスリのウィルスランサムウェアで暗号化されたファイルの後, 彼らはもはや使用することができます. これらのファイル内のデータがそれによって使用される暗号化からのデータで置き換えられるためです. その結果、ウイルスはクスリウイルスの背後にあるサイバー詐欺師によって保持された復号鍵を生成し、 . ファイルに電子メールを連絡したり、壁紙を変更するように求める身代金の通知を残すようランサムウェアは、他の活動を行うことができます. どちらにしても, あなたは知るだろう, あなたは、感染しました.

何をするかのI Amがクスリウイルスランサムウェアに感染します

拡張子が上記表示の場合には、あなたのファイルが暗号化された見てきました, マルウェア研究者は、独自の解決策を模索することをお勧めして身代金を払っていません. 幸運なことに, この特定のクスリの脅威について, あなたは自分のファイルを回復することができるかもしれ. 最初に以下のステップの除去命令によってステップを使用してコンピュータからクスリウィルスランサムウェアを削除することをお勧めします理由はここにあります. あなたはこのウイルスをしたい場合は、完全に数分のうちに消去することをお勧めすること, 高度なマルウェア対策プログラムを経て、今クスリウイルスを削除することを強くお勧めです. お使いのコンピュータからクスリのウイルスに関連したため、自動的に狩りや消去絶対に任意のファイルにそのようなソフトウェアの目的は、再度、安全で使いやすく.

だけにして, あなたのクスリファイル用の復号化のためのバックアップすべきファイルや待ち時間. その間, あなたは試してみて、缶の助けはあなたのファイルの少なくとも一部を回復することが示唆されたツールの下を使用することができます.

クスリウイルスの除去前の準備:

1.お使いのファイルのバックアップに確認してください.

2.この説明のページには、常にあなたが手順に従うことができるように開いているようにしてください.

3.除去には時間がかかることがあり、患者う.

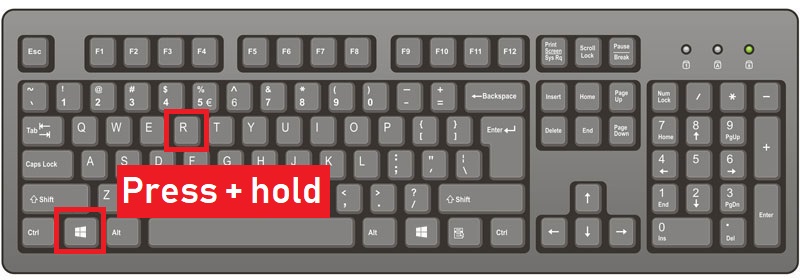

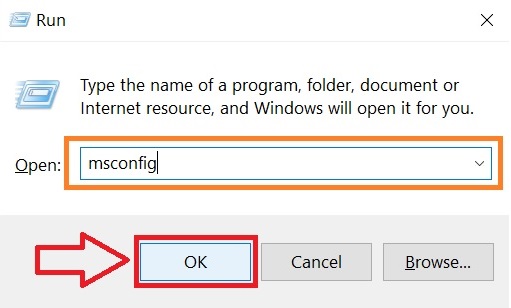

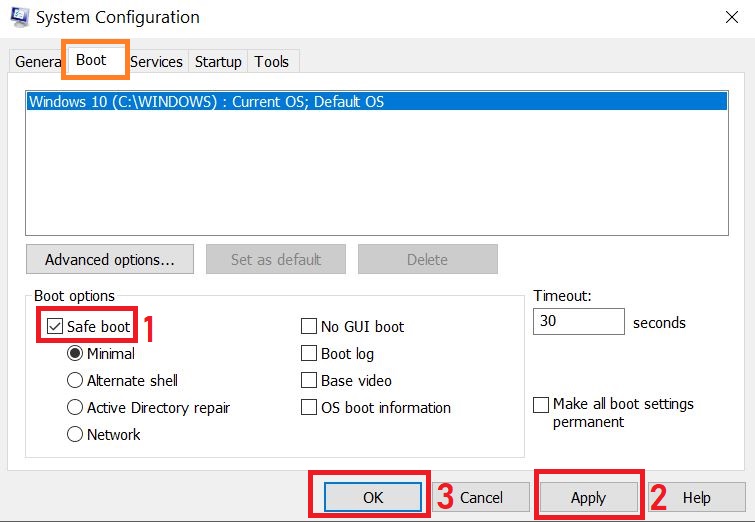

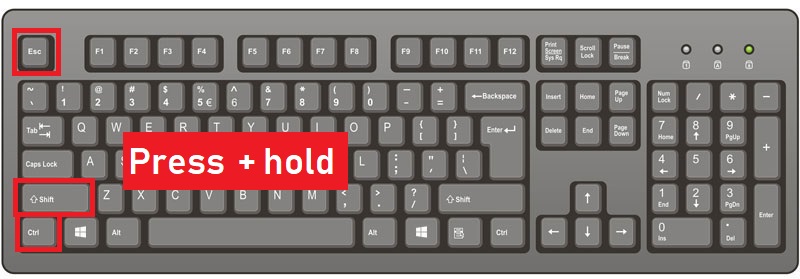

ステップ 1: セーフモードでコンピュータを再起動します:

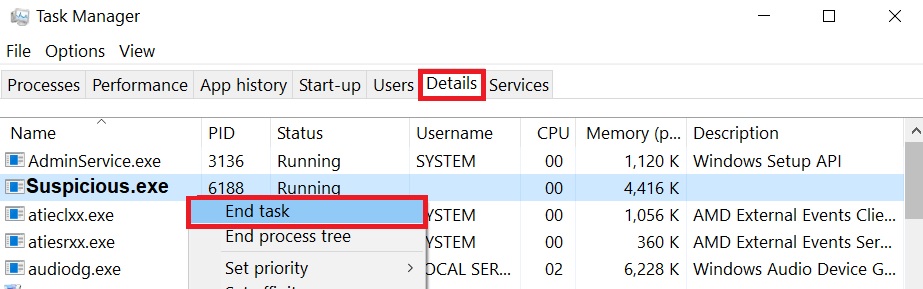

ステップ 2: タスクマネージャーでクスリウイルスを切り取り

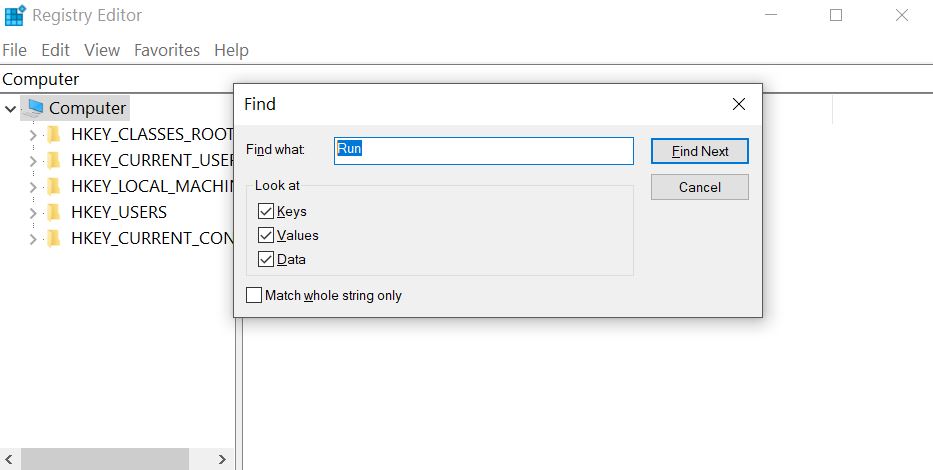

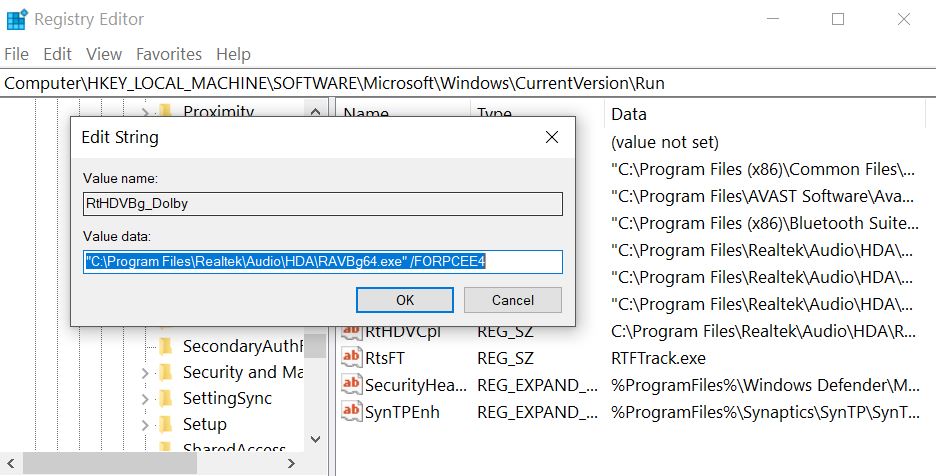

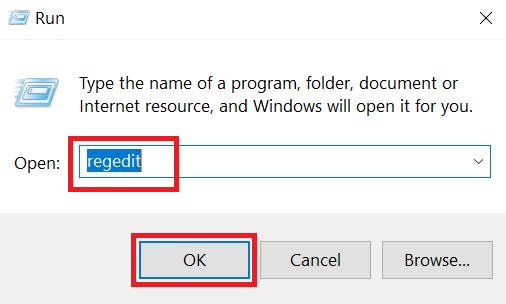

ステップ 3: クスリウイルスの悪意のあるレジストリを排除.

ほとんどのWindows変異体について:

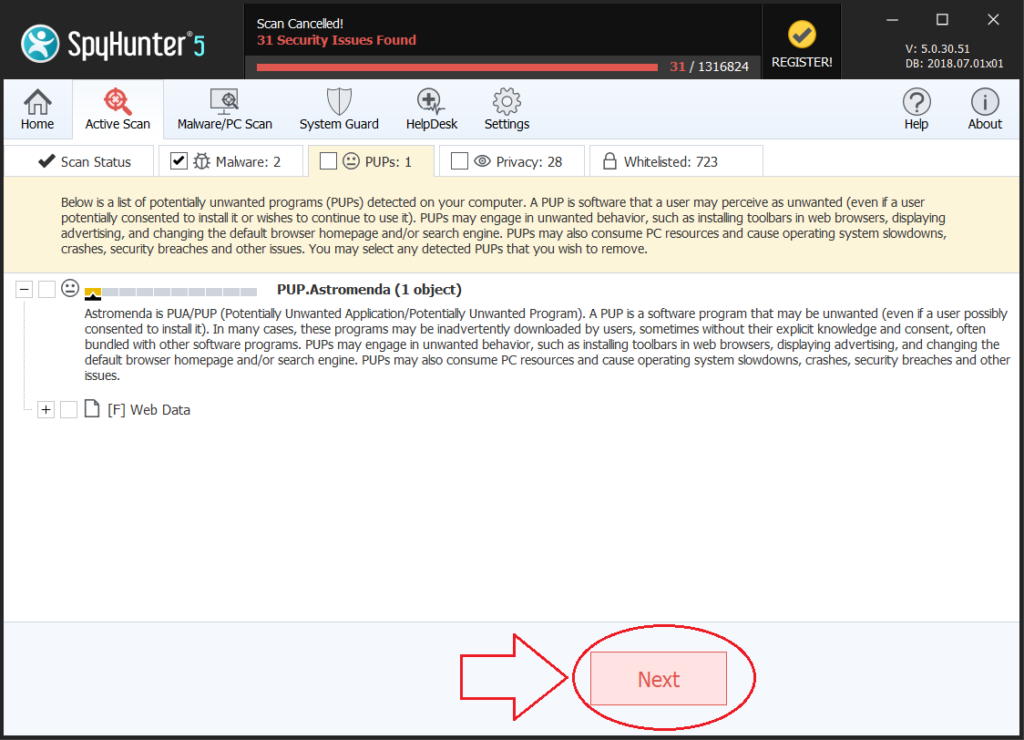

ステップ 4: スキャンし、すべてのウイルスファイルを削除, クスリのウイルスに関連して、システムを保護します.

あなたは、である場合 セーフモード, ノーマルモードにブートバック そして、以下の手順に従ってください

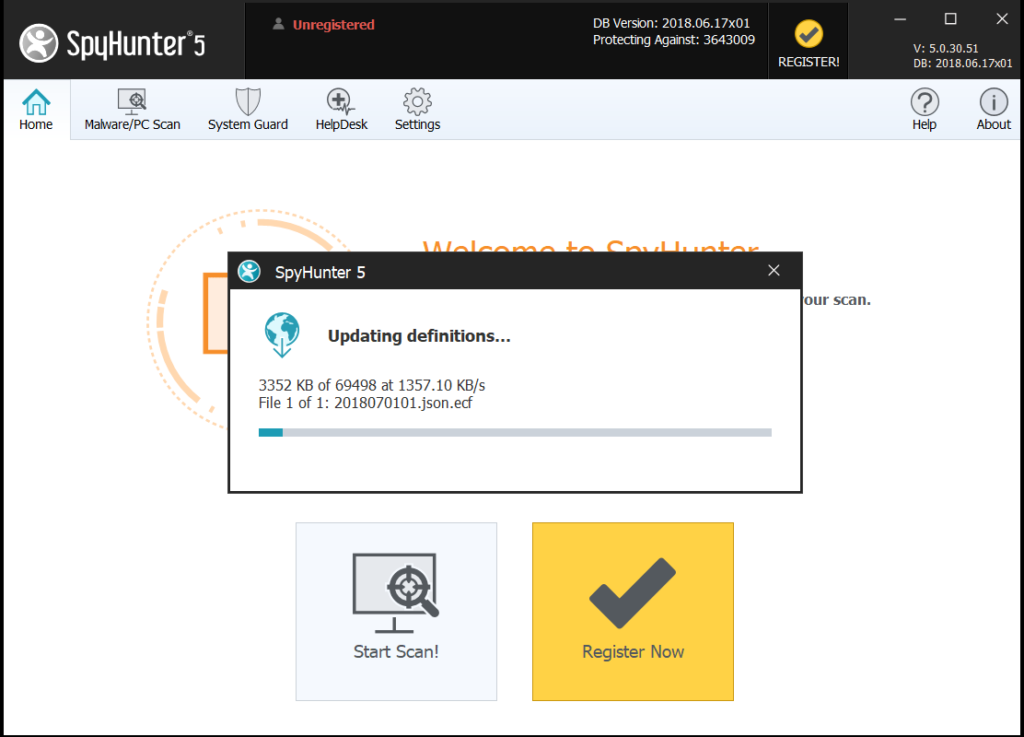

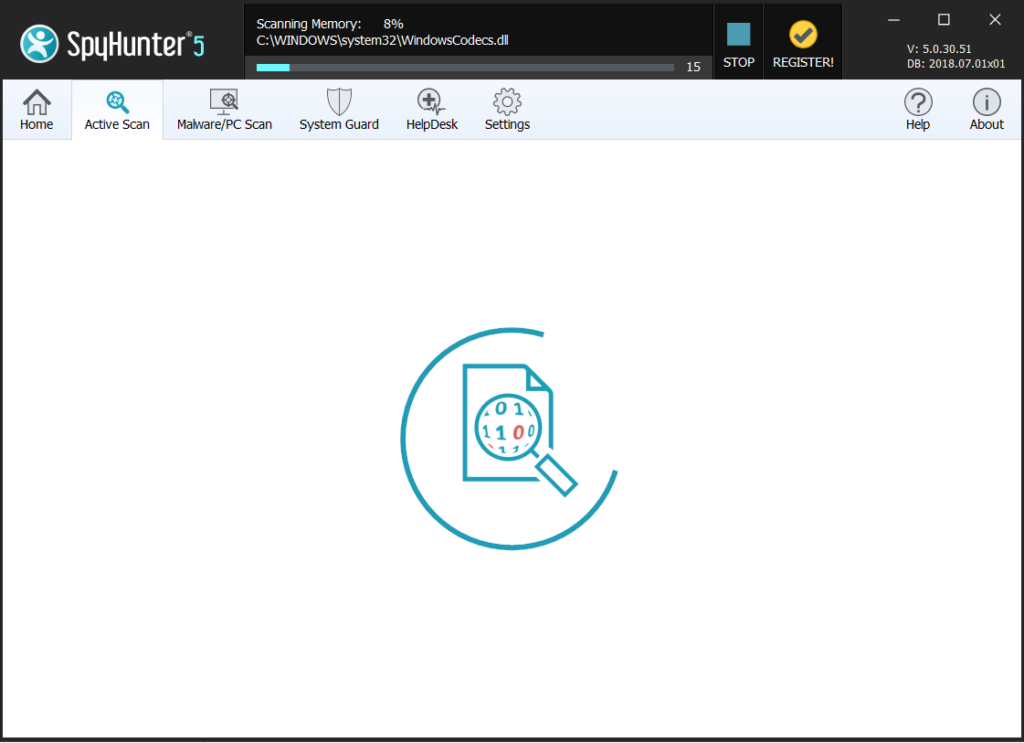

フルバージョンにコミットする前に無料スキャンを実行することをお勧めします. あなたはマルウェアがSpyHunter最初によって検出されたことを確認する必要があります.

ステップ 5:クスリウィルスランサムウェアによって暗号化されたファイルを回復.

方法 1: シャドウExplorerを使用して. 場合は、あなたが行うことができます一つのことが戻ってあなたのファイルを取得するシャドウExplorerを使用することで、あなたのWindowsマシン上のファイルの履歴を有効にしています. 残念ながら、一部のランサムウェアのウイルスはちょうどそれをやってからあなたを防ぐために、管理コマンドを使用して、それらのシャドウボリュームのコピーを削除してもよいです。.

方法 2: あなたは、サードパーティ製の暗号解読ツールを使用してファイルを復号化しようとした場合. 複数のランサムウェアは、数年の最後のカップルをウィルス解読され、彼らのために暗号解読を掲載している多くのウイルス対策プロバイダがあります。. あなたのランサムウェアウイルスが復号可能ウイルスが使用するのと同じ暗号化コードを使用している場合はチャンスがあります, あなたは、ファイルを取り戻すこと. しかしながら, これはまた、保証するものではありません, あなたは、元の暗号化されたファイルのコピーで、このメソッドをしようとする場合がありますので、, なぜならもしその暗号化された構造を持つサードパーティ製のプログラムタンパー, 彼らは永久的に破損する恐れがあり. あなたがNoMoreRansomプロジェクトを訪問する場合ランサムウェアのウイルスについて、現在入手可能な暗号解読のほとんどを見ることができます – すべてのランサムウェアのウイルスのための復号化ソフトウェアを作成するために、世界中の研究者の組み合わせの努力の結果であり、プロジェクト. 単純に次のようにクリックしてそこに行きます リンク そして、あなたのランサムウェアバージョンの解読を見つけ、それを試してみてください, しかし、常に最初のバックアップを行うことを忘れないでください.

方法 3: データ復旧ツールを使用します. このメソッドは、フィールド内の複数の専門家によって提案されました. 彼らは削除されたかのようにあなたのハードドライブのセクタをスキャンし、したがって、新たに暗号化されたファイルをスクランブルするために使用することができます. ほとんどのランサムウェアのウイルスは通常、ファイルを削除したファイルを復元するためのそのようなプログラムを防ぐために暗号化されたコピーを作成します, しかし、すべてのこの洗練されていません. だから、このメソッドを使用してファイルの一部を復元する機会を持っていること. ここでは、あなたのファイルの少なくともいくつかを試してみて、復元することができ、いくつかのデータ復旧プログラムです:

Dear George

I have .meds virus in my personal computer.

Question is how to get back my files.

I have same ransom note of the virus, 呼ばれる_readme.txt.

How to decrypt it?

On No more ransom they have no solution for my documents.

Please Help me.

All the best

Hi, Im trying to decrypt my files infected with .MEDS ramsomware, i have elimanted the virus, but I cant recover my files, could you help me please!!

My PC was infected since March 2019 with. Tronas ransomware. I removed the virus but most of my important files still encrypted. Do you have any solution?

i have same problem if you have any solution for this med virus infected files kindly guide me as well..