Leggi questo articolo per imparare come rimuovere l'ultima variante ransomware Locky e Come ripristinare i file crittografati .ykcol che sono stati crittografato sul computer.

Locky ransomware è tornato a seguito di una campagna di infezione di successo con il suo variante precedente. non mi piace il .un'estensione file di blocco, utilizzato dalla precedente iterazione Locky, questo virus utilizza ora il .ykcol (Locky in retromarcia) estensione del file. In aggiunta a questo, ha molte altre modifiche oltre, come l'importo del riscatto inferiore che i criminali informatici chiedono alle vittime del virus di pagare per riavere i loro file. oltre a questo, il nuovo virus ha anche alcuni cambiamenti minori in essa la richiesta di riscatto ed è il codice. Se siete stati infettati dal .virus file ykcol, si consiglia vivamente di non pagare il riscatto e per leggere il post qui sotto.

| Nome Threat | .ykcol file Virus |

| Categoria | virus ransomware. |

| Attività principale | Una nuova variante del noto ransomware Locky. Infetta il computer dopo che cripta i documenti importanti e tiene in ostaggio fino a quando viene pagato un riscatto. |

| Segni di presenza | I file vengono criptati con l'estensione del file .ykcol. |

| Diffusione | Via dannoso e-mail spam e una serie di strumenti di infezione. |

| Rilevazione + Rimozione | Tool scaricare RIMOZIONE DI .ykcol file di virus |

| Recupero file | Scarica Data Recovery Software, per vedere quanti file crittografati da .ykcol file virus ransomware si sarà in grado di recuperare. |

Locky .ykcol file del virus - How Does It Infettare

I creatori di Locky ransomware hanno bloccato il metodo ben noto di diffusione del malware, utilizzando campagne di spam per replicare via e-mail. messaggi di posta elettronica utilizzati dai creatori di Locky sono considerati come la principale minaccia per gli utenti. Le e-mail sono segnalati per contenere i seguenti tipi di file che causano l'infezione:

- .xls con un nome casuale, come _2234_214252_

- .js e wsf (JavaScript)

- .HTA, .html, .htm (portare a host Web dannosi)

- .VBS (Visual Basic Script) che provoca l'infezione diretta

Questi file sono in genere memorizzati in archivi, come .zip o .rar archivi che hanno nomi simili o lo stesso del allegati, per evitare il rilevamento da protezione della posta elettronica provider. L'ultima variante Locky utilizzando l'estensione del file .ykcol è stato segnalato per utilizzare un file, nominato come “Ykcol.htm” o un “.xls” depositare con numeri casuali come un nome.

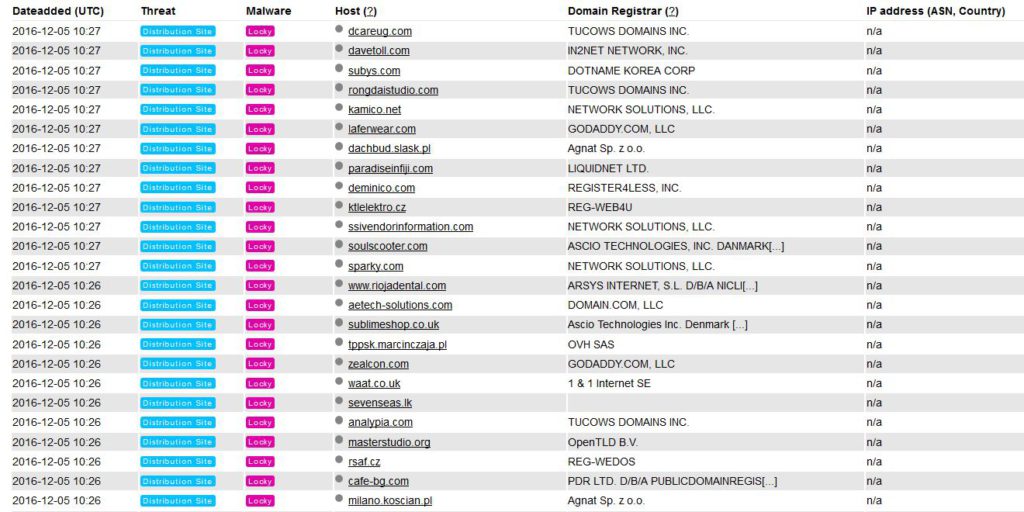

Una volta che l'utente fa clic sul file, azioni offuscati possono subito collegarsi ad uno dei tanti siti web di distribuzione locky:

Dopo aver collegato a tali webistes, il malware può scaricare un carico utile offuscato in cartelle cruciali di Windows, come precedentemente rilevato da file exe Hybrid-Analysis contenente Locky, situata in %Temp%.

Finora si è segnalato per essere pre-configurati in modo da crittografare i tipi di file che sono le stesse delle versioni precedenti, come il .Aesir, .Cacca, .zzzzz Locky varianti. Questo include la crittografia di formati di file più spesso incontrato di:

- immagini.

- video.

- unità virtuali.

- I file di database.

- I file che sono associati con Microsoft Word.

- file di Microsoft Excel.

- File associati con Adobe Reader.

- I file che hanno qualcosa in comune con la maggior parte dei giocatori di unità virtuali.

Una volta Locky .ykcol infetta i file, il virus comincia a sostituire il codice di questi file con i simboli personalizzati appartenente ad un algoritmo di crittografia molto forte, chiamato AES-128. Questi file quindi generano chiave di decrittazione unica. Dopo questo passo, il virus fa un altro passaggio utilizzando l'algoritmo di crittografia RSA-2048 anche molto avanzato con il solo ed unico scopo di generare unica pubblica RSA e chiavi private. Il virus allora può o connettersi ai server C2 e inviare le chiavi di decrittazione su di loro o tenerli sul computer infetto per una specifica Locky Decryptor che è venduto per BTC. I file crittografati sembrano l'esempio di seguito menzionato:

Dopo la crittografia da questo virus ransomware Locky ha completato, il virus inizia a visualizzare immediatamente un “Leggimi” .file HTM che ha le seguenti istruzioni:

“Tutti i tuoi file sono criptati con RSA-2048 e cifrari AES-128.

Maggiori informazioni sulla RSA e AES può essere trovato qui:

{collegamenti a Wikipedia}

Decrittografia dei file è possibile solo con la chiave privata e decifrare il programma, che è sui nostri server segreti. Per ricevere la chiave privata seguire uno dei link:

Se tutto questo gli indirizzi non sono disponibili, Segui questi passi:

1. Scaricare e installare Tor Browser: https://www.torproject.org/download/download-easy.html

2. Dopo una corretta installazione, eseguire il browser e attendere l'inizializzazione.

3. Digitare nella barra degli indirizzi: {URL univoco Locky}

4. Segui le istruzioni sul sito.”

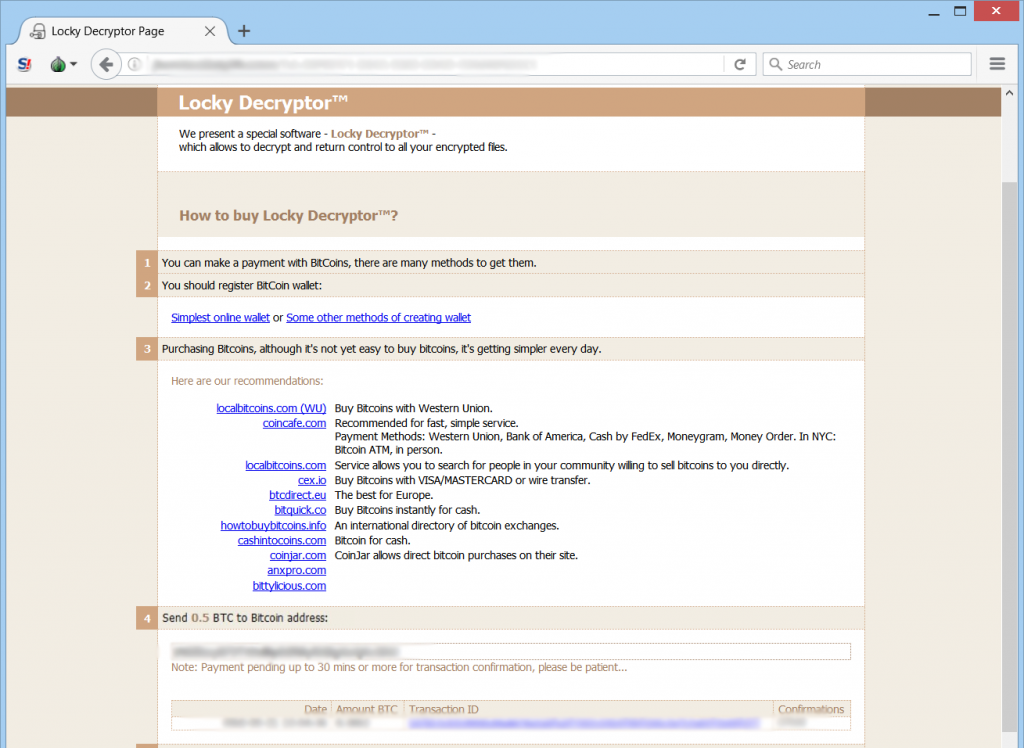

Le istruzioni sul sito web sono le istruzioni Decryptor standard di Locky che vengono utilizzati nella maggior parte di esso è varianti - una pagina web con le istruzioni su come acquistare BitCoin e pagare per un “Locky Decryptor”:

In aggiunta a questo i file YKCOL-{RAND}.htm e shtefans1.spe sono aggiunti anche sul computer infetto tra gli altri file.

Come rimuovere Locky .ykcol Virus e ripristino My Files

Nel caso in cui ci si sente come non pagare alcun riscatto per cyber-criminali che possono o non possono ottenere il vostro file indietro, vi consigliamo vivamente di rimuovere innanzitutto Locky dal computer dopo che si concentrano sul tentativo di ripristinare i file utilizzando metodi alternativi. Per la rimozione migliore e più sicuro di esperti .ykcol ransomware locky caldamente utilizzando un avanzato strumento anti-malware che si prenderà automaticamente la cura di tutti gli oggetti Locky ransomware ha interferito con.

Vi consigliamo di seguire attentamente le istruzioni riportate di seguito menzionati al fine di rimuovere Locky .ykcol correttamente:

L'avvio in modalità provvisoria

per Windows:

1) tenere Tasto Windows e R

2) Apparirà una finestra Esegui, in caratteri it “msconfig” e ha colpito accedere

3) Dopo la finestra sembra andare alla scheda di avvio e selezionare avvio in modalità provvisoria

Tagliare .ykcol file virus in Task Manager

1) stampa CTRL + ESC + SHIFT allo stesso tempo.

2) individuare il “Processi” linguetta.

3) Individuare il processo dannoso di .ykcol file di virus, e alla fine del compito facendo clic destro su di esso e cliccando su “Fine del processo”

Eliminare Registri malintenzionati di .ykcol file di virus

Per la maggior parte delle varianti di Windows:

1) tenere Tasto Windows e R.

2) Nel “Correre” a forma di scatola “regedit” e ha colpito “accedere”.

3) tenere CTRL + F chiavi e tipo .ykcol file di virus o il nome del file eseguibile maligno del virus, che si trova in genere% AppData%, %Temp%, %Locale%, %Roaming% o% SystemDrive%.

4) Dopo aver collocato oggetti del registro dannosi, alcuni dei quali sono di solito in Run e RunOnce sottochiavi li eliminare ermanently e riavviare il computer. Ecco come trovare ed eliminare le chiavi per diverse versioni.

per Windows 7: Aprire il menu Start e nel tipo di ricerca e digitare regedit -> Aprilo. -> CTRL attesa + Tasti F -> Tipo .ykcol file virus Virus nel campo di ricerca.

Vincere 8/10 utenti: Pulsante Start -> Scegli Esegui -> digitare regedit -> Hit Enter -> Premere CTRL + tasti F. Digitare .ykcol file virus nel campo di ricerca.

Rimozione automatica dei file .ykcol Virus

Recuperare i file crittografati dalla .ykcol file di virus ransomware.

Metodo 1: Utilizzando Ombra Explorer. Nel caso in cui è stata attivata la Cronologia del file sul tuo Windows macchina una cosa che potete fare è usare Ombra Explorer per ottenere il vostro file indietro. Purtroppo alcuni virus ransomware possono eliminare tali copie shadow del volume con un comando amministrativo per evitare di fare proprio questo.

Metodo 2: Se si tenta di decifrare i file utilizzando strumenti di decrittografia di terze parti. Ci sono molti fornitori di antivirus che hanno decifrati ransomware virus multipli degli ultimi due anni e pubblicato decryptors per loro. È probabile che se il vostro virus ransomware utilizza lo stesso codice di crittografia utilizzato da un virus decifrabile, è possibile ottenere i file indietro. Tuttavia, anche questo non è una garanzia, così si potrebbe desiderare di provare questo metodo con le copie dei file crittografati originali, perché se un programma di terze parti manomette la loro struttura crittografato, essi possono essere danneggiati permanentemente. Qui ci sono i venditori da cercare:

- Kaspersky.

- Emsisoft.

- TrendMicro.

Metodo 3: Utilizzando strumenti di recupero dati. Questo metodo è suggerito da più esperti del settore. Può essere utilizzato per eseguire la scansione settori dell'unità disco e quindi rimescolare i file crittografati di nuovo come se fossero cancellati. La maggior parte dei virus ransomware di solito a cancellare un file e creare una copia criptata per evitare che tali programmi per il ripristino dei file, ma non tutti sono questo sofisticato. Così si può avere la possibilità di ripristinare alcuni dei file con questo metodo. Qui ci sono diversi programmi di recupero dati che si può provare e ripristinare almeno alcuni dei tuoi file: