Entrambi gli individui e le imprese sono continuamente presi di mira dai criminali informatici e le loro invenzioni crudeli. Come molti rapporti di sicurezza di 2014 e la prima metà di 2015 indicano - i numeri di attacco stanno rapidamente aumentando in tutto il mondo, raggiungendo nuovi, picchi incredibili. Molte domande relative alla privacy e alla sicurezza rimangono ancora senza risposta, o nei casi migliori - parzialmente risposto.

A seconda se sei un imprenditore, un singolo utente, o un dipendente del mondo corporativo, le tattiche impiegate dai cyber criminali possono variare. Sono vittima di un attacco mirato, o un massiccio unico? È lo scopo dell'attacco chiara, o è ancora da scoprire? Che tipo di informazioni è stato rubato da me? Sono le persone nella mia lista dei contatti anche in via di estinzione?

Come possiamo vedere, le domande che emergono da cattive intenzioni possono moltiplicarsi rapidamente, così come le modalità utilizzate dai trasgressori virtuali su base pro-rata. In poche parole, per aumentare la qualità della sicurezza, uno deve essere informato circa l'molte vie di malware in grado di seguire di nuovo al suo computer. E più si sa, più difficile che diventeranno vittime di minacce online.

Nell'aspetto di 2015, abbiamo identificato dieci tipi di attacchi. Abbiamo compilato pezzi di malware recentemente attivo, e li abbiamo elencati in base alla loro gravità. A partire dal più quelli maligni.

→NB! Prima di procedere, è importante notare che le minacce che stiamo per elencare si intrecciano, ad un punto in cui si può ottenere abbastanza difficile da classificare qualsiasi pezzo di malware un tipo particolare.

ransomware

Ransomware primo ingresso nello spazio online in 1989 quando l'AIDS Trojan a.k.a. PC Cyborg progettato da Joseph Popp è stato introdotto. AIDS Trojan è la prima minaccia di file-crittografia per crittografare i file dell'utente sul disco rigido e la domanda di denaro per sbloccarli. Da allora, ransomware è evoluto così tanto che un singolo pezzo ransomware - Cryptowall, è costata l'economia mondiale $18 milioni in meno di un anno. Per dirla in altre parole, creatori di Cryptowall hanno fatto milioni di dollari, mentre estorcere denaro da privati e aziende.

Altre minacce ransomware distinte che hanno con successo ‘derubato’ utenti durante lo scorso anno sono:

- CryptoLocker

- Troldesh

- Bit Cryptor

- Tox ransomware

- Alpha Cripta

- Los Pollos Hermanos

- armadietto

Per rimanere protetti contro ransomware, gli utenti dovrebbero:

- Abilita patch automatizzati per il sistema operativo e browser web.

- Limitare per il download di software da fornitori sicuri.

- Blocca finestre pop-up.

- Non aprire email inviate da mittenti sconosciuti.

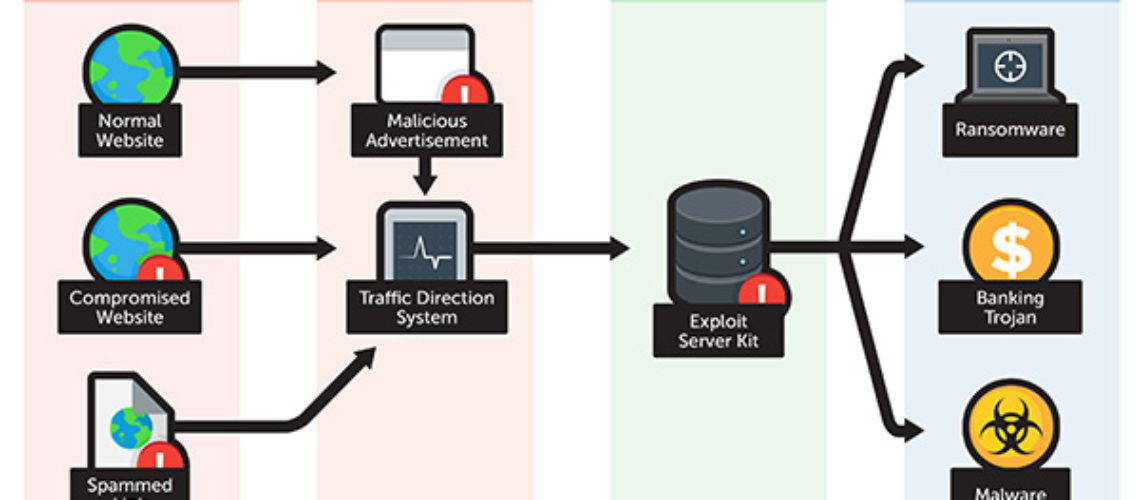

exploit Kit

Da 2012, quando il famigerato Blackhole EK è stato rilevato in the wild, kit di exploit hanno anche generato una quantità premuroso di infezioni e sono considerati una seria minaccia cibernetica. Anche se diversi exploit kit possono implementare diverse tattiche di contaminazione, la storia di solito va come segue:

- 1. L'utente visita un sito Web compromesso che è stato attaccato dai criminali informatici.

- 2. L'utente sperimenta una serie di reindirizzamenti e finisce in un server che ospita il EK.

- 3. Il EK raccoglie informazioni sul sistema della vittima e determina come procedere con il carico utile.

- 4. Se la procedura va a buon fine, il carico utile - il malware, banking Trojan o ransomware - vengono scaricati al PC dell'utente.

notevoli esempi di sfruttare kit che sono stati recentemente rilevati siano:

- exploit nucleare Kit

- RIG Exploit Kit (recentemente utilizzato per fornire CryptoWall)

- Hanjuan exploit kit (noto anche come Trojan Timba e Fobber)

- Pescatore exploit kit

Dal momento che recenti exploit kit sono osservate per sfruttare le vulnerabilità preferibilmente in Internet Explorer, Adobe Flash, e Reader di Adobe, gli utenti hanno bisogno di aggiornare regolarmente e consentire patch automatizzati, ove possibile,.

Trojan bancari

Due grandi ladri finanziari sono stati eliminati nel 2014 - GameOver Zeus ancora attivo in 2017 e Shylock. Tuttavia, invece di essere colpito da loro eliminazione, i criminali informatici rapidamente spostato in avanti e ha introdotto Dyreza e Dridex al mondo finanziario.

Il Trojan Dridex, noto anche come Feodo, Bugat o Geodo, continuamente attaccato organizzazioni bancarie. A un certo punto, il dannoso Trojan sfruttava le macro del pacchetto Microsoft Office. Anche se le macro sono generalmente disattivate di default da parte delle imprese, i criminali informatici stanno ancora cercando di attirare i datori di lavoro in permettendo loro.

Un altro Trojan bancario vizioso soprannominato Vawtrak, Neverquest o Snifula, è stato anche avvistato. Una volta attivato Vawtrak, si ottiene l'accesso a conti bancari della vittima e ruba le sue credenziali di accesso. Vawtrak è stato distribuito via:

- Drive-by download eseguiti dopo l'apertura di un allegato di e-mail di spam.

- downloader Malware.

- exploit kit.

→Come già visibile, attacchi dannosi stanno diventando sempre più sofisticati con il tempo, attuazione di caratteristiche chiave del molti-affrontato il malware.

Raccolta dei malware, Worms

Duqu 2.0 è stato identificato come il più sofisticato malware mai visto. Correzione - una raccolta di minacce informatiche. Duqu 2.0 è un sequel composto del worm Duqu che assimila le caratteristiche di un cavallo di Troia e un worm. Fondamentalmente, Duqu è uno strumento di spionaggio cibernetico sofisticato che anche riuscita a compromettere la sicurezza di Kaspersky Lab.

i ricercatori di Kaspersky hanno rivelato che gli obiettivi di Duqu 2.0 sono principalmente legati ai negoziati per accordo nucleare iraniano. società di sicurezza IT Diversi sono stati anche presi di mira, così come occidentale, organizzazioni asiatico e del Medio Oriente. E 'lecito ritenere che la progettazione di Duqu 2.0 (e pezzi di malware simili) Non è uno scherzo per i suoi creatori.

PoS (Punto vendita) Malware

Malware per sistemi di elaborazione di pagamento non è nuovo a noi. Tuttavia, v'è un aumento in pos varianti di malware. Un vecchio pezzo di malware PoS uscito nel mese di ottobre 2013 - NewPoSThings - è stato nuovamente rilevato. I suoi recenti attacchi, in Aprile 2015, ha indicato che il malware era rivolta a macchine a 64 bit con un numero elevato di versione.

Un'altra POS piece malware rilevati in 2015 è Punkey, set di distribuire abbastanza un'operazione aggressiva point-of-sale per estrarre i dati personali. vittime abituali di PoS di malware sono le imprese - ristoranti, casinò, stazioni, alberghi. Ogni luogo che richiede o offre il pagamento con carta di credito può diventare un bersaglio.

Attacchi di ingegneria sociale

nella sicurezza, ingegneria sociale è alcuna manipolazione psicologica, con conseguente rendere le persone eseguire determinate azioni o regalare le informazioni sensibili. Ciò che differenzia l'ingegneria sociale da una truffa regolare è il fatto che di solito è una piccola spazzatura di uno schema più elaborato. In 2015, abbiamo già osservato diversi attacchi che hanno impiegato una qualche forma di ingegneria sociale. Abbastanza curiosamente, criminali informatici spesso si rivolgono ai social media di utilizzare l'ingegneria sociale. Per esempio, un recente Facebook truffa utenti promessi 300 iPhone in cambio di clic sul pulsante Mi piace.

attacchi di social engineering eseguite sul Web possono essere suddivisi in quattro categorie:

- Phishing - volta ad ottenere informazioni personali.

- pretexting – impegnata a rendere un buon pretesto, uno scenario intelligente, che sarà in seguito utilizzato nel tentativo di raccogliere informazioni personali compromesse degli utenti.

- pasturazione - simile al phishing, con la differenza che una voce di premio è offerto alla vittima.

- Per quello che, per i quali - relative al phishing e adescamento. Un servizio è offeredd invece di un articolo.

Servizi di supporto Tech falsi

Sembra che supporto tecnico falso siti web e le linee non dormono mai. Sempre più servizi fraudolenti sono stati segnalati su base giornaliera. Infatti, raccontare una vera e propria linea di supporto da un falso non è un compito difficile. Tuttavia, truffatori tendono a sfruttare la negligenza di utenti medi. Più, falsi truffe supporto di solito vengono forniti con il software ad-supported, volto a browser ampiamente utilizzati.

Una volta che la truffa viene attivato, l'utente potrà iniziare a vedere finestre pop-up, sostenendo che il suo PC è stato colpito da più minacce. Tali pop-up forniscono sempre un numero di telefono che deve essere chiamato. Un esempio di un tale numero è 1-855-791-2391. Per stare al sicuro, gli utenti sono altamente raccomandati di non chiamare il numero visualizzato, ma di procedere verso la scansione dei loro sistemi. Se viene avviata una tale chiamata, accesso remoto al sistema può essere ottenuta, e varie credenziali (compresi bancario) possa procedere alla raccolta.

Rogue software antivirus

software AV Rogue è un software che viene promosso come un utile uno anti-malware. Invece di fare ciò che è pubblicizzato per fare - proteggere il sistema contro il malware, il programma AV canaglia farà esattamente il contrario. Esso rallenterà il PC, compromettere la sicurezza online degli utenti, e rendere il sistema più vulnerabile agli attacchi di malware.

Un esempio di una canaglia popolare è Antivirus Pro 2017. E 'dalla stessa famiglia di Antivirus Pro 2015 e Defender Pro 2015.

Una volta installato, il ladro inizio antivirus strumento inizierà l'esecuzione di un falso sistema di scansione. Durante la scansione del sistema, molteplici problemi saranno trovati. Per riprendere il controllo del suo computer, l'esecuzione di un vero e proprio pezzo AV è una buona idea.

Programmi potenzialmente indesiderati

Le applicazioni potenzialmente indesiderate e software supportato dalla pubblicità non sono considerati dannosi, ma spesso aprono la porta alle minacce online dannosi. PUP sono suscettibili di essere entrato nel sistema accanto ad un altro app gratuita scaricati dal Web. Il metodo descritto è legale, anche se può apparire ombreggiata. Si chiama accorpamento e viene utilizzata principalmente per monetizzare varie piattaforme e coprire le perdite finanziarie.

adware

La nostra ricerca indica che centinaia di PUP e componenti aggiuntivi del browser ad-supported vengono rilasciati su base giornaliera. Per rimanere protetti contro il fastidioso intrusioni di terzi, gli utenti dovrebbero prestare molta attenzione a ciò che stanno scaricando. Leggere sempre l'EULA (Contratto di licenza per l'utente), accordo scaricare, e Privacy Policy. Andando per il software avanzato installato che ti dà la possibilità di visualizzare e deselezionare tutti i programmi aggiunti è anche fondamentale.

*Fonti Articolo:

https://blog.malwarebytes.org/intelligence/2013/02/tools-of-the-trade-exploit-kits/

http://www.infosecurity-magazine.com/news/financial-trojans-set-to-roar-back/

http://www.trendmicro.com/vinfo/us/security/news/vulnerabilities-and-exploits/exploit-kits-past-present-and-future

Trojan bancari Vawtrak: Fare la raccolta delle password In tutto il mondo

http://cfoc.org/

http://sensorstechforum.com/

*Image Source:

http://www.trendmicro.com/