I ricercatori di malware hanno registrato una nuova campagna criminale che prende di mira gli utenti di PC, attaccandoli con Vawtrak cottura Trojan. Secondo gli esperti di sicurezza, gli aggressori usano il file VBS con bandiera politica di esecuzione di bypass e si basano su una routine compromesso che prevede l'utilizzo di documenti di Microsoft Word che sono collegati con le macro dannosi. Le banche che sono indirizzate dai criminali informatici sono Barclays e Bank of America, HSBC e Citibank, J.P. Morgan e Bank di Lloyd.

Tattiche impercettibili

I criminali informatici stanno applicando tattiche evasive e più per nascondere l'attacco. Uno dei sistemi che applicano è quello di fornire il contenuto del documento che sembra criptato e diventa chiaro solo dopo aver utilizzato una funzione macro, trovato nel componente software Word. Un'altra tattica è la consegna di file di VBS che viene fornito con una bandiera abilitato per Execution Policy bypass. Quella bandiera è di solito utilizzato dagli amministratori di sistema, sotto forma di un meccanismo di sicurezza in modo da impedire agli utenti di lanciare script che non rispettano i requisiti della politica.

Sono ammesse le script di comando bypass per eseguire file senza emissione di avvisi e senza restrizioni. Le e-mail maligni che gli utenti ricevono fingono di provenire da servizi reputati come FedEx o American Airlines, notificare i destinatari su un arrivo di un pacchetto o di una transazione con la carta. Questi messaggi sono dotati di un allegato – un documento in Word che fornisce ulteriori dettagli sulla questione che si presenta nel messaggio.

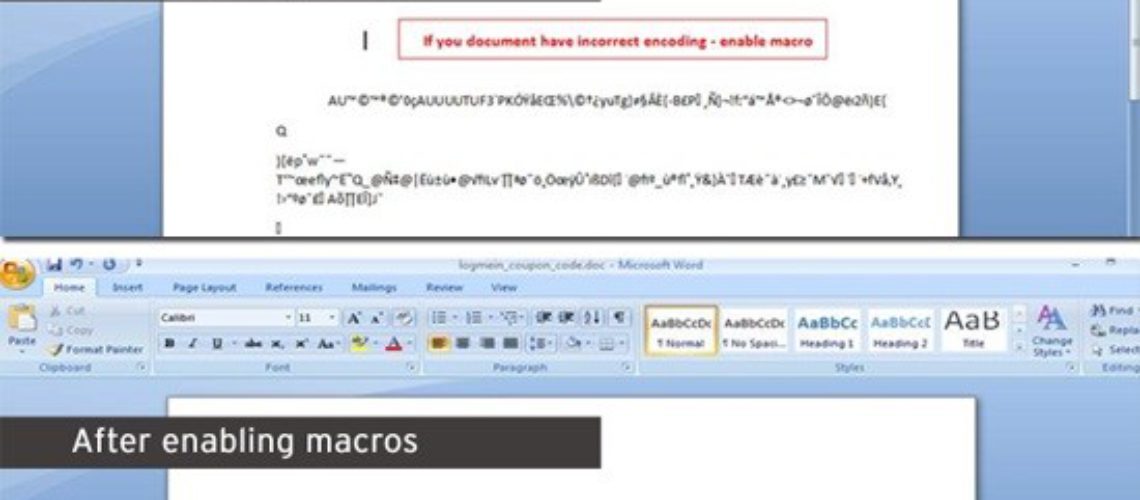

Come le vittime aprire il file di testo, viene richiesto di attivare le macro - un insieme di comandi con scopi legittimi per eseguire routine automatizzate in un documento di Office. Tale funzione è abilitata di default per Microsoft in tutti i componenti di Office, come ha iniziato abusi da attori maligni. Gli utenti che hanno bisogno di macro per operazioni automatizzate in grado di attivare manualmente queste macro dal prodotto.

Con la campagna Vawtrak corrente macro contiene i comandi per il download di uno script VBS, un file batch e un file PowerShell. Il processo va come questo - il file batch esegue le VBS, e si scopre che esegue il file di PowerShell che convoglia il malware nel sistema PC. I criminali informatici utilizzano questa catena di infezione in tre fasi come tattica di evasione. Questa teoria è ulteriormente supportata dal bandiera esecuzione bypass impostato per lo script VBS.

USA - più colpiti

Secondo la ricerca degli esperti di malware, il Pilfers Vawtrak dati di log-in è applicata in Microsoft Outlook e le credenziali memorizzate in Google Chrome e Mozilla Firefox, e client FTP. Il Vawtrak Trojan è stato analizzato per agganciare nel browser web e bypassare il meccanismo SSL.

I criminali informatici eseguire il collegamento alla banca attraverso la loro infrastruttura e servire il cliente con le pagine modificate. In questo modo la vittima cade nella trappola e fornire il proprio codice di autenticazione in due fasi. Quindi sembra come se le operazioni fraudolente vengono effettuate dal sistema della vittima.

Questa versione di Vawtrak ha infettato principalmente gli utenti negli Stati Uniti (60 %), seguita dagli utilizzatori Giappone (10 %), Germania (7 %), seguito da Regno Unito (4.5 %) e Australia (3.5 %).