I ricercatori di malware hanno segnalato l'ennesima versione della CryptoLocker ransomware instancabile. Il ransomware CryptoLocker-v3 è stato rilevato sia in Europa e negli Stati Uniti. La minaccia dannoso crittografa i file della vittima e genera un messaggio chiedendo un riscatto da pagare in modo che i file essere decifrati.

CryptoLocker-V3 ransomware Descrizione

La minaccia CryptoLocker-v3 cripta i file con le seguenti estensioni:

.xls, .doc, .pdf, .rtf, .psd, .dwg, .cdr, .CD, .CIS, .1CD, .DBF, .sqlite, .jpg, .chiusura.

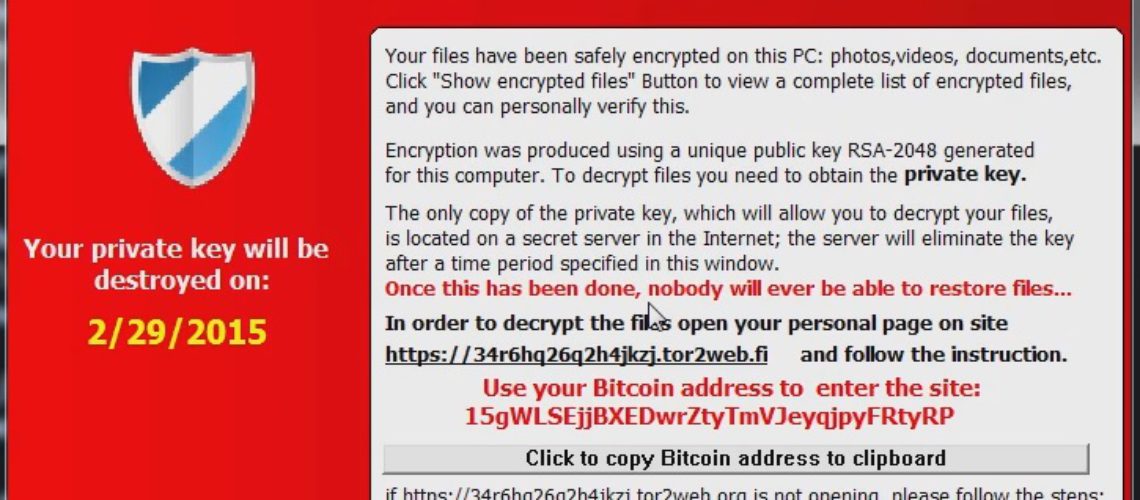

Una volta attivato sul computer della vittima, inizierà la crittografia dei file corrispondenti alle estensioni di cui sopra. Come la maggior parte attacchi ransomware, il CryptoLocker-v3 genera una chiave RSA-2048 pubblico unico e una chiave privata RSA, presumibilmente utilizzato per la decodifica di file dopo la somma richiesta è pagato.

Quando il parassita CryptoLocker-v3 è in esecuzione, assume il controllo del PC attaccato, così l'accesso è limitato. Il ransomware poi genera un messaggio sul desktop che indica che i file personali della vittima sono 'criptate in maniera sicura'. I creatori di CryptoLocker-v3 hanno anche fornito un pulsante che mostra i file crittografati. Per quanto riguarda il pagamento, nel caso di CryptoLocker-v3 BitCoin è usato.

Nel messaggio visualizzato sullo schermo della vittima, gli attaccanti avvertono che la chiave privata sarà eliminato dopo un certo periodo a meno che è pagato il riscatto. Se si verifica l'eliminazione chiave privata, nessuno sarà mai in grado di ripristinare i file persi.

In quel rapporto, gli esperti consigliano sempre avendo i file memorizzati su un dispositivo separato o in una nuvola. Questo consiglio è particolarmente utile per le imprese, in quanto gli aggressori ransomware soprattutto mirano a aziende. Fortunatamente, sempre più aziende si occupano di questioni di privacy, come rapporto di sicurezza in materia recentemente rivelato. Un'altra buona notizia è sulla strada. Sono inoltre in fase di sviluppo vari strumenti per la prevenzione della criminalità informatica. Per esempio, Codice profonda è attualmente in fase progettata dall'Università di Cambridge e Draper Laboratory.

CryptoLocker-v3 ransomware Distribution

I ricercatori di sicurezza hanno già scoperto che CryptoLocker-v3 interamente copia il CryptoLocker. Infatti, la minaccia ransomware in questione è anche conosciuto come il TeslaCrypt. Tutte le versioni del CryptoLocker affidano a tattiche di Troia come metodi di distribuzione. Ecco perché visitare altri siti sospetti che potrebbero nascondere il potenziale del malware non è consultivo.

Un altro modo per evitare un attacco di ransomware di avere un impatto critico sul PC memorizza in modo sicuro i file altrove.