Cet article a été afin d'expliquer ce qui est exactement le Scarab ransomware infection et quels sont les fichiers .xtbl ainsi que la façon de les ouvrir. Il explique également comment supprimer le virus efficace de votre système informatique ransomware Scarab et comment essayer de récupérer des fichiers cryptés .xtbl sans avoir à payer la rançon

Cet article a été afin d'expliquer ce qui est exactement le Scarab ransomware infection et quels sont les fichiers .xtbl ainsi que la façon de les ouvrir. Il explique également comment supprimer le virus efficace de votre système informatique ransomware Scarab et comment essayer de récupérer des fichiers cryptés .xtbl sans avoir à payer la rançon

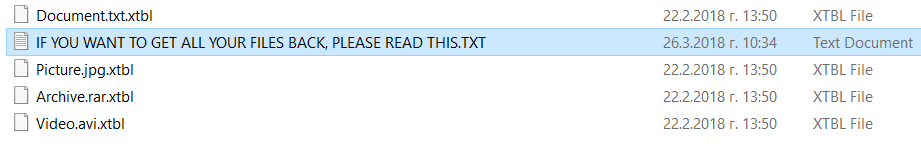

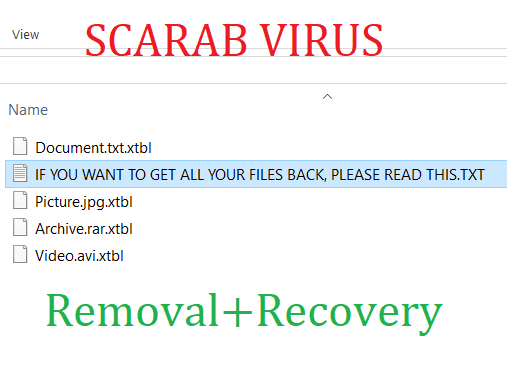

Une nouvelle version du célèbre Scarab ransomware l'infection a été détectée par des chercheurs de sécurité. Le virus est de la “cryptovirus” type et son but principal est de joindre les documents, vidéos, images et autres fichiers importants sur votre système informatique et les rendre ne peuvent plus être ouverts. Cela peut entraîner efficacement les logiciels malveillants pouvant être mis il est unique .extension de fichier xtbl aux fichiers codés, qui a également été vu avec d'autres virus que nous avons détectés dans le passé. Après le cryptage par ce ransomware a terminé, Scarab ne fait pas vos fichiers plus en mesure d'être ouvert jusqu'à ce que vous payez une rançon pour les récupérer. Les fichiers ne peuvent pas être directement décryptés et la seule façon de les récupérer semble être la rançon, mais ne désespère pas parce que dans ce blog, nous avons créé plusieurs méthodes qui peuvent vous aider à essayer de récupérer vos fichiers sans avoir à payer une rançon. Si vous souhaitez supprimer Ransomware Scarab de votre ordinateur et de restauration .xtbl fichiers cryptés, nous vous conseillons de lire cet article complètement.

| Nom de la menace | .Virus xtbl Fichiers |

| Catégorie | virus ransomware. |

| Activité principale | Nouvelle variante de ransomware Scarab. Infecte l'ordinateur après quoi les documents importants et encrypte les tient en otage jusqu'à ce qu'une rançon soit payée. |

| Les signes de présence | Les fichiers sont cryptés avec l'extension de fichier .xtbl. |

| Propager | Via e-mail spam malveillant et un ensemble d'outils d'infection. |

| Détection + suppression | OUTIL DE RETRAIT DE TÉLÉCHARGEMENT Virus .xtbl Fichiers |

| Récupération de fichier | Télécharger le logiciel de récupération de données, pour voir combien de fichiers cryptés par .xtbl fichiers Virus ransomware vous serez en mesure de récupérer. |

Le Scarabée a été repéré dans une troisième variante, cette fois en utilisant l'extension de fichier .xtbl, sans aucun rapport avec la .dharma précédente et les .wallet. Le nouveau Dharma ransomware communique également via un e-mail à travers lequel il envoie un décrypteur après la rançon a été payée.

.Virus xtbl Ransom - Qu'est-ce que fait-elle

Être une variante de la famille Scarab ransomware, qui existe en plusieurs variantes, dont beaucoup sont undecryptable, Scarab .xtbl ransomware a été signalé à déposer un ou plusieurs fichiers exécutables dans le dossier% AppData% répertoire Windows.

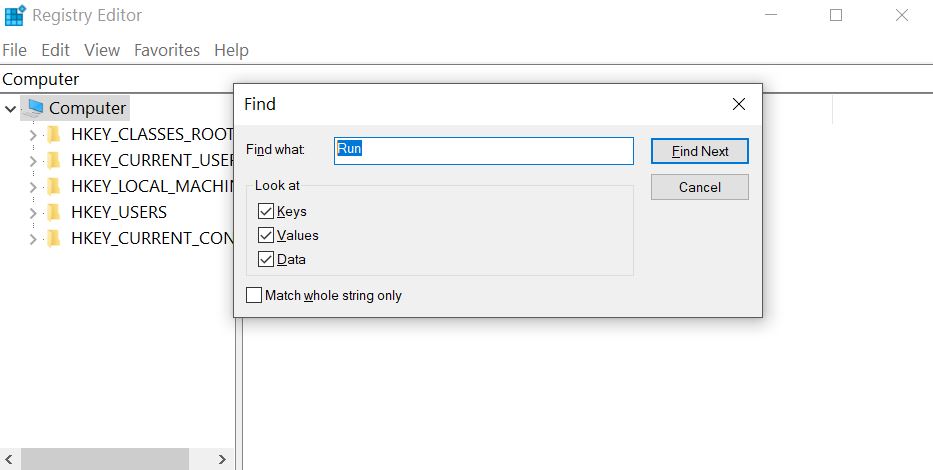

Après cela, le virus peut modifier les entrées de registre Windows, plus particulièrement la sous-clé Shell avec l'emplacement suivant:

- HKLM / Software / Microsoft / Windows NT / CurrentVersion / Winlogon / Shell

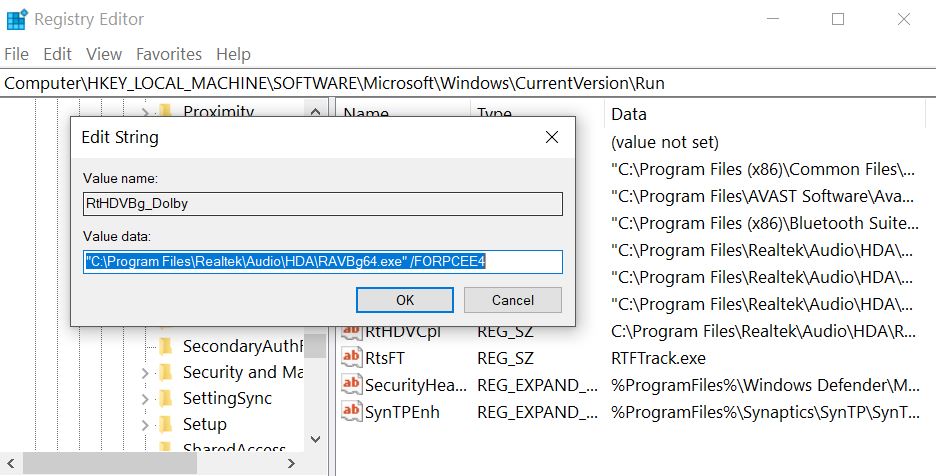

Puis, le virus peut également modifier la clé de Registre Run pour exécuter le fichier exécutable(avec) dans le répertoire% AppData%. La clé est le chemin suivant:

- HKLM / Software / Microsoft / Windows / CurrentVersion / Run /

Cela peut entraîner le démarrage du fichier virus de Scarab à côté du processus de démarrage Windows.

Le ransomware Scarab tombe également un fichier de rançon avec un message de rançon et place un emplacement facile à trouver. La demande de rançon qui est abandonné par ce virus est nommé SI VOUS VOULEZ OBTENIR TOUS VOS FICHIERS RETOUR, LIRE S'IL VOUS PLAÎT THIS.TXT et a le contenu suivant:

SI VOUS VOULEZ OBTENIR TOUS VOS FICHIERS RETOUR, LIS ÇA S'IL TE PLAIT

________________________________________________________________________________________________JE

email – [email protected]

Vos fichiers sont cryptés!

-BEGIN code d'identification personnel-

-FIN code d'identification personnel-

Vos fichiers ont AII été chiffrés en raison d'un problème de sécurité avec votre PC.

Maintenant, vous devez nous envoyer un e-mail avec votre identifiant personnel.

Ce courriel sera la confirmation que vous êtes prêt à payer pour clé de décryptage.

Vous devez payer pour le décryptage en Bitcoins. Le prix dépend de la vitesse à laquelle vous nous écrivez.

Après paiement, nous vous enverrons le décryptage trop] qui décrypte tous vos fichiers.

Contactez-nous via cette adresse e-mail: joxe1 coq @.;je

décryptage libre comme garantie!

Avant de payer pouvez nous envoyer jusqu'à 2 fichiers pour le décryptage gratuit.

La taille totale des fichiers doit être inférieure à 1 Mo (non archivés), et les fichiers ne doivent pas contenir

de précieuses informations (bases de données, sauvegardes, grandes feuilles Excel, etc.).

_ . _ JE

Comment obtenir Bitco1ns?

* La meilleure façon d'acheter Bitcoins est le site LocalBitcoins. Vous devez vous inscrire, cliquez sur I

« Acheter » Bitcoins, et sélectionnez le vendeur par mode de paiement et le prix: je

httpszflfllocalbitcoins.comflbuy_bitcoins I

* AISÖ vous pouvez trouver d'autres endroits pour acheter Bitcoins et débutants guide ici: je

httpzfiflwmw.coindesk.comflinformationflow-can-i-buy-bitcoins I

I I

I________________________________________________________________________________________________I

Je _ I

Je Attention! je

I I

je * Ne pas renommer les fichiers cryptés. je

je * Ne pas essayer de déchiffrer vos données à l'aide des logiciels tiers, il peut entraîner une perte de données permanentes. je

je * Décryptage de vos fichiers avec le p-il de tiers peut entraîner une augmentation du prix I

l (ils ajoutent leurs frais à notre) ou vous pouvez devenir une victime d'une escroquerie. je

I I

I________________________________________________________________________________________________I

emaiI – [email protected]

Le .virus de fichiers xtbl peut attaquer des fichiers souvent utilisés sur l'ordinateur de la victime, tel que:

- documents.

- Archives.

- Vidéos.

- Images.

- Type de lecteur virtuel de fichiers.

- D'autres fichiers utilisés souvent des programmes.

Après Scarab ransomware les fichiers encrypte, le virus quitte les fichiers ne peuvent plus être ouverts et ajoute l'extension de fichier .xtbl à chaque fichier crypté. Les fichiers commencent à ressembler à ce qui suit:

Une fois le processus de chiffrement du Dharma ransomware a terminé, le virus peut également supprimer le VSS (copies d'ombre) sur l'ordinateur infecté afin d'éviter que les victimes de restaurer leurs fichiers via ces sauvegardes.

Scarab .xtbl Fichiers Ransomware - Comment ai-je Infected

Le processus d'infection de ransomware fichier .xtbl Scarab est effectué principalement par des e-mails de spam qui ont des messages trompeurs incorporés dans les. Ces messages peuvent prétendre être envoyés de services tels que PayPal, USPS, FedEx et d'autres. Ils peuvent contenir des pièces jointes qui font semblant d'être des factures et d'autres types de faux de fichiers. D'autres techniques d'ingénierie sociale comprennent:

- faux boutons et des images comme si les e-mails sont envoyés à partir d'un site de médias sociaux, comme LinkedIn.

- Liens PayPal Fraudulent.

- Liens vers et Google Drive e-mails faux qui ressemblent les mêmes que si elles sont envoyées à partir de Google.

D'autres outils d'infection peuvent également inclure l'utilisation des sites torrent et d'autres sites tiers pour télécharger des mises à jour fausses, installateurs faux, ainsi que d'autres executables frauduleux.

Retirer Scarab .xtbl Ransomware et obtenir des fichiers Retour Encrypted

Pour la suppression de la variante .xtbl de Scarab ransomware, recommandations doivent se concentrer sur suivant les instructions de déplacement ci-dessous et démarrez votre ordinateur en mode sans échec pour isoler la menace et le supprimer manuellement. Mais en cas suppression manuelle dans les instructions ci-dessous ne fonctionne pas pour vous ne démarrez pas en mode sans échec et suivez les conseils des professionnels de la sécurité qui recommandent toujours télécharger un puissant outil anti-malware qui va supprimer rapidement Scarab .xtbl ransomware et protéger votre ordinateur l'avenir aussi bien. Si vous souhaitez restaurer les fichiers chiffrés par Scarab, nous avons proposé plusieurs suggestions de sauvegarde ci-dessous qui peuvent être en mesure d'aider indirectement à cette question. Ils peuvent ne pas être 100% en mesure de récupérer tous vos fichiers, mais nous avons reçu des commentaires des victimes ransomware qui nous en mesure de récupérer la moitié et même la plupart de leurs fichiers décryptés.

Pour supprimer et essayer de restaurer des fichiers, s'il vous plaît suivez les instructions ci-dessous

Préparation avant la suppression du virus de fichiers .xtbl:

1.Assurez-vous de sauvegarder vos fichiers.

2.Assurez-vous d'avoir cette page d'instructions toujours ouverte afin que vous puissiez suivre les étapes.

3.Soyez patient que le retrait peut prendre un certain temps.

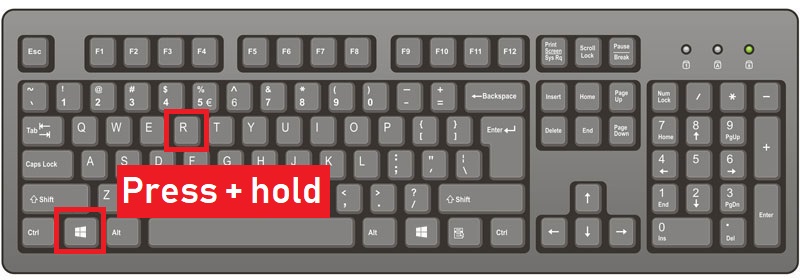

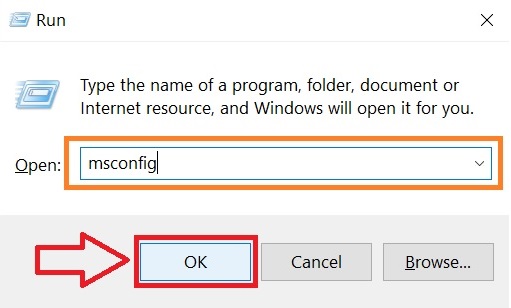

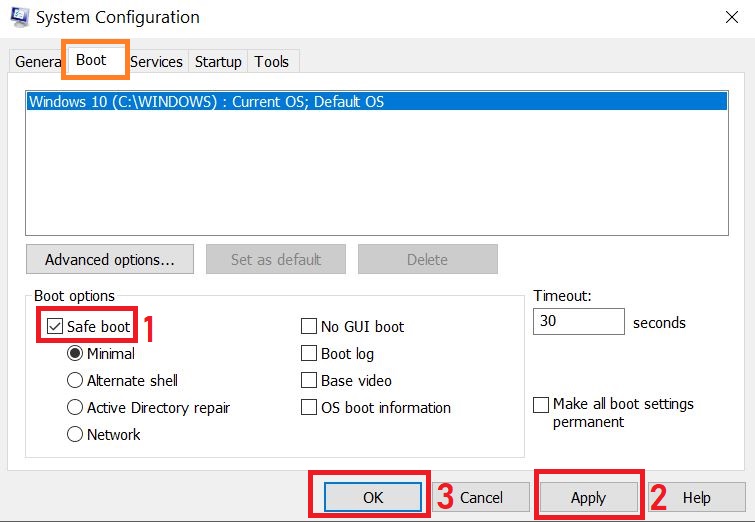

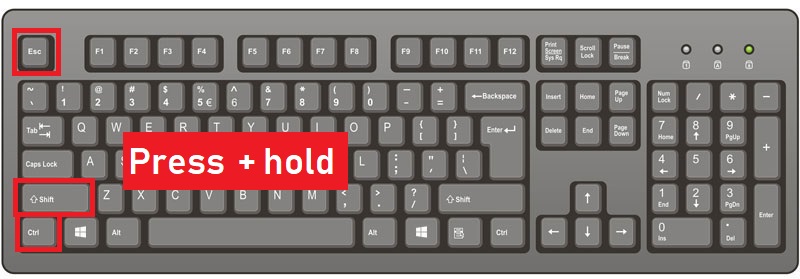

Étape 1: Redémarrez votre ordinateur en mode sans échec:

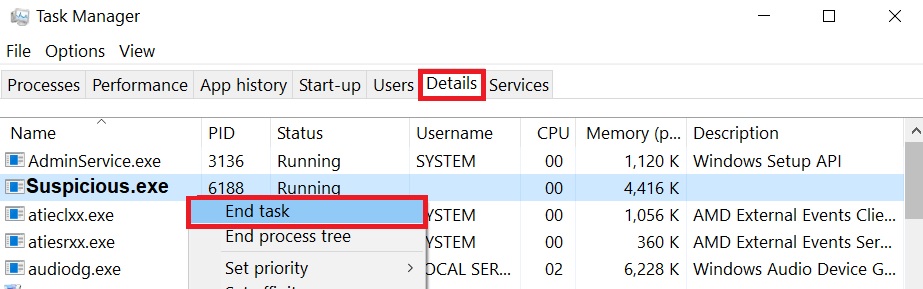

Étape 2: Découpez .xtbl Fichiers virus dans le Gestionnaire des tâches

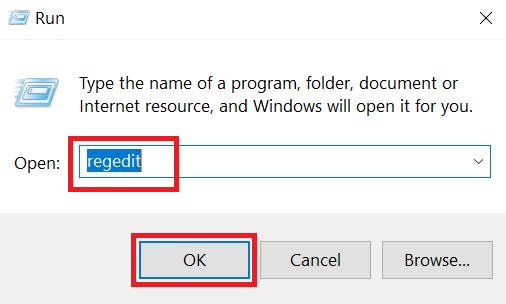

Étape 3: Éliminer de virus malveillants Registries .xtbl Fichiers.

Pour la plupart des variantes de Windows:

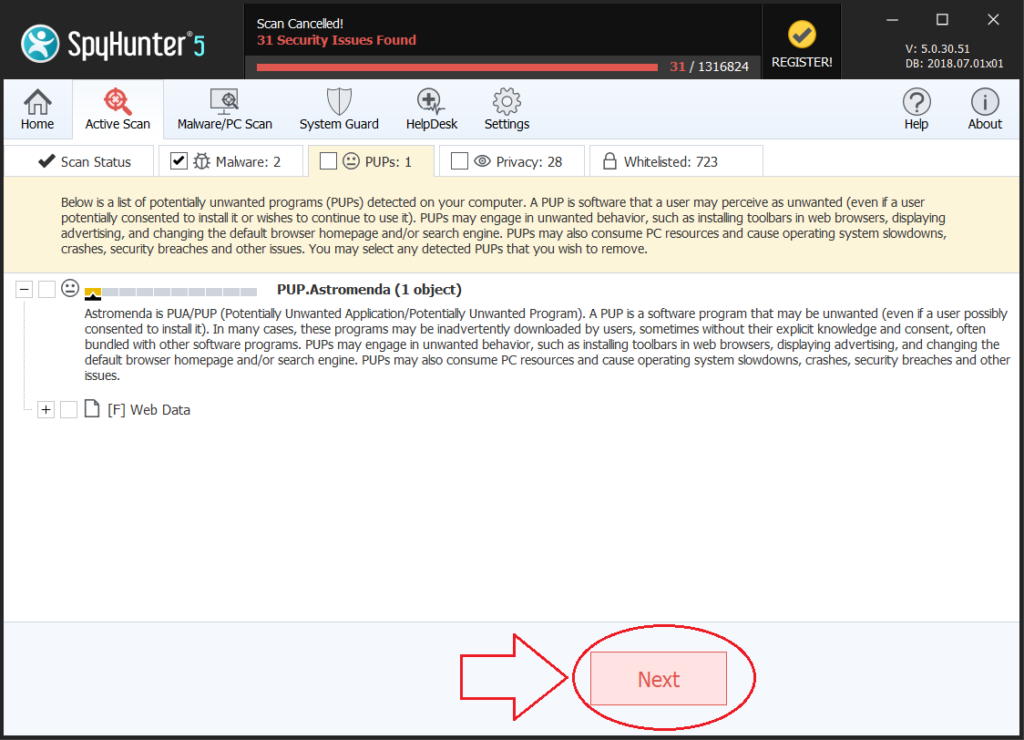

Étape 4: Rechercher et supprimer tous les fichiers de virus, lié au virus .xtbl Fichiers et sécuriser votre système.

Si vous êtes mode sans échec, démarrer en mode normal et suivez les étapes ci-dessous

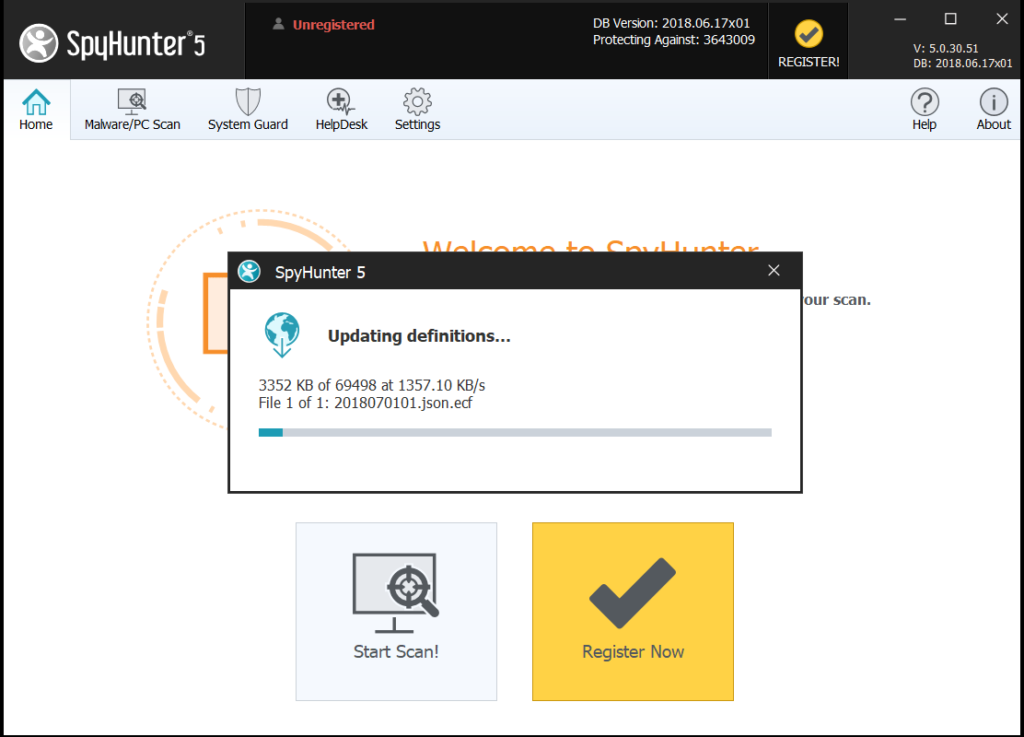

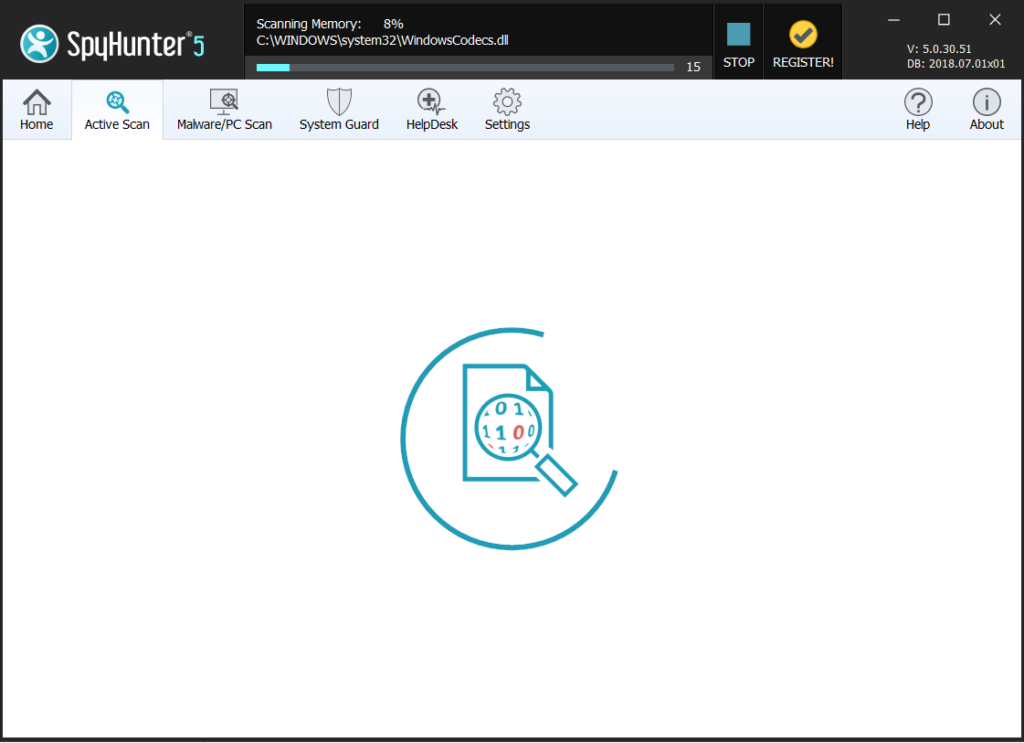

Il est conseillé de lancer un balayage gratuit avant de vous engager à la version complète. Vous devez vous assurer que le malware est détecté par SpyHunter premier.

Étape 5:Récupérer des fichiers cryptés par le .xtbl Fichiers virus Ransomware.

Méthode 1: En utilisant l'Explorateur Ombre. Si vous avez activé l'historique du fichier sur votre machine Windows une chose que vous pouvez faire est d'utiliser l'ombre Explorer pour récupérer vos fichiers. Malheureusement, certains virus peuvent ransomware supprimer les copies de volume d'ombre avec une commande administrative pour vous empêcher de faire tout cela.

Méthode 2: Si vous essayez de décrypter vos fichiers à l'aide des outils de décryptage tiers. Il existe de nombreux fournisseurs d'antivirus qui ont déchiffré plusieurs ransomware virus les deux dernières années et affiché decryptor pour eux. Les chances sont si votre virus ransomware utilise le même code de cryptage utilisé par un virus déchiffrable, vous pouvez obtenir les fichiers de retour. Cependant, c'est pas non plus une garantie, de sorte que vous pourriez vouloir essayer cette méthode avec des copies des fichiers cryptés originaux, parce que si un programme tiers falsifie leur structure cryptée, ils peuvent être endommagés de façon permanente. La plupart des virus pour ransomware decryptor actuellement disponibles peut être vu si vous visitez le projet NoMoreRansom – un projet qui est le fruit des efforts conjugués des chercheurs du monde entier pour créer des logiciels de décryptage pour tous les virus ransomware. Il suffit d'aller là-bas en cliquant sur les points suivants LIEN et trouver votre version ransomware decrypter et essayer, mais rappelez-vous toujours de faire un premier BACKUP.

Méthode 3: L'utilisation d'outils de récupération de données. Cette méthode est suggérée par plusieurs experts dans le domaine. Il peut être utilisé pour analyser votre secteurs de disque dur et donc brouiller les fichiers cryptés à nouveau comme ils ont été supprimés. La plupart des virus de ransomware supprimer généralement un fichier et créer une copie cryptée afin d'éviter de tels programmes pour restaurer les fichiers, mais tous ne sont pas ce sophistiqué. Ainsi, vous pouvez avoir une chance de restaurer certains de vos fichiers avec cette méthode. Voici plusieurs programmes de récupération de données que vous pouvez essayer de restaurer au moins certains de vos fichiers: