Une autre version du Locky notoire a été libéré. Il est très probablement une variante de mise à jour de l'extension de fichier .aesir Locky, semblable à ce que Cerber ransomware, l'autre grand joueur dans ce segment ne, à venir avec plusieurs variantes dans des délais très courts. Cette variante de locky utilise un fichier .js pour l'infection, mais il n'a pas ses propres serveurs de commande et est à la place automatisée, les chercheurs croient. Pour comprendre comment supprimer ce virus et d'apprendre des méthodes alternatives pour essayer de restaurer vos fichiers sans avoir à payer la rançon, nous vous conseillons de lire attentivement cet article.

Qu'est-ce que Locky Ransomware Do?

Quand il infecte, le virus Locky utilise une extension de fichier différent pour crypter des fichiers, que c'est des variantes précédentes – .ZZZZZ. Contrairement à ces variantes qui utilisent le nom des dieux vikings, ce Locky utilise 1 lettre répétée cinq fois pour une extension, qui est atypique. Pas seulement ceci, mais les e-mails qui ont des archives, ordre nommé _{nom de la victime}.fermeture éclair sont utilisés pour infecter les utilisateurs avec .js malveillants (JavaScript) les fichiers en eux. Les emplacements de téléchargement de ces fichiers sont l'un des nombreux sites de distribution utilisés par Locky.

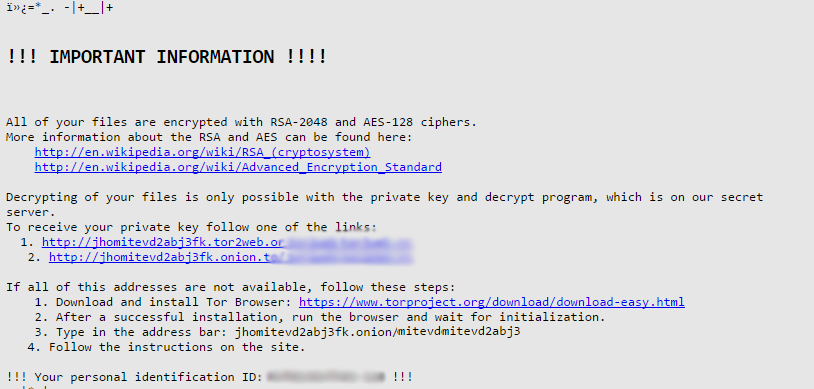

Une fois ce fichier malveillant est ouvert par l'utilisateur, le ransomware obtient le droit aux affaires. Il crée une copie de l'utilisation de rançon avec le nom _1-INSTRUCTION.html. Le fichier de demande de rançon est également modifiée en arrière-plan sur l'ordinateur victime, à la recherche comme suit:

«!!! UNE INFORMATION IMPORTANT !!!

Tous vos fichiers sont cryptés avec RSA-2048 et AES-128 chiffrements.

Plus d'informations sur le RSA et AES se trouve ici:

https://en.wikipedia.org/wiki/RSA_(cryptosystème)

https://en.wikipedia.org/wiki/Advanced_Encryption_Standard

Déchiffrage de vos fichiers est possible uniquement avec la clé privée et décrypter le programme, Tout ce qui est sur notre serveur secret,.

Pour recevoir votre clé privée suivez un des liens:

1. [expurgée] 2. [expurgée] Si toutes ces adresses ne sont pas disponibles, Suivez ces étapes:

1. Téléchargez et installez Tor Browser: https://www.torproject.org/download/download-easy.html

2. Après une installation réussie, exécuter le navigateur et attendez l'initialisation.

3. Tapez dans la barre d'adresse: [expurgée] 4. Suivez les instructions du site.

!!! Votre identification personnelle ID: [expurgée] !!!»

Le INSTRUCTION.html fichier a également un message de rançon similaire:

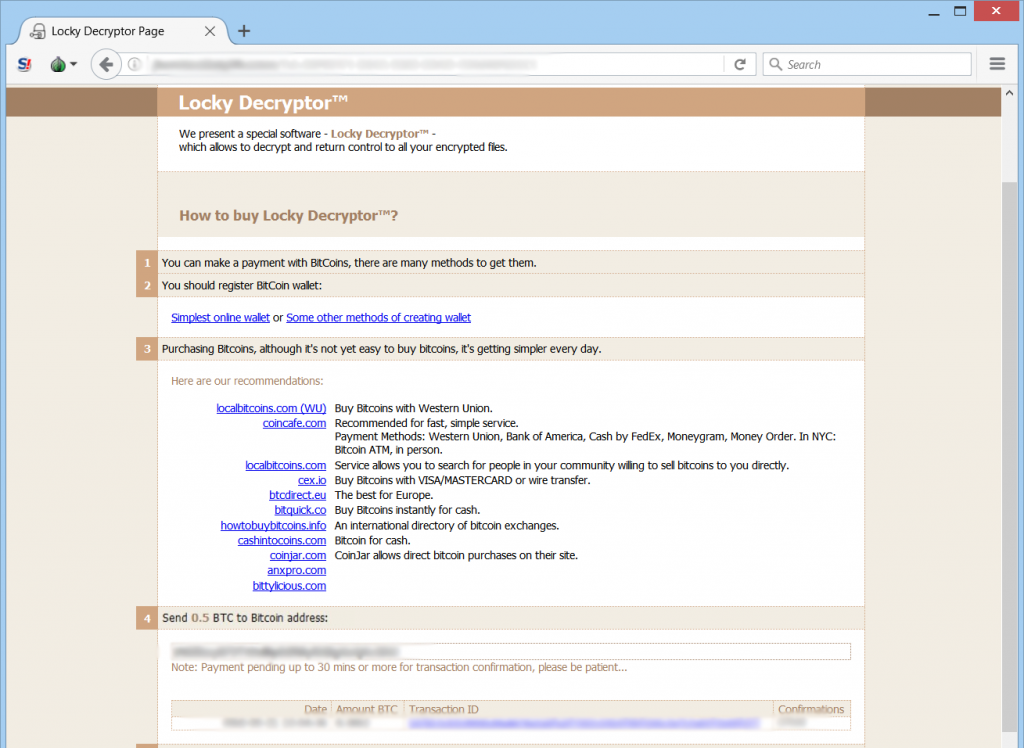

Les deux sites visent à diriger la victime dont les fichiers sont chiffrés par la variante .zzzzz de Locky à la traditionnelle pour cette famille de logiciels malveillants page Web locky déchiffreur.

Qu'est-ce que le cryptage de Locky et pourquoi je ne peux pas ouvrir mes fichiers?

Le virus est l'un des plus forts en ce qui concerne le chiffrement des fichiers utilisateur. En fait, il est pré-programmé pour chiffrer une grande variété d'extensions de fichiers, plus que 400:

→ .001, .002, .003, .004, .005, .006, .007, .008, .009, .010, .011, .123, .1CD, .3dm, .3ds, .3fr, .3g2, .3gp, .3par, .602, .7de, .7fermeture éclair, .ARC, .CSV, .DOC, .POINT, .MYD, .VENDU, .NEF, .PAQ, .PPT, .RTF, .sqlite3, .SQLITEDB, .XLS, .aac, .AB4, .accdb, .accde, .accdr, .accdt, .mais, .acr, .acte, .adb, .adp, .les publicités, .aes, .AGDL, .à, .aiff, .appartenant à, .Al, .aoi, .APJ, .apk, .arw, .asc, .asf, .personne, .aspic, .ASPX, .atout, .asx, .avi, .awg, .retour, .sauvegarde, .backupdb, .derrière, .banque, .chauve souris, .baie, .bdB, .BGT, .Bik, .poubelle, .PKP, .mélange, .bmp, .BPW, .BRD, .bsa, .cdf, .cdr, .CDR3, .CDR4, .cdr5, .CDR6, .CDRW, .CDX, .ce1, .ce2, .ciel, .cfg, .cgm, .poche, .classe, .cls, .cmd, .cmt, .config, .contact, .cpi, .cpp, .CR2, .jabot, .crt, .CRW, .cs, .csh, .csl, .rse, .css, .csv, .d3dbsp, .Dacian, .la, .qui, .db, .db3, .db_journal, .dbf, .DBX, .DC2, .DCH, .DCR, .dcs, .ddd, .quai, .NRW, .dds, .la, .des, .conception, .DGC, .dif, .tremper, .cette, .dJV, .djvu, .DNG, .doc, .docb, .docm, .docx, .point, .DOTM, .dotx, .DRF, .DRW, .dtd, .DWG, .DXB, .dxf, .DXG, .ordinateur, .EML, .eps, .erbsql, .propriété, .EXF, .FDB, .ffd, .fff, .fh, .FHD, .Floride, .flac, .FLF, .flv, .flvv, .forger, .fpx, .FRM, .FXG, .gif, .GPG, .gris, .gris, .groupes, .jeu, .gz, .HBK, .hdd, .HPP, .html, .hwp, .iBank, .IBD, .FLR, .IDX, .ssi, .IIQ, .incpas, .indd, .iwi, .pot, .Java, .JNT, .jpe, .jpeg, .jpg, .js, .kc2, .kdbx, .kdc, .clé, .KPDX, .histoire, .laccdb, .allonger, .lay6, .lbf, .LDF, .Lit, .litemod, .litesql, .bûche, .LTX, .prendre, .M2TS, .m3u, .m4a, .M4P, .m4u, .m4v, .MAPIMAIL, .max, .MBX, .Maryland, .CIS, .mdc, .MDF, .MEF, .mfw, .milieu, .mkv, .mlb, .mml, .MMW, .MNY, .MoneyWell, .mos, .mov, .mp3, .mp4, .mpeg, .mpg, .mrw, .MS11, .msg, .monde, .N64, .Dakota du Nord, .ndd, .ndf, .nef, .NK2, .nop, .nrw, .NS2, .NS3, .NS4, .NSD, .nsf, .NSG, .NSH, .NVRAM, .nwb, .NX2, .nxl, .NYF, .OAB, .obj, .spec, .Épisode, .odf, .réponse, .odm, .Répondre, .ods, .odt, .ogg, .pétrole, .onetoc2, .orf, .ost, .OTG, .OTH, .Bureau du Procureur, .OTS, .là, .p12, .p7b, .P7C, .aider, .pages, .pas, .tapoter, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .PEM, .pfx, .php, .pif, .PL, .plc, .plus_muhd, ..png, .pot, .potm, .potx, .ppam, .pps, .PPSM, .ppsx, .ppt, .GRP, .pptx, .prf, .ps, .psafe3, .psd, .pspimage, .tvp, .ptx, .MLI, .py, .qba, .QBB, .QBM, .QBR, .QBW, .QBX, .QBY, .qcow, .qcow2, .sont, .R3D, .raf, .rar, .rat, .brut, .rb, .RDB, .RE4, .rm, .rtf, .RVT, .rw2, .rwl, .RWZ, .S3DB, .coffre-fort, .sas7bdat, .sav, .enregistrer, .dire, .sch, .sd0, .sda, .sdf, .sh, .SLDM, .sldx, .slk, .sql, .sqlite, .sqlite3, .sqlitedb, .SR2, .SRF, .srt, .SRW, .ST4, .ST5, .ST6, .ST7, .ST8, .stc, .std, .sti, .stm, .STW, .stx, .svg, .swf, .sxc, .SXD, .sxg, .elle, .sxm, .sxw, .prend, .tar.bz2, .tbk, .Texas, .tga, .tgz, .thm, .TIF, .querelle, .pcs, .SMS, .général, .uot, .Upk, .vb, .Vbox, .vbs, .vdi, .VHD, .VHDX, .VMDK, .vmsd, .VMX, .vmxf, .vob, .WAB, .liasse, .portefeuille, .wav, .WB2, .wk1, .wks, .wma, .wmv, .WPD, .WPS, .x11, .x3f, .film, .XLA, .xlam, .xlc, .xlk, .XLM, .xlr, .xls, .xlsb, .xlsm, .xlsx, .XLT, .xltm, .xltx, ..xlw, .xml, .ycbcra, .yuv, .fermeture éclair

Les fichiers qui ont été chiffrés auront l'extension de fichier avec la lettre repeaded « z » et deviennent plus être ouvert. Le cryptage cru à utiliser pour ces fichiers est AES-128 en combinaison avec un algorithme de chiffrement qui est RSA-2048 et produit une clé de décryptage unique pour chaque infection.

Après cela, Locky peut ransomware supprimer des sauvegardes et d'autres l'historique des fichiers en utilisant la commande vssadmin.

Comment ai-je avec Locky .zzzzz infectés?

Tout ce qu'il faut pour être infecté par la variante .zzzzz de Locky ransomware est d'ouvrir un phishing e-mail qui prétend être légitime. Voici un exemple d'une infection, découvert plus tôt:

→ "Cher client,

Salutations de Amazon.com

Nous vous écrivons pour vous faire savoir que l'article suivant a été envoyé à l'aide Royal Mail.

Pour plus d'informations sur les estimations de livraison et les commandes ouvertes, veuillez visiter: {lien Web}

Votre commande {numéro de commande}»

Les e-mails ont une archive malicieuse (.fichier zip) qui est nommé "ORDRE-{Nombre}.fermeture éclair}». Si l'utilisateur est assez inexpérimenté pour télécharger et ouvrir le fichier .js malveillant dans l'archive qui peut prétendre être un Microsoft Office ou un document Adobe, ils deviennent immédiatement injectés avec un protocole JavaScript qui provoque l'infection par Locky.

Comment faire pour supprimer Locky Ransomware et restauration fichiers cryptés

Afin d'effacer complètement le virus, nous vous conseillons d'utiliser un programme anti-malware avancée dans le cas où vous manque d'expérience dans suppression des logiciels malveillants. Il supprimera professionnellement tous les objets associés à Locky sur votre ordinateur de manière rapide.

Pour essayer de restaurer vos fichiers que vous avez plusieurs méthodes alternatives couché avant:

- Logiciel de récupération de données.

- Les sauvegardes d'ombre Restaurez (si intact)

- réseau Sniffer.

- Essayez decryptor tiers après avoir sauvegardé les fichiers cryptés. (ne les essayez pas sur les copies originales des fichiers cryptés, que sur d'autres exemplaires)

Ces méthodes peuvent ne pas être 100% efficaces, mais ils peuvent être assez efficace pour rétablir au moins certains de vos fichiers.