Une autre version du Cerber Ransomware a été libéré sur dans le web sauvage à faire des ravages pour le profit. Le virus ransomware utilise des techniques avancées pour chiffrer les données sur les ordinateurs qui infecte après qui demandent 499$ pour le remboursement de la rançon. de l'Cerber ransowmare 4.1.6 version utilise également plusieurs améliorations différentes, surtout en ce qui concerne c'est l'infection et la distribution qui est massive. Toute personne qui a été infecté par cette version Cerber est conseillé de lire cet article et retirer le ransomware ainsi que essayer des méthodes alternatives pour restaurer leurs fichiers.

Une autre version du Cerber Ransomware a été libéré sur dans le web sauvage à faire des ravages pour le profit. Le virus ransomware utilise des techniques avancées pour chiffrer les données sur les ordinateurs qui infecte après qui demandent 499$ pour le remboursement de la rançon. de l'Cerber ransowmare 4.1.6 version utilise également plusieurs améliorations différentes, surtout en ce qui concerne c'est l'infection et la distribution qui est massive. Toute personne qui a été infecté par cette version Cerber est conseillé de lire cet article et retirer le ransomware ainsi que essayer des méthodes alternatives pour restaurer leurs fichiers.

Plus d'infos sur Cerber Ransomware 4.1.6

En ce qui concerne les virus ransomware Cerber une chose est claire - ils sont gérés par un grand nombre de filiales partout dans le monde, ce qui signifie que vous pouvez être infecté par un grand nombre de méthodes:

- phishing E-mail

- Publié comme un faux programme sur les sites torrent.

- Téléchargé sur une archive dans les sites suspects.

- Malvertised sur un site malveillant ou par l'intermédiaire d'un programme indésirable qui affiche des publicités et réoriente navigateur.

- Largué d'un lien Web malveillant contenant JavaScript ou d'autres formes de codage malveillant.

Après avoir fait cela, Cerber 4.1.6 ransomware peut déposer plusieurs fichiers malveillants sur l'ordinateur compromis, principalement dans les dossiers clés de Windows qui sont:

- %Système%

- %System32%

- %Données d'application%

- %Temp%

- %Profil de l'utilisateur%

Après Cerber ransomware a laissé tomber les fichiers malveillants, le virus commence à effectuer des activités qui peuvent fermer plusieurs processus sur l'ordinateur compromis, comme la base de données processus en cours d'exécution. En effet, les versions les plus récentes de Cerber (4.1.5 et 4.1.6) sont maintenant plus axés sur le chiffrement des bases de données entières, par exemple Microsoft Access, les fichiers de base de données Oracle et MySQL.

Après avoir été installé sur l'ordinateur infecté, le module d'infection qui est généralement le RIG exploit dernière version pack Empire kit, utilise une commande PowerShell dans Obfuscated pour télécharger les modules de chiffrement de Cerber.

Une fois ces fichiers sont téléchargés, le Cerber 4.1.6 ransomware commence à modifier fortement les entrées de registre afin qu'il soit confortable pour ses modules de cryptage pour exécuter à chaque fois le démarrage de Windows. La course ainsi que les clés de Registre RunOnce peuvent être affectés par cette. Ces sous-clés se trouvent dans les clés suivantes:

→ HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion

Après cela, le ransomware peut commencer le processus de cryptage et de rendre tous les fichiers avec des noms modifiés et les extensions de fichiers complètement aléatoires.

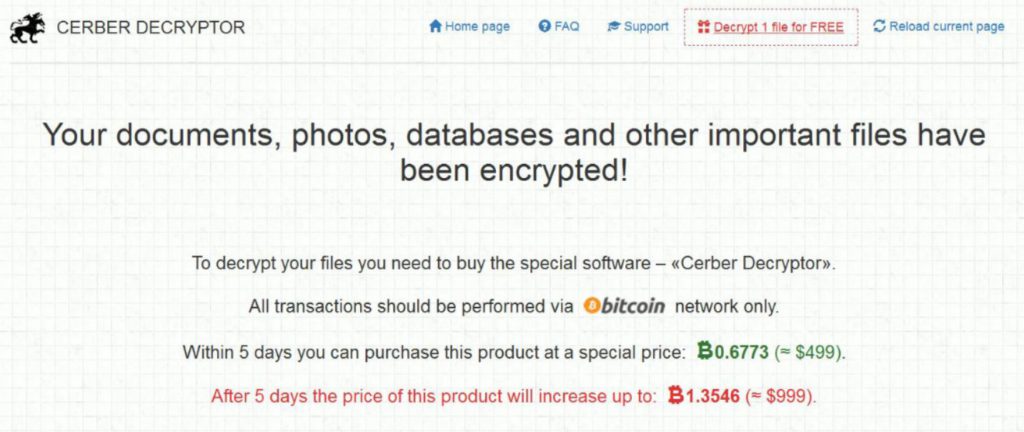

Le papier peint a un lien Web qui, lorsqu'il est rendu via le réseau Tor, affiche un écran avec la note de versement de rançon:

« Comment arriver«Cerber déchiffreur»?

1. Créer un portefeuille Bitcoin (nous vous recommandons Blockchain.info)

2. Acheter quantité nécessaire de Bitcoins

Ne pas oublier la commission des transactions dans le réseau Bitcoin (≈ 0.0005).

Voici nos recommandations:

btcdirect.eu - Un bon service pour l'Europe

bittylicious.com - Get BTC via Visa / MC ou SEPA (États-Unis) virement bancaire

localbitcoins.com - Ce service vous permet de rechercher des personnes qui veulent vendre directement Bitcoins (WU, En espèces, SEPA, Pay Pal, etc).

cex.io - Acheter Bitcoins en utilisant Visa / Transfert ou Mastercard fil.

coincafe.com - Il est recommandé pour le service rapide et facile. Méthodes de payement: Western union, Banque d'Amérique, argent par le biais de FedEx, Moneygram, et / ou transfert de fil

bitstamp.net - Ancien et distributeur Bitcoin prouvé

coinmama.com - Visa / Mastercard

btc-e.com - distributeur Bitcoins (Visa / Mastercard, etc.)

Impossible de trouver Bitcoins dans votre région? Essayez ici:

buybitcoinworldwide.com Catalogue international des échanges Bitcoins

bitcoin-net.com - Un autre catalogue vendeurs Bitcoins

howtobuybitcoins.info - Catalogue international des échanges Bitcoins

bittybot.co/eu - Un catalogue pour l'Union européenne

3. Envoyer (499$) à l'adresse suivante Bitcoin:»

Pour le cryptage, cette itération de Cerber ransomware utilise la combinaison forte des extensions de fichiers AES et RSA pour provoquer un chiffrement. Cela rend chaque fichier unique et une clé de déchiffrement unique correspondant à ce. Il rend également très difficile pour les chercheurs de logiciels malveillants pour décrypter les fichiers.

Retirer Cerber 4.1.6 Ransowmare et essayer d'obtenir les fichiers Retour

Les experts en sécurité recommandent fortement l'utilisation des instructions pour payer la rançon, parce que vous travaillez en équipe avec les criminels et les criminels de confiance est toujours une mauvaise décision.

Au contraire, il est fortement recommandé de retirer la 4.1.6 variante Cerber en utilisant un outil anti-malware avancée pour de meilleurs résultats, après quoi tenter l'une des méthodes suivantes pour récupérer vos fichiers à la normale:

- outils de récupération de données.

- Volume Shadow Copies logiciel, comme l'ombre Explorateur.

- Réseau sniffer tout en infecté pour analyser la communication avec les serveurs de Cerber.

- Essayez decryptor tiers. Pour ce faire, vous pouvez voir Kaspersky, Emsisoft, Les decryptor de TrendMicro et Eset, mais il est fortement conseillé de décrypter 1 déposer gratuitement sur la page Web de la Cerber d'abord, puis sauvegarder tous les fichiers quelque part d'autre, car ils peuvent se casser lorsque vous essayez d'outils tiers pour les déchiffrer.