Cerber Ransomware vor kurzem wurde wiedergeboren. Es tobt jetzt um unter dem Namen Cerber2 - seine neue und verbesserte Version. Der neue Name, jedoch, nicht der einzige Unterschied zwischen den alten und den neuen Varianten. Lesen Sie weiter, um herauszufinden, wie Cerber2 wirkt jetzt und wie Sie es entfernen und Wiederherstellen von Dateien.

Cerber2 Ransomware - Wie funktioniert Geben Sie es Ihren Computer?

Cerber2 der Liefermethode ist nicht anders als die meisten Ransomware Viren, einschließlich seines Vorgängers. Er verbreitet sich hauptsächlich durch Spam-E-Mails, die eine ausführbare Datei mit dem Symbol von „Anka“ enthalten (ein Videospielcharakter), und wenn Sie die Datei öffnen, Cerber2 Downloads auf Ihr System und die Infektion beginnt. Andere Mittel zur Lieferung, jedoch, auch möglich sind, d.h.. über soziale Netzwerke, File-Sharing-Dienste, Exploit-Kits, etc.

Auszutricksen Benutzer in eine kompromittierte E-Mail zu öffnen, Cyber-Gauner verwenden in der Regel vertraut für den Benutzer Absendernamen wie Rechnungen von Banken, beliebte Webseite, etc. Wir raten allen Anwendern zusätzliche, wachsam zu sein, wenn ihre Posteingänge überprüft und, wenn Dateien von verdächtigen Absendern. Wenn Sie den geringsten Zweifel über die E-Mail / Datei haben, sind Sie zu öffnen, tun Sie es nicht, wie die Ransomware wird Ihr System mit dem Blinzeln eines Auges eingeben und es wird Ihre wichtigen Dateien für gute Gerangel.

Cerber2 Ransomware - Was bedeutet es tun?

Sobald Sie eine Datei mit kompromittiert Cerber2 geklickt, es tritt in dem System und wird wie sein Vorgänger aktiviert. Es wird dann das gesamte System scannen für Dateien mit folgenden Erweiterungen zu suchen, um sie zu verschlüsseln:

1CD, .3dm, .3ds, .3fr, .3g2, .3gp, .3pro, .7von, .7Reißverschluss, .aac, .ab4, .abd, .acc, .mdb, .accde, .accdr, .accdt, .aber, .acr, .Handlung, .adb, .adp, .Anzeigen, .AGDL, .bis zur, .aIFF, .zugehörig, .al, .AOI, .APJ, .apk, .ARW, .ascx, .asf, .Person, .Natter, .aspx, .Anlagegut, .asx, .atb, .avi, .awg, .zurück, .Sicherungskopie, .backupdb, .hinter, .Bank, .Bucht, .BDB, .bgt, .bik, .Behälter, .PKP, .Mischung, .bmp, .BPW, .bsa, .c, .Kasse, .cdb, .CDF, .cdr, .CDR3, .CDR4, .cdr5, .cdr6, .cdrw, .CDX, .ce1, .ce2, .Himmel, .cfg, .CFN, .CGM, .Tasche, .Klasse, .cls, .cmt, .Config, .Kontakt, .cpi, .cav, .cr2, .Kropf, .crt, .crw, .Schrei, .cs, .csh, .csl, .css, .csv, .d3dbsp, .Dacian, .das, .die, .db, .db_journal, .DB3, .dbf, .dbx, .DC2, .dcr, .dcs, .ddd, .Dock, .NRW, .dds, .def, .der, .von der, .Design, .dgc, .mit, .diese, .djvu, .DNG, .doc, .docm, .docx, .Punkt, .dotm, .dotx, .DRF, .DRW, .dtd, .dwg, .dxb, .dxf, .DXG, .Computer, .eml, .eps, .erbsql, .Immobilien, .exf, .FDB, .ffd, .F f f, .fh, .FHD, .fla, .flac, .flb, .FLF, .flv, .FLVV, .Schmiede, .fpx, .fxg, .gbr, .gho, .gif, .grau, .grau, .Gruppen, .Spiel, .h, .hbk, .hdd, .HPP, .html, .iBank, .IBD, .FLR, .idx, .iif, .IIQ, .incpas, .indd, .die Info, .die Info_, .diese, .iwi, .Krug, .Java, .JNT, .jpe, .jpeg, .jpg, .js, .json, .K2P, .kc2, .kdbx, .kdc, .Schlüssel, .KPDX, .Geschichte, .laccdb, .lbf, .lck, .lDF, .zündete, .litemod, .litesql, .sperren, .Log, .ltx, .nehmen, .m, .m2ts, .m3U, .m4a, .m4P, .m4v, .ma, .mab, .MAPIMAIL, .max, .MBX, .md, .CIS, .mdc, .MDF, .mef, .mfw, .Mitte, .mkv, .mlb, .mmw, .mny, .Geld, .Moneywell, .mos, .mov, .mp3, .mp4, .mpeg, .mpg, .mrw, .Ärzte ohne Grenzen, .Nachricht, .Welt, .nd, .NDD, .NDF, .Kirchenschiff, .NK2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .NVRAM, .nwb, .nx2, .nxl, .nyf, .OAB, .obj, .spec, .Folge, .ODF, .Antwort, .ODM-, .Antworten Sie, .ods, .odt, .ogg, .Öl, .Oh mein Gott, .einer, .orf, .ost, .otg, .oth, .oTP, .ots, .dort, .p12, .p7b, .P7C, .Hilfe, .Seiten, .nicht, .klopfen, .pbf, .pcd, .pct, .pdb, .pdd, .pdf, .PEF, .pem, .pfx, .php, .Knolle, .pl, .plc, .plus_muhd, .pm!, .pm, .pmi, .PMJ, .pml, .pmm, .PMO, .PMR, .pnc, .PND, .png, .PNX, .Topf, .potm, .POTX, .ppam, .pps, .ppsm, .ppsx,.ppt, .PPTM, .pptx, .prf, .Privatgelände, .ps, .psafe3, .psd, .PspImage, .pst, .ptx, .Kneipe, .pwm, .py, .qba, .QBB, .qbm, .QBR, .QBW, .Qbx, .QBY, .qcow, .qcow2, .sind, .QTB, .r3d, .raf, .rar, .Ratte, .roh, .RDB, .re4, .rm, .rtf, .RVT, .rw2, .rwl, .rwz, .s3db, .Safe, .sas7bdat, .sav, .sparen, .sagen, .sd0, .sda, .sdb, .sdf, .Sch, .sldm, .sldx, .slm, .sql, .sqlite, .sqlite3, .sqlitedb, .SQLite-shm, .SQLite-wal, .SR2, .srb, .srf, .srs, .srt, .SRW, .ST4, .ST5, .ST6, .ST7, .ST8, .stc, .std, .sti, .Größe, .stm, .stw, .stx, .svg, .swf, .sxc, .SXD, .sxg, .sie, .sxm, .sxw, .MwSt, .TBB, .Tbk, .TBN, .tex, .tga, .thm, .tif, .tiff, .tlg, .tlx, .TXT, .UPK, .usr, .vbox, .vdi, .vhd, .vhdx, .vmdk, .VMSD, .VMX, .vmxf, .vob, .vpd, .vsd, .wab, .Bündel, .Brieftasche, .Krieg, .wav, .wb2, .wma, .wmf, .wmv, .WPD, .wps, .x11, .x3f, .Film, .xla, .xlam, .xlk, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .XLT, .xltm, .xltx, .xlw, .xml, .xps, .xxx, .ycbcra, .yuv, .Reißverschluss

Cerber2 der Lage ist, über die Verschlüsselung 450 Datentypen. Sie kennen Ihre Dateien von Cerbe2 gesperrt wurden, wenn sie eine .cerber2 Verlängerung am Ende und die Dateinamen werden ersetzt durch eine solche erhalten, die zehn zufällige Zeichen enthalten.

Nach der Dateiverschlüsselung, Cerber2 wird für bestimmte Prozesse scannen, und wenn sie aktiv sind, es schließt sich nach unten:

- excel.exe

- infopath.exe

- msaccess.exe

- mspub.exe

- OneNote.exe

- outlook.exe

- powerpnt.exe

- steam.exe

- sqlservr.exe

- thebat.exe

- thebat64.exe

- thunderbird.exe

- visio.exe

- winword.exe

- wordpad.exe

Wie bereits erwähnt, der Name dieser Ransomware-Variante und die Erweiterungen seiner verschlüsselten Dateien erhalten, Ransomware-Viren sind nicht der einzige Unterschied zwischen Cerber und Cerber2. Die wichtigste Verbesserung des neuen ist, dass es nicht mehr verwendet die AES-256 Chiffre als Hauptverschlüsselungstechnik. Lieber, es verwendet die Microsofts CryptGenRansom.

Cerber2 hat auch eine Liste von Anti-Malware-Programme, die es immun zu. Diese Programme sind:

- Arcbit

- ArcaVir

- avast

- BitDefender

- Bullguard

- EMSISOFT

- ESET

- eTrust

- F-Secure

- G Data

- Kaspersky Lab

- LavaSoft

- Trustport

Ein Countdown-Zähler von einer fünftägigen „Promotion“ werden dann beginnen,. Der Zähler zeigt die Frist das Opfer die Menge an zu zahlen hat 0.3 Bitcoins (oder 175 US Dollar). Wenn das Opfer macht die Transaktion nicht innerhalb 5 Tage, die Menge verdoppelt.

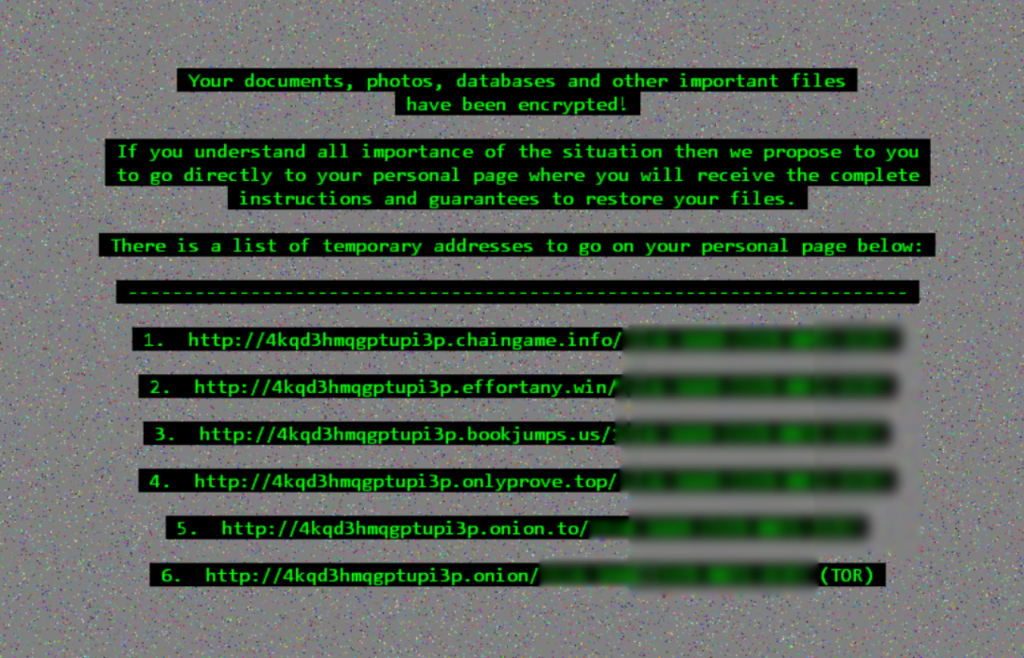

Das Lösegeld Nachricht sieht wie folgt aus:

…und es liest sich wie das:

Ihre Dokumente, Fotos, Datenbanken, und andere wichtige Dateien wurden verschlüsselt!

Wenn Sie alle Bedeutung der Situation zu verstehen, dann schlagen wir Sie direkt auf Ihre persönliche Seite zu gehen, wo Sie die vollständigen Anweisungen und Garantien erhalten, um Ihre Dateien wiederherstellen.

Cerber2 Ransomware - Manuelle Entfernung

Obwohl es verlockend klingen, nur das Lösegeld zu zahlen und einen Entschlüsselungsschlüssel für Ihre Dateien erhalten, Wir bitten Sie dringend, es nicht zu tun. hat die Cyber-Kriminellen die Zahlung nicht garantieren Ihnen einen Entschlüsselungsschlüssel, noch sie gewährleistet, Cerber2 Absetzung. Das Virus wird einfach in Ihrem System bleiben und unabhängig davon, ob Sie Ihre Dateien wieder haben, es kann wieder zuschlagen.

die Cyber-Gauner Bezahlen nur ermutigt sie die Infektion zu verbreiten. Stattdessen, Wir schlagen vor, dass Sie ein leistungsstarkes Anti-Malware-Tool, das Ihr System scannen, das Virus erkennen und dauerhaft von Ihrem System entfernen. Sobald Cerber2 Ransomware vollständig von Ihrem PC entfernt, Sie können versuchen, einige von Ihnen, Dateien über File-Recovery-Tools wiederherstellen.