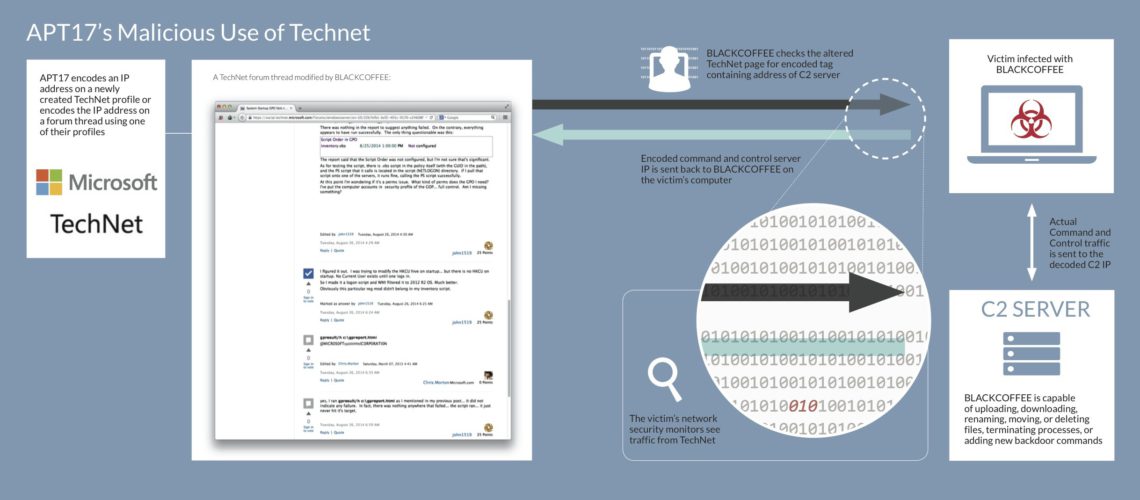

Microsofts TechNet-Portal wird von einer chinesischen Advanced Persistent Threat-Gruppe, um die IP-Adresse des C zu verstecken verwendet worden&C (Steuerung und Kontrolle) Server eines Stück Malware als Blackcoffee bekannt, dass bei Cyber-Spionage-Operationen verwendet wurde.

Strings der IP-Adresse werden in verschiedenen Threads aus dem Forum verschlüsselt und versteckt, Kommentare oder Profilseiten. Nachdem das System kompromittieren, die Malware zugegriffen sie. Diese Technik ist bekannt als „tot Drop-Resolver.“

C&C String Ist Hidden Zwischen bestimmten Markers

Experten mit Microsoft Intelligence Center und FireEye analysiert, um das Verfahren im Detail. Sie schlossen die Seiten, auf denen die IP-Adressen befanden und sinkholed einer von ihnen, die erlaubte ihnen, Blackcoffee jüngste Aktivität zu beobachten.

Die Angreifer sind bekannt als APT17 oder DeputyDog. Die Arbeit der Gruppe auf verschiedene Versionen Blackcoffee wird von Forschern gefunden worden, seit 2013. FireEye berichtet, dass die Gauner die Aktivitäten staatlicher Stellen in den USA betroffen sind, Anwaltskanzleien, Bergbauunternehmen, IT-Unternehmen, und eine Reihe von Nicht-Regierungs-Organisationen.

Wie funktioniert Blackcoffee Operate?

Sobald Blackcoffee auf einem Computer installiert ist,, sie führen die folgenden Operationen:

- exfiltriert Daten

- Fügt neue Informationen

- Schafft eine umgekehrte Schale

- Erstellt ein Protokoll

- Beendet die laufenden Prozesse

FireEye Analysten erklären, dass Blackcoffee die Links zu den TechNet-Seiten enthält, die die Adressen für die Kommando- und Kontrollserver enthalten. Die numerische Zeichenkette kann in codierter Form zwischen diesen beiden Markern ermittelt werden: „@ MICR0S0FT“ und „C0RP0RATI0N.“

Sobald die Malware die Adresse decodiert, Es empfängt Befehle von der C&C-Server und liefert Daten gestohlen.

Gleiche Methode kann von anderen Programmen verwendet werden

Diese Technik ermöglicht die Cyber Kriminelle Detektion eines der Systeme durch die Angreifer über binäre Analyse der Bedrohung eingesetzt zu verzögern. In diesem Fall, Wenn eine infizierte Maschine erfasst und untersucht, der Betrieb nicht unterbrochen wird und der Rest der betroffenen Computer sind immer noch von der Bedrohung Autoren manipuliert.

Die Taktik des Versteckens der C&C-Adresse in früheren Cyber-Spionage-Kampagnen beobachtet. Streicher des Kommunikationsendpunkts wurden auch auf Websites wie Facebook und Twitter entdeckt.

FireEye Experten warnen, dass andere Cyber-Kriminelle könnten bereits die Technik eingeführt haben.