etkin bir .ARENA dosya uzantısını kullanan yeni Dharma fidye virüsü nasıl kaldırılacağını ve bunlara eklenen .arena dosya uzantısı ile şifrelenmiş dosyaları kurtarma öğrenmek için bu blog yazısı oku.

Ve burada yine o – Dharma fidye kez daha patladı, tüm zararlı e-postaları spam yoluyla dünyanın her yerinden bilgisayarlarına virüs bulaştırma, diğer kötü niyetli ve diğer yöntemler. Bu virüsün amacı mümkün olduğunca çok bilgisayarlara bulaştırmak ve onun tarafından kodlanan dosyaları kılmak için gelişmiş şifreleme teknikleri kullanmaktır yapamaz açılacak. Sonra, virüsün nihai hedef karşılığında dosyaları çözmek için ağır fidye ücreti ödemek için bu bilgisayarların kullanıcıları koparmak için olduğu. ancak, yerine ödeme, Biz bu makaleyi okumak ve fidye ödemek zorunda kalmadan .ARENA dosya virüs kaldırmak ve mümkün olduğunca çok sayıda dosyaları geri öğrenmek önermek.

| Tehdit Adı | Dharma .ARENA |

| Kategori | Ransomware virüsü. |

| Ana aktivite | bilgisayar bundan sonra önemli belgeler şifreler bulaşır ve fidye ödenene kadar onları rehin tutan. |

| Varlığının İşaretler | Dosyalar .ARENA dosya uzantısı ile şifrelenir. |

| Yayılmış | Kötü niyetli e-posta, spam yoluyla ve enfeksiyon avadan. |

| Algılama + Temizleme | Dharma .ARENA İÇİN İNDİR ÇIKARMA ARACI |

| Dosya Kurtarma | Veri Kurtarma Yazılımı, Kurtarmak mümkün olacak kaç Dharma .ARENA ransomware şifrelenmiş dosyaları görmek için. |

Dharma virüsü yeni bir varyant görülmüş, .ARENA dosya uzantısını kullanarak bu kez, Bir önceki .dharma ve .wallet olanlara tamamen alakasız. Yeni Dharma fidye da fidye ödendikten sonra bir görüntü çözücü gönderir geçtiği e-posta yoluyla iletişim kurar. Eğer .ARENA dosya uzantısını kullanarak yeni Dharma ransomware kurbanı olan, Bu makaleyi okuyun ve virüs dosyaları kaldırmak öğrenmek ve .ARENA nesneleri şifreli çözmesi denemek için tavsiye.

.ARENA Ransom Virüs - ne ıt

Crysis fidye ailesinin bir varyantı olmak, varyantları yüzlerce var ki, bunların birçoğu decryptable vardır, Dharma .ARENA fidye% AppData%, Windows dizininde bir veya daha fazla yürütülebilir dosyaları bırakmak için rapor edilmiştir.

Bunu yaptıktan sonra, Virüs Windows kayıt girdilerini değiştirebilir, Aşağıdaki konumu ile daha spesifik Shell alt anahtar:

- HKLM / Software / Microsoft / WindowsNT / CurrentVersion / Winlogon / Shell

Sonra, Virüs ayrıca yürütülebilir dosyayı çalıştırmak için Çalıştır kayıt defteri anahtarını değiştirebilir(s) % AppData% dizininde. Anahtar aşağıdaki yolu ile:

- HKLM / Software / Microsoft / Windows / CurrentVersion / Run /

Bu, Windows başlangıç işleminde bir yanında virüs dosyası önyükleme neden olabilir.

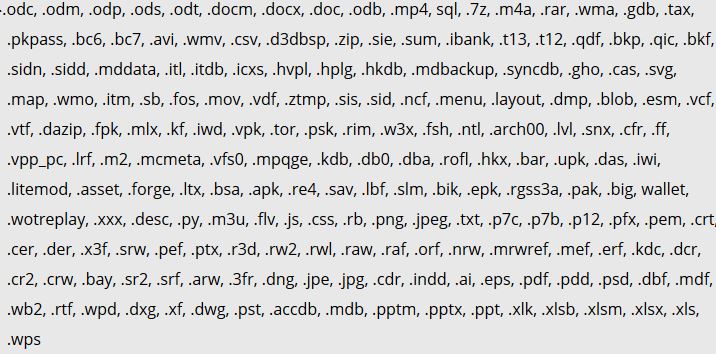

Dharma fidye da fidye mesaj içeren bir fidye notu dosyasını düşer ve onu bir yere yerleştirmek kolay yerleştirir. Sonra, Dharma fidye virüs bunları şifrelemek için aşağıdaki dosya türleri ile dosyaları saldırabilir:

Dharma dosyaları şifreler sonra, Virüs artık açılacak mümkün dosyaları bırakır ve dosya uzantısı ekler .id-{victimID}.[E-posta].Her bir şifrelenmiş bir dosyaya ARENA.

Dharma ransomware şifreleme işlemi tamamlandıktan sonra, Virüs ayrıca VSS silebilir (gölge kopyalar) Bu yedeklerin aracılığıyla kendi dosyalarını geri kurbanları önlemek için virüslü bilgisayar üzerinde.

Dharma .ARENA Ransomware - Nasıl Infected Get mı

Dharma ransomware enfeksiyon işlemi temel olarak bunların içinde gömülü aldatıcı mesaj spam gönderilen elektronik posta yoluyla yürütülür. Bu mesajlar PayPal gibi hizmetlerden gönderilecek taklit edebilir, USPS, FedEx ve diğerleri. Bunlar fatura ve diğer dosya sahte tip taklit ekleri içerebilir. Diğer sosyal mühendislik teknikleri içermektedir:

- Sahte düğmeleri ve resimler sanki e-postalar bir sosyal medya sitesinden gönderilir, LinkedIn gibi.

- Sahte PayPal bağlantılar.

- Google'dan gönderilen sanki aynı görünür Google Drive ve sahte e-postalara Linkler.

Diğer enfeksiyon araçları da sahte güncellemeleri yüklemek için sel web sitelerinde ve diğer üçüncü taraf sitelerinin kullanımını içerebilir, Sahte montajcılar yanı sıra diğer hileli yürütülebilir.

Dharma .ARENA Ransomware çıkarın ve Şifreli Dosyalar Get Back

Dharma ransomware arasında .ARENA varyantının çıkarılması için, önerileri aşağıda kaldırma talimatları uygulayarak odaklanmak ve güvenli modda bilgisayarınızı önyükleme için vardır. talimatlarda durumda el kaldırma olarak aşağıda sizin için çalışmaz, Güvenlik uzmanları hızla gelecekte de bilgisayarınızı Dharma .ARENA Ransomware kaldırıp koruyacak güçlü bir anti-malware aracı indirmenizi öneririz. Eğer Dharma tarafından şifrelenmiş dosyaları geri yüklemek istiyorsanız, Bu sorunla ilgili size yardımcı mümkün olabilir aşağıda birkaç öneri sundu gelmiş.

Güvenli modda önyükleme

Pencereler için:

1) Ambar, tutma Windows Tuşu ve R

2) Bir çalışma Penceresi görünecektir, o tip “msconfig” ve vurmak Giriş

3) Pencere Önyükleme sekmesine gidin ve Güvenli Önyükleme seçeneğini göründükten sonra

Görev Yöneticisi Dharma .ARENA kesip

1) Basın CTRL + ESC + SHIFT aynı zamanda.

2) yerleştirmek “Süreçler” çıkıntı.

3) Dharma .ARENA kötü niyetli sürecini bulun, ve üzerinde sağ tıklayarak ve tıklayarak kendi görev sona “bitiş Süreci”

Dharma .ARENA en Zararlı kayıt defterlerinin eleyin

çoğu Windows varyantları için:

1) Ambar, tutma , Windows Düğme ve R.

2) İçinde “Çalıştırmak” kutu tipi “regedit” ve vurmak “Giriş”.

3) Ambar, tutma CTRL + F tuşları ve tip Dharma .ARENA veya genellikle% AppData% bulunan virüsün zararlı yürütülebilir dosya adı, %Sıcaklık%, %Yerel%, %% Dolaşım veya% SistemSürücüsü%.

4) Kötü niyetli kayıt defteri nesneleri bulunduğu ettikten sonra, bazıları Run genellikle ve RunOnce alt anahtarları ermanently silin ve bilgisayarınızı yeniden başlatın. İşte farklı sürümleri için anahtarlarını bulmak ve silmek için nasıl.

Pencereler için 7: Başlat Menüsünü açın ve arama tipi ve regedit yazın -> Aç. -> Tut CTRL + F düğmeleri -> Arama alanına girin Dharma .ARENA Virüs.

kazanmak 8/10 kullanıcılar: Başlat Düğmesi -> Çalıştır seçin -> regedit -> CTRL -> Enter Hit + F düğmeleri. Arama alanına Dharma .ARENA yazın.

Dharma .ARENA otomatik Kaldırma

Dharma .ARENA Ransomware tarafından şifrelenmiş dosyaları kurtarma.

Yöntem 1: Gölge Explorer kullanarak. Eğer yapabileceğiniz Windows Makinası bir konuda Dosya geçmişi sağladı dosyalarınızı geri almak için Gölge Explorer kullanmaktır. Ne yazık ki bazı fidye virüsler sadece bunu yapmaktan önlemek için idari bir komutla bu gölge hacmi kopyaları silebilirsiniz.

Yöntem 2: Üçüncü taraf şifre çözme araçlarını kullanarak dosyaların şifresini çalışırsanız. Orada birden Ransomware deşifre birçok antivirüs sağlayıcılarının son birkaç yıldır virüsler ve onlar için decryptors yayınlanmıştır. senin fidye virüs decryptable virüs tarafından kullanılan aynı şifreleme kodunu kullanan şanslar, Geri dosyaları alabilirsiniz. ancak, Bu da bir garantisi değildir, böylece orijinal şifreli dosyaların kopyaları ile bu yöntemi denemek isteyebilirsiniz, Bir üçüncü taraf programı, şifrelenmiş yapı ile tokmak çünkü eğer, onlar kalıcı olarak zarar verebilir. İşte bakın satıcıları vardır:

- Kaspersky.

- Emsisoft.

- TrendMicro.

Yöntem 3: Veri Kurtarma araçlarını kullanma. Bu yöntem alanında birden uzmanlar tarafından tavsiye edilir. Sabit sürücünün sektörleri taramak için kullanılan ve onlar silindi sanki dolayısıyla yeniden şifrelenmiş dosyaları karıştırmak edilebilir. Çoğu fidye virüsler genellikle bir dosyayı silmek ve dosyaları geri yüklemek için bu tür programların önlemek için şifreli bir kopyasını oluşturmak, ancak tüm bu sofistike. Yani bu yöntem ile bazı dosyaların geri yükleme şansına sahip olabilirler. Burada denemek ve dosyalarınızın en azından bazı geri yükleyebilirsiniz birkaç veri kurtarma programlardır: