Både privatpersoner och företag kontinuerligt måltavla för cyberbrottslingar och deras grymma uppfinningar. Eftersom många säkerhets rapporter om 2014 och den första halvan av 2015 anger - attack nummer snabbt ökar i världen, når nya, otroliga toppar. Många frågor om integritet och säkerhet fortfarande obesvarade, eller i bättre fall - delvis besvaras.

Beroende på om du är en företagsägaren, en enskild användare, eller en anställd hos korporativa världen, taktik utplacerade av cyber bedragare kan variera. Är jag ett offer för en riktad attack, eller en massiv en? Är syftet med attacken klar, eller är det ännu inte upptäckt? Vilken typ av information stals från mig? Är de människor i min kontaktlista hotade också?

Som vi kan se, frågorna som kommer från skadliga avsikter kan föröka sig snabbt, liksom de sätt som används av virtuella lagbrytare på en pro-rata. I ett nötskal, att höja kvaliteten på säkerheten, man måste informeras om många vägar malware kan följa tillbaka till sin dator. Och ju mer man vet, desto svårare kommer de att bli offer för online-hot.

I aspekt av 2015, Vi har identifierat tio typer av attacker. Vi har sammanställt nyligen aktiva malware stycken, Vi har listat dem efter deras svårighetsgrad. Med utgångspunkt från de mest skadliga sådana.

→NB! Innan fortsättning, Det är viktigt att notera att de hot vi är på väg att lista är sammanflätade, till en punkt där det kan bli ganska svårt att kategorisera ett stycke skadlig kod som en viss typ.

Ransomware

Ransomware först kom in i online-utrymme i 1989 när AIDS Trojan a.k.a.. PC Cyborg designad av Joseph Popp infördes. AIDS Trojan är den första filen-kryptering hot för att kryptera användarens filer på hårddisken och kräva pengar för att låsa upp dem. Sedan dess, Ransomware har utvecklats så mycket att en enda Ransomware stycke - Cryptowall, har kostat världsekonomin $18 miljoner mindre än ett år. För att uttrycka det med andra ord, Cryptowall skapare har gjort miljontals dollar medan pressa pengar från privatpersoner och företag.

Andra noterbara Ransomware hot som framgångsrikt har ’rånade’ användare under det senaste året är:

- CryptoLocker

- Troldesh

- bit Cryptor

- Tox Ransomware

- Alpha Crypt

- Los Pollos Hermanos

- Skåp

Att stanna skyddas mot Ransomware, användare bör:

- Aktivera automatiserade patchar för det operativa systemet och webbläsare.

- Begränsa till ladda ner programvara från säkra leverantörer.

- Block popup-fönster.

- Öppna inte e-post som skickas av okända avsändare.

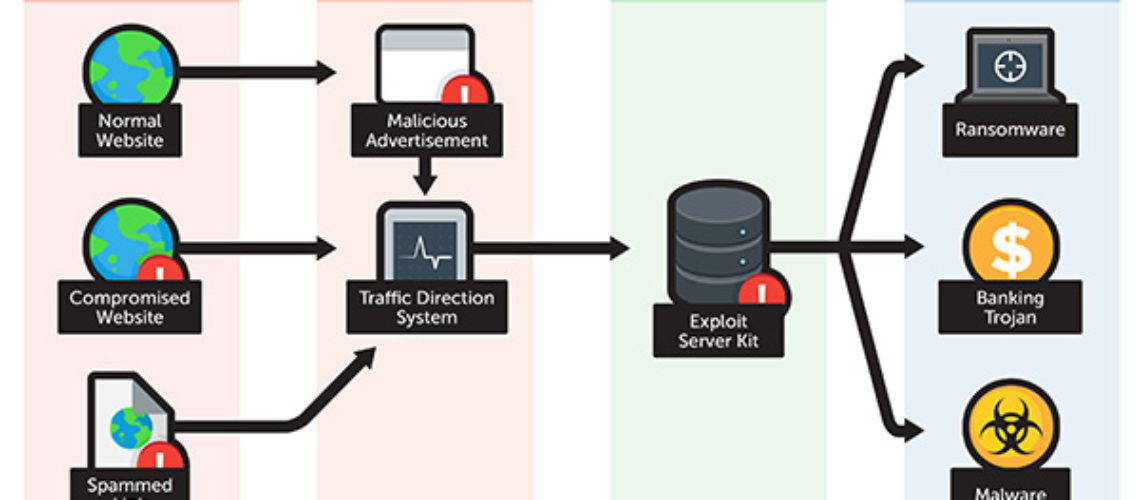

Exploit Kit

Eftersom 2012, när den ökända Blackhole EK detekterades i det vilda, utnyttja kit har också genererat en hänsynsfull mängd av infektioner och betraktas ett allvarligt cyber hot. Även om olika utnyttja kit kan distribuera olika förorenings taktik, historien går vanligtvis som följer:

- 1. Användaren besöker en komprometterad webbplats som har angripits av cyberbrottslingar.

- 2. Användaren upplever en rad omdirigeringar och hamnar på en server som är värd för EK.

- 3. EK samlar in information om offrets systemet och bestämmer hur man ska gå vidare med nyttolasten.

- 4. Om proceduren är framgångsrik, nyttolasten - malware, bank Trojan eller Ransomware - hämtas till användarens dator.

Noterbara exempel på utnyttja kit som nyligen har upptäckts är:

- Nukleär utnyttja kit

- RIG Exploit Kit (Nyligen för att leverera CryptoWall)

- Hanjuan utnyttja kit (även känd som Timba trojanska och Fobber)

- Sportfiskare utnyttja kit

Eftersom nyare utnyttja kit observeras att utnyttja sårbarheter, företrädesvis i Internet Explorer, Adobe Flash, och Adobe Reader, användare behöver uppdatera dem regelbundet och möjliggöra automatiska fläckar där det är möjligt.

bank~~POS=TRUNC trojaner

Två stora finansiella stealers eliminerades tillbaka i 2014 - Gameover Zeus fortfarande aktiv i 2017 och Shylock. dock, i stället för att chockad av deras utrotning, cyberbrottslingar flyttade snabbt framåt och introducerade Dyreza och Dridex till den finansiella världen.

Den Dridex Trojan, även känd som Feodo, Bugat eller Geodo, kontinuerligt angrep bankorganisationer. Vid en punkt, den skadliga Trojan var att utnyttja makron i Microsoft Office Package. Även om makron vanligtvis inaktiverad som standard av företag, cyberbrottslingar försöker fortfarande att locka arbetsgivare till att ge dem möjlighet.

En annan ond bank Trojan dubbade Vawtrak, Neverquest eller Snifula, var också spotted. Gång Vawtrak aktiveras, det får tillgång till offrets bankkonton och stjäl hans inloggningsuppgifter. Vawtrak distribuerades via:

- Drive-by downloads utförda efter att ha öppnat ett spam e-postbilaga.

- malware loader.

- utnyttja kit.

→Som redan synliga, skadliga attacker blir allt mer sofistikerade med tiden, genomförandet av centrala funktioner i många-faced skadlig kod.

Insamling av Malware, maskar

Duqu 2.0 har identifierats som den mest sofistikerade bit av malware någonsin sett. Korrigering - en samling av skadlig kod. Duqu 2.0 är en förening uppföljaren av Duqu mask som assimilerar funktionerna i en trojansk häst och en datormask. I grund och botten, Duqu är en sofistikerad cyberspionage verktyg som även lyckats kompromissa Kaspersky Labs säkerhet.

Kaspersky forskare har visat att målen för Duqu 2.0 främst kopplade till förhandlingarna om Irans nukleära affär. Flera IT-säkerhetsföretag har också riktat, samt västra, Asiatiska och Mellanöstern organisationer. Det är säkert att anta att utformningen av Duqu 2.0 (och liknande skadliga bitar) är inte ett skämt till dess skapare.

PoS (Försäljningsstället) malware

Malware inriktning process betalningssystem är inte ny för oss. dock, det finns en ökning i pos skadliga varianter. En äldre del av PoS Malware först släpptes i oktober 2013 - NewPoSThings - har återigen upptäckts. Dess senaste tidens attacker, i april 2015, indikerade att det skadliga programmet var riktad mot 64-bitars maskiner med hög versionsnummer.

Ytterligare POS skadlig kod bit detekterats i 2015 är Punkey, set att distribuera ganska aggressiv point-of-sale operation för att extrahera personuppgifter. Regelbundna offer för PoS malware är företag - restauranger, kasinon, resorts, hotell. Någon plats som kräver eller erbjuder kreditkortsbetalning kan bli ett mål.

Social Engineering Attacks

i säkerhet, social ingenjörskonst är någon psykologisk manipulation, vilket resulterar i att få människor att utföra vissa åtgärder eller ge bort känslig information. Vad skiljer social ingenjörskonst från en vanlig con är det faktum att det oftast är en liten skräp av en noggrannare system. I 2015, Vi har redan observerat flera attacker som används någon form av social ingenjörskonst. Märkligt nog, cybercrooks vänder sig ofta till sociala medier för att utnyttja social ingenjörskonst. T.ex., en nyligen Facebook bluff utlovade användare 300 iPhones i utbyte mot att klicka på knappen Gilla.

Social ingenjörskonst attacker utförda på webben kan delas in i fyra kategorier:

- phishing - syftar till att erhålla personuppgifter.

- pretexting – fokuserade på att göra upp en bra förevändning, en smart scenario, som senare kommer att användas i ett försök att samla nedsatt användarnas personliga information.

- Hets - liknar nätfiske, med den skillnaden att en prispost erbjuds till offret.

- För vad, för vem - i samband med nätfiske och baiting. En tjänst är offeredd i stället för ett objekt.

Falska Tech Support Services

Det verkar som falska teknisk support webbplatser och linjer aldrig sover. Fler och fler bedrägliga tjänster rapporteras dagligen. ETT FAKTUM, berättar en verkligt stöd linje från en falsk är inte en svår uppgift. dock, skurkar tenderar att utnyttja den försummelse av genomsnittlig användare. Plus, falska stödbedrägerier oftast levereras med ad-stödda program, syftar till att i stor utsträckning används webbläsare.

När väl bluff aktiveras, användaren kommer att börja se popup-fönster som hävdar att hans dator har drabbats av flera hot. Sådana popup-fönster ger alltid ett telefonnummer som måste kallas. Ett exempel på ett sådant nummer är 1-855-791-2391. Att vara säker, användare rekommenderas att inte ringa numret som visas utan att gå vidare mot att skanna sina system. Om en sådan samtal initieras, fjärråtkomst till systemet kan erhållas, och olika referenser (inklusive bank) kan skördas.

Rogue antivirusprogram

Rogue AV programvara är programvara som marknadsförs som en användbar anti-malware en. Istället för att göra vad det annonseras att göra - skydda systemet mot skadlig kod, oseriösa AV program kommer att göra precis tvärtom. Det kommer att sakta ner datorn, äventyra användarens säkerhet online, och göra systemet mer sårbart för skadliga attacker.

Ett exempel på en populär skurk är Antivirus Pro 2017. Det är från samma familj som Antivirus Pro 2015 och Defender Pro 2015.

En gång installerat, oseriösa antivirus verktygs start börjar utföra en falsk system scan. Medan scanning systemet, flera frågor kommer att finnas. För att återta kontrollen över sin dator, kör en riktig AV pjäs är en bra idé.

Potentiellt oönskade program

Potentiellt oönskade program och ad-stödda programmet inte anses skadliga, men de öppnar ofta porten till skadliga Internethot. PUP sannolikt har kommit in i systemet tillsammans med en annan fri app laddas ner från webben. Den beskrivna metoden är laglig, även om det kan verka skumma. Det kallas buntning och används främst för att tjäna pengar på olika plattformar och täcka ekonomiska förluster.

adware

Vår forskning tyder på att hundratals PUP och ad-stödda browser add-ons släpps på daglig basis. För att hålla skyddas mot irriterande tredje part intrång, användare bör ägna stor uppmärksamhet åt vad de laddar ner. Alltid läsa EULA (Licensavtal för slutanvändare), Överenskommelse för nedladdning, och Privacy Policy. Går för avancerad mjukvara installerad som ger dig möjlighet att visa och avmarkera alla tillsatta program är också avgörande.

*Artikel Källor:

https://blog.malwarebytes.org/intelligence/2013/02/tools-of-the-trade-exploit-kits/

http://www.infosecurity-magazine.com/news/financial-trojans-set-to-roar-back/

http://www.trendmicro.com/vinfo/us/security/news/vulnerabilities-and-exploits/exploit-kits-past-present-and-future

http://cfoc.org/

http://sensorstechforum.com/

*bild~~POS=TRUNC:

http://www.trendmicro.com/