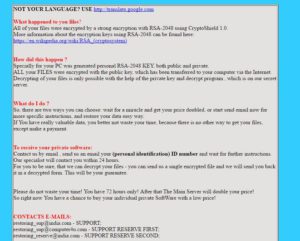

Um vírus usando a extensão do arquivo .cryptoshield e imitando CryptoWall apareceu para fora no aberto, infectando vários sistemas de computadores e criptografando seus arquivos com algoritmo de criptografia RSA-2048. Este tipo de ameaça ransomware também cai uma nota # Restauração de arquivos # .html onde completamente solicita o vicitms que pagar uma taxa de resgate bolada, entrando em contato com um endereço de e-mail. Se você tiver sido infectado por CryptoShield ransomware, recomendações são para removê-lo imediatamente. Continue lendo este artigo para saber como remover vírus de arquivo .CryptoShield e tentar obter seus arquivos criptografados por ela de volta.

Um vírus usando a extensão do arquivo .cryptoshield e imitando CryptoWall apareceu para fora no aberto, infectando vários sistemas de computadores e criptografando seus arquivos com algoritmo de criptografia RSA-2048. Este tipo de ameaça ransomware também cai uma nota # Restauração de arquivos # .html onde completamente solicita o vicitms que pagar uma taxa de resgate bolada, entrando em contato com um endereço de e-mail. Se você tiver sido infectado por CryptoShield ransomware, recomendações são para removê-lo imediatamente. Continue lendo este artigo para saber como remover vírus de arquivo .CryptoShield e tentar obter seus arquivos criptografados por ela de volta.

O que faz CryptoShield Ransomware Do

CryptoShield ransomware é um vírus de arquivo que executa várias modificações nos computadores que infecta e torna os arquivos nesses computadores não é capaz de ser aberto. Assim que infecta um computador, CryptoShield pode soltar arquivos maliciosos nos seguintes locais:

%AppData% Roaming

Os arquivos podem ser nomeados SmartScreen.exe e um tipo .tmp nome aleatório de arquivo.

O ransomware CryptoShield também pode perfrom outras modificações na máquina infectada, tais como interferir com o Sub-chave de registro do Windows seguinte:

O que o vírus faz é que ele pode criar um valor para executar o arquivo “SmartScreen.exe” sempre que o Windows já começou.

Mas CryptoShield ransomware não termina o terror lá. O vírus também executa prompt de comando como um administrador e executa os seguintes comandos

VSS net stop

BCEdit / conjunto {valor} Recoveryenabled Não

BCEdit / conjunto {valor} ignoreallfailures Bootstatuspolicy

O ransomware CryptoShield faz isso para apagar com sucesso todos os backups e certifique-se que o usuário não pode parar a encriptação.

Quando se começa a criptografar arquivos, o CryptoShield Ransomware também pode executar várias outras atividades, entre os quais estão a causar uma mensagem de erro, antes de criptografar os arquivos. O processo de criptografia deixa o seguinte arquivo tipos incapazes de ser acessado, um blog de pesquisa(https://id-ransomware.blogspot.bg/) relatórios:

O vírus também se conecta ao hospedeiro 45.76.81.110 e comunica através das duas seguintes e-mails:

Como o CryptoShield Ransomware Infect

Para a infecção das vítimas por este vírus ransomware, vários métodos podem ser usados para espalhar arquivos maliciosos. Esses arquivos são na maioria dos casos disfarçados como anexos de documentos legítimos ou outros tipos de arquivos que são enviados por e-mail. Acompanhando o e-mail são declarações convincentes para abrir esses anexos, como uma mensagem enganosa, dizendo que o usuário pagou por algo sem a sua / seu consentimento. Esses truques enganosos funcionam normalmente com usuários inexperientes.

Remover CryptoShield Ransomware

Para a remoção deste vírus ransomware, recomendações são usar as instruções que nós fornecemos abaixo. Para a remoção mais rápida e eficiente no entanto, você pode querer fazer o download e analisar o seu computador com um programa anti-malware avançado. Isso fará com que deixe de protegê-lo no futuro, bem.

Iniciando em Modo de Segurança

Para Windows:

1) Aguarde Windows Key e R

2) A janela Executar será exibida, nele tipo “msconfig” e bater Entrar

3) Após a janela aparece vá para a guia de inicialização e selecionar Boot Seguro

Recorte CryptoShield 1.0 no Gerenciador de tarefas

1) pressione CTRL + ESC + SHIFT ao mesmo tempo.

2) Localize o “processos” aba.

3) Localize o processo malicioso de CryptoShield 1.0, e terminá-la da tarefa clicando com o botão direito sobre ele e clicando em “Fim do processo”

Eliminar CryptoShield 1.0 de Registros maliciosos

Para a maioria das variantes do Windows:

1) Aguarde Button e R janelas.

2) No “Corre” tipo de caixa “regedit” e bater “Entrar”.

3) Aguarde CTRL + F chaves e tipo CryptoShield 1.0 ou o nome do executável malicioso do vírus que geralmente está localizado em% AppData% ficheiro, %temp%, %Local%, %Roaming% ou% Unidade_do_Sistema%.

4) Depois de ter localizado os objetos de registro maliciosas, alguns dos quais são geralmente em Executar e subchaves RunOnce excluí-los ermanently e reinicie o computador. Aqui é como encontrar e apagar chaves para versões diferentes.

Para Windows 7: Abra o menu Iniciar e no tipo de busca e digite regedit -> Abra-o. -> CTRL Reter + F botões -> Tipo CryptoShield 1.0 Vírus no campo de pesquisa.

Ganhar 8/10 Comercial: Botão Iniciar -> Escolha Executar -> digite regedit -> Pressione Enter -> Pressione CTRL + F botões. Digite CryptoShield 1.0 no campo de pesquisa.

A remoção automática de CryptoShield 1.0

Recuperar arquivos criptografados pelo CryptoShield 1.0 ransomware.

Método 1: Usando Sombra Explorador. No caso de ter activado história do ficheiro para o seu Windows máquina única coisa que você pode fazer é usar Sombra Explorer para obter seus arquivos de volta. Infelizmente, alguns vírus ransomware pode eliminar as cópias de volume sombra com um comando administrativo para impedi-lo de fazer exatamente isso.

Método 2: Se você tentar decifrar seus arquivos usando ferramentas de decodificação de terceiros. Há muitos fornecedores de antivírus que decifrados múltipla ransomware os vírus o último par de anos e postou decryptors para eles. Provavelmente, se o seu vírus ransomware utiliza o mesmo código de criptografia usado por um vírus decryptable, você pode obter os arquivos de volta. Contudo, isso também não é uma garantia, assim você pode querer tentar este método com cópias dos arquivos criptografados originais, porque se um programa de terceiros mexe com sua estrutura criptografada, eles podem ser danificados permanentemente. Aqui estão os vendedores para procurar:

- Kaspersky.

- Emsisoft.

- TrendMicro.

Método 3: Usando ferramentas de recuperação de dados. Este método é sugerido por vários especialistas na área. Ele pode ser usado para rastrear setores de seu disco rígido e, portanto, embaralhar os arquivos criptografados de novo como se eles foram apagados. A maioria dos vírus de ransomware normalmente excluir um arquivo e criar uma cópia criptografada para evitar que tais programas para restaurar os arquivos, mas nem todos são tão sofisticada. Então você pode ter uma chance de restaurar alguns de seus arquivos com este método. Aqui estão vários programas de recuperação de dados que você pode tentar e restaurar pelo menos alguns dos seus arquivos: