Andre variant av den ødeleggende pane ransomware virus påvist av skadelige forskere ut i det fri til å kreve summen av 3 BTC som løsepenge på infiserte datamaskiner. Viruset er fokusert primært på å kryptere filer av ofrenes datamaskiner etter som forlater dem med .osiris filtypen. Denne variant skiller seg fra de fleste pane ransomware varianter hovedsakelig av noen tillegg til fremgangsmåter for fordeling av viruset og filtypen, ved hjelp av en egyptisk gud i stedet for de sporadiske norrøne gudene brukt i tidligere versjoner av malware.

Andre variant av den ødeleggende pane ransomware virus påvist av skadelige forskere ut i det fri til å kreve summen av 3 BTC som løsepenge på infiserte datamaskiner. Viruset er fokusert primært på å kryptere filer av ofrenes datamaskiner etter som forlater dem med .osiris filtypen. Denne variant skiller seg fra de fleste pane ransomware varianter hovedsakelig av noen tillegg til fremgangsmåter for fordeling av viruset og filtypen, ved hjelp av en egyptisk gud i stedet for de sporadiske norrøne gudene brukt i tidligere versjoner av malware.

Pane .osiris File Virus - Hvordan fungerer det infisere

Skaperne av pane ransomware ha fast til den velkjente metoden for å spre malware, ved hjelp av spam kampanjer for å gjenskape det via e-post. E-postmeldinger som brukes av skaperne av pane anses å være den primære trusselen mot brukere. E-post er rapportert å inneholde følgende type filer som forårsaker infeksjonen:

- .xls-fil med et tilfeldig navn som _2234_214252_

- .js og WSF (Javascript)

- .HTA, .html, .htm (føre til ondsinnede web verter)

- .vbs (Visual Basic Script) som forårsaker direkte infeksjon

Disse filene lagres vanligvis i arkiver som ZIP eller rar arkiver som har lignende eller samme navn som vedlegg for å unngå å bli oppdaget av e-post tilbydere sikkerhet. Den siste pane variant med .osiris filtypen har blitt rapportert å bruke en fil, navngitt som “Osiris.htm” eller en “XLS” fil med tilfeldige tall som et navn.

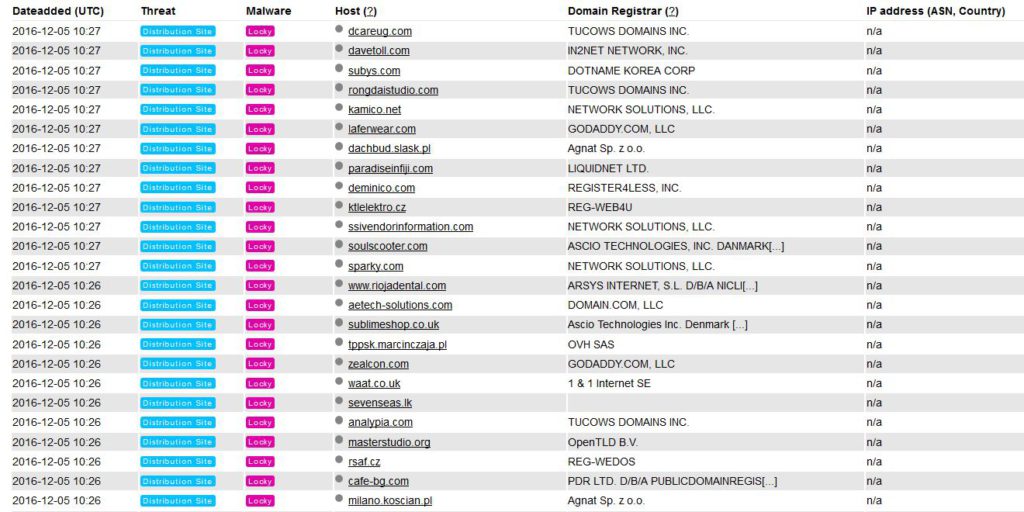

Når brukeren klikker på filen, maskeres handlinger kan umiddelbart koble til en av de mange pane distribusjon nettsteder:

Etter å ha koblet til disse webistes, malware kan laste ned en uklar nyttelast i avgjørende Windows-mapper, som den tidligere detektert av Hybrid-analyse a1.exe holdige pane, lokalisert i %temp%.

Så langt er det rapportert å være pre-konfigurerte for å kryptere filtyper som er de samme som tidligere versjoner, som .Aesir, .dritt, .zzzzz pane varianter. Dette inkluderer kryptering som oftest møtt filformater av:

- Bilder.

- videoer.

- virtuelle stasjoner.

- databasefiler.

- Filer som er assosiert med Microsoft Word.

- Microsoft Excel-filer.

- Filer assosiert med Adobe Reader.

- Filer som har noe til felles med de fleste virtuelle stasjonen spillere.

Når pane .osiris infiserer disse filene, viruset begynner å erstatte koden av disse filene med tilpassede symboler som hører til en meget sterk krypteringsalgoritme, kalt AES-128. Disse filene deretter generere unik krypteringsnøkkel. Etter denne pass, viruset gjør en annen pass bruker også svært avansert RSA-2048 krypteringsalgoritme med den eneste hensikt å generere unike RSA offentlig og private nøkler. Viruset deretter kan enten kobles til K2-servere og sende dekrypteringsnøklene på dem eller holde dem på den infiserte datamaskinen for en spesifikk pane Decryptor som selges for BTC. Krypterte filer ligne de nedenfor nevnte eksemplet:

Etter kryptering av denne pane ransomware viruset har fullført, viruset begynner å umiddelbart vise en “Les meg” .htm-fil som har følgende instruksjoner:

“Alle filene er kryptert med RSA-2048 og AES-128 koder.

Mer informasjon om RSA og AES finner du her:

{linker til Wikipedia}

Dekryptering av filene dine er bare mulig med den private nøkkelen og dekryptere program, som er på våre hemmelige servere. For å motta din private nøkkel følge en av linkene:

Hvis alt dette adresser er ikke tilgjengelige, Følg disse instruksjonene:

1. Last ned og installer tor Browser: https://www.torproject.org/download/download-easy.html

2. Etter en vellykket installasjon, kjøre nettleseren og vente på initialisering.

3. Skriv inn i adressefeltet: {unik nettadresse pane}

4. Følg instruksjonene på nettstedet.”

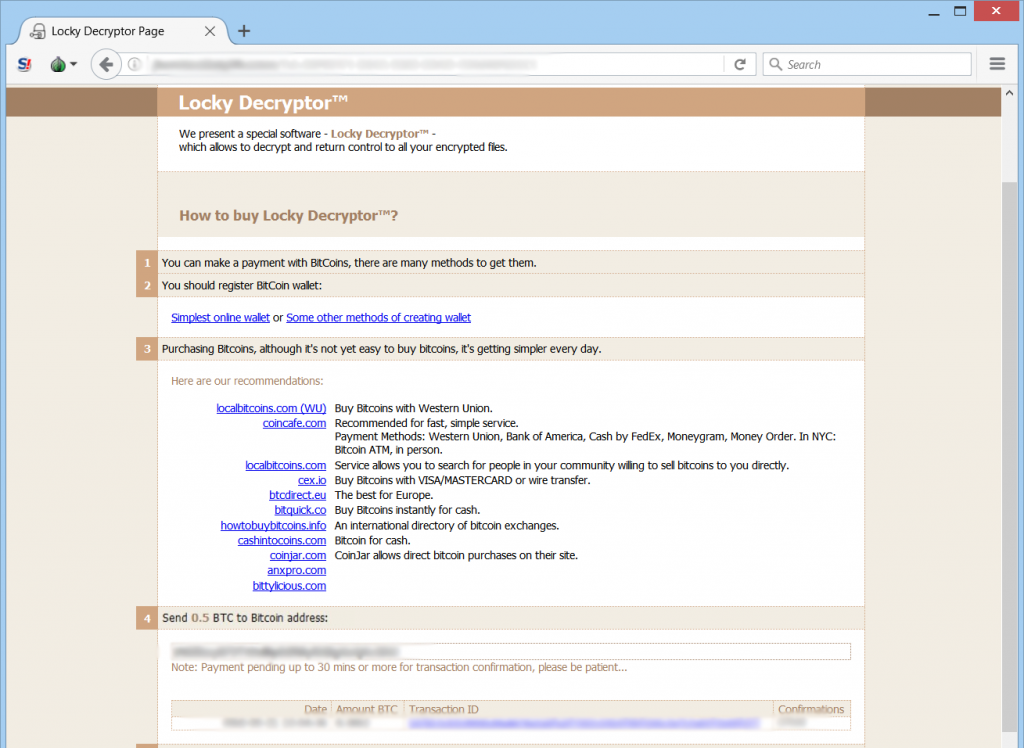

Instruksjonene på nettstedet er standard pane decryptor instruksjoner som brukes i de fleste av sine varianter - en nettside med instruksjoner om hvordan du kjøper Bitcoin og betale for en “pane Decryptor”:

I tillegg til dette filene OSIRIS-{RAND}.htm og shtefans1.spe er også lagt på den infiserte datamaskinen blant andre filer.

Slik fjerner pane .osiris Virus og Gjenopprett Mine filer

I tilfelle du føler for å ikke betale løsepenger til cyber-kriminelle som kan eller ikke kan få filene tilbake, vi sterkt anbefale deg å først fjerne pane fra datamaskinen og deretter fokusere på å prøve å gjenopprette filene dine ved hjelp av alternative metoder. For den sikreste og beste fjerning av pane .osiris ransomware eksperter sterkt å bruke en avansert anti-malware verktøy som automatisk vil ta vare på alle gjenstandene pane ransomware har forstyrret.

Vi anbefaler deg å nøye følge de nedenfor nevnte tiltak for å fjerne pane .osiris riktig:

Trinn 1: Last ned og installer en avansert anti-malware program:

Trinn 2: Oppstart av datamaskinen i Sikkerhetsmodus og skanne den med programmet for å fjerne pane .osiris køyring.

Trinn 3: Bruke Data Recovery verktøy. Denne metoden er foreslått av flere eksperter på området. Den kan brukes til å skanne harddisken er sektorene og dermed rykke de krypterte filene på nytt som om de ble slettet. De fleste ransomware virus vanligvis slette en fil og opprette en kryptert kopi for å hindre at slike programmer for å gjenopprette filene, men ikke alle er dette sofistikerte. Så du kan ha en sjanse til å gjenopprette noen av filene dine med denne metoden. Her er flere data utvinning programmer som du kan prøve og gjenopprette minst noen av filene dine: