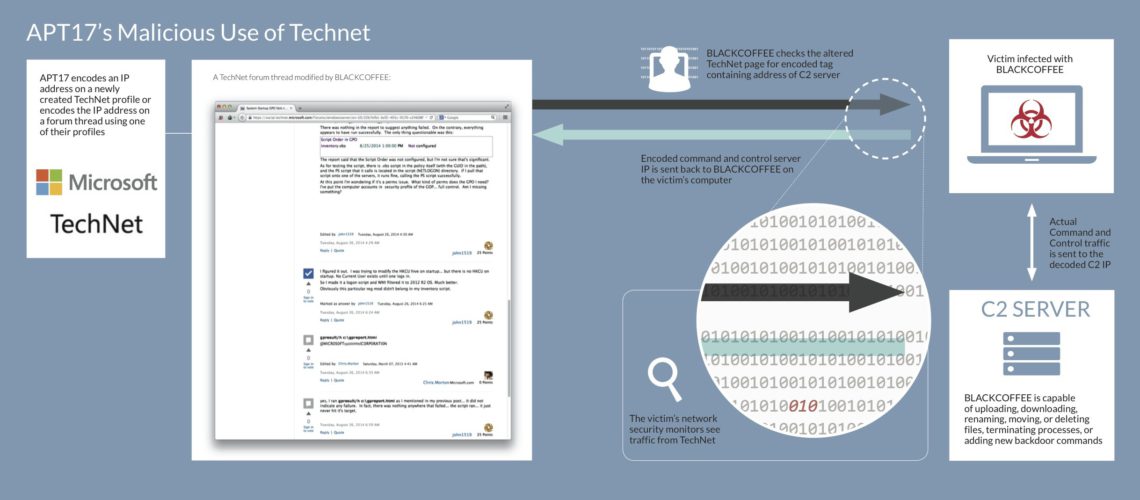

Microsofts TechNet-portalen har vært ansatt i en kinesisk avansert vedvarende trussel gruppe for å skjule IP-adressen til C&C (kommandere og kontrollere) servere i et stykke skadelig kjent som BLACKCOFFEE som har vært brukt i nett-spionasje operasjoner.

Strenger av IP-adressen er kryptert og skjult i ulike tråder på forumet, kommentarer eller profilsider. Etter å kompromittere systemet, den skadelige nås dem. Denne teknikken er kjent som “død dråpe resolver.”

C&C String er skjult mellom Visse Markers

Eksperter med Microsoft Intelligence Center og FireEye analysert metoden i detalj. De låste sidene der IP-adresser ble plassert og sinkholed en av dem, som tillot dem å holde BLACKCOFFEE'S siste aktivitet.

Angriperne er kjent som APT17 eller DeputyDog. Konsernets arbeid med ulike BLACKCOFFEE versjoner har blitt funnet av forskere siden 2013. FireEye rapporterer at skurkene aktiviteter har påvirket offentlige virksomheter i USA, advokatfirmaer, gruveselskaper, IT-selskaper, og en rekke frivillige organisasjoner.

Hvordan BLACKCOFFEE Operer?

Så snart BLACKCOFFEE er installert på en maskin, det utføre følgende operasjoner:

- Exfiltrates data

- Legger ny informasjon

- Danner en omvendt skall

- Oppretter en logg

- Avslutter kjørende prosesser

FireEye analytikere forklare at BLACKCOFFEE inneholder linker til TechNet-sider som inneholder adressene for kommando og kontroll-server. Den numeriske strengen kan bli funnet i en kodet form mellom disse to markørene: “@ MICR0S0FT” og “C0RP0RATI0N.”

Så snart malware dekoder adresse, den mottar instruksjoner fra den C-&C server og leverer stjålet data.

Samme metode kan brukes av andre programmer

Denne teknikken gjør det mulig for kriminelle for å forsinke deteksjon av en hvilken som helst av de systemer som anvendes av angriperen, via binære analyse av trusselen. I dette tilfellet, Hvis en infisert maskin er oppdaget og undersøkt, operasjonen ikke blir avbrutt og resten de berørte datamaskiner er fortsatt manipulert av trussel forfattere.

Den taktikk for å skjule C&C-adresse har blitt observert i tidligere cyber-spionasje kampanjer. Strenger av kommunikasjonen endepunkt ble oppdaget selv på nettsteder som Facebook og Twitter.

FireEye eksperter advarer om at andre kriminelle kanskje allerede har vedtatt teknikken.