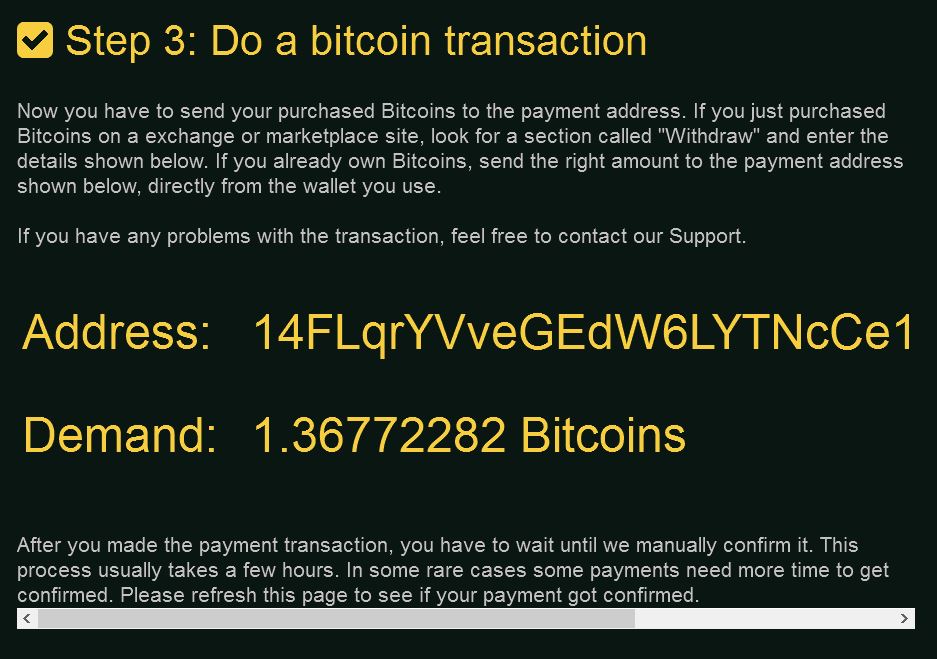

En ny versjon av Petya ransomware har dukket opp ut i det åpne etter at det er yngre søster - Mischa ransomware. Den ransomware bruker avansert kryptering for å kode harddisker, lik den forrige versjonen. Mange føler overbevist om at dette er en forbedret versjon av virus siden de ble vellykket dekodet via en decryptor, heter Petya Sector Extractor som senere ble avviklet. I tilfelle du har blitt et offer for GoldenEye ransomware, bør du vite at det krypterer harddisken til å kreve summen av 1.36 BTC som løsepenge for å dekryptere den. Siden ransomware ble tidligere dekryptert, Vi oppfordrer deg til å lese vår informasjon om det og i stedet for å betale løsepenger prøve alternative metoder for å gjenopprette krypterte filer med GoldenEye.

Mer informasjon om GoldenEye Ransomware

Akkurat som det er andre ransomware varianter, GoldenEye bruker også kryptering på MBR(Master Boot Record) å gjengi de harde eller solid state drives ikke lenger er nyttig. Men for å infisere brukere først, malware bruker avanserte teknikker. En av dem er å kombinere flere utnytte kits, Javascript verktøy samt obfuscators som skjuler malware fra flere forskjellige sanntid skjold av antivirusprogrammer. Alle disse kan kombineres i en ondsinnet makroer eller skript som kan replikeres som følgende e-postvedlegg:

- .js eller WSF Javascript-filer.

- Ondsinnet Microsoft Office eller Adobe makroer (.docx, .pdf, .XTS, pptx, etc.)

Disse kan finnes i et arkiv, for eksempel .zip eller .rar-filer som kan sendes til brukeren via falske e-poster, for eksempel:

Kjære kunde,

Hilsen fra Amazon.com,

Vi skriver for å fortelle deg at følgende melding har blitt sendt med Royal Mail.

For mer informasjon om leveringsestimater og alle åpne ordrer, besøk gjerne: {ondsinnet web link} eller {skadelig vedlegg}

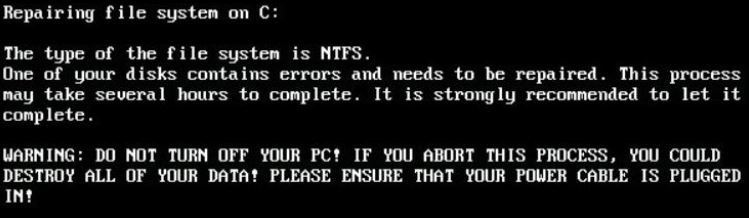

Når brukeren klikker på denne e-posten, GoldenEye ransomware begynner å infisere datamaskinen hans. Det kan umiddelbart sette registeroppføringer for å gjøre viruset kjøres på systemet oppstart. Etter dette, GoldenEye ransomware kan starte datamaskinen til offeret, viser følgende falske skjerm:

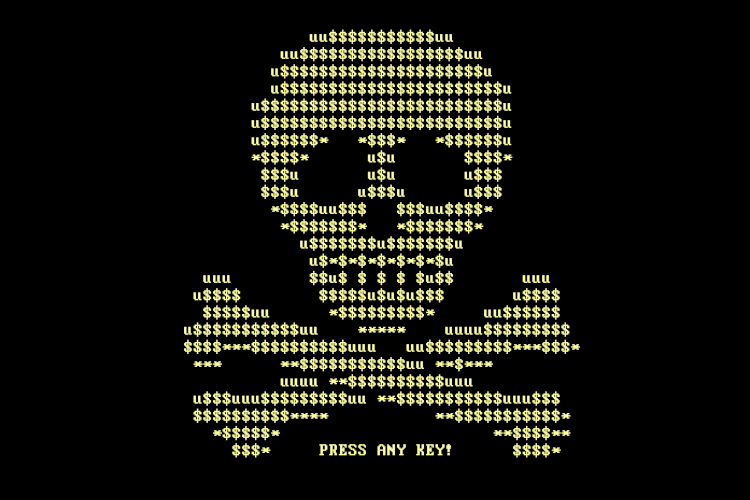

Hva viruset faktisk gjør under visning av denne skjermen er å begynne kryptere harddisken. Etter det er krypteringen er fullført, GoldenEye ransomware viser følgende skjermbilde:

Etter å ha trykket på en tast, brukeren blir presentert for en låst skjerm som har instruksjoner om hvordan du betale en heftig løsepenger avgift via en nettside:

Nettsiden, typisk for de fleste ransomware virus er også Tor-basert og har detaljert skritt på å betale løsepenger og selv CAPTCHA identifikator:

GoldenEye Ransowmare - Konklusjon, Fjerning og dekryptering Scenario

For å håndtere GoldenEye ransomware, en veldig spesifikk tilnærming bør vurderes. Eksperter anbefaler sterkt å utføre followingactions:

1. Fjern stasjonen fra den infiserte laptop.

2. Sikre en annen datamaskin med en avansert anti-malware program.

3. Sett infisert stasjonen i den andre enheten.

4.Last ned Petya Sector Extractor å finne en krypteringsnøkkel som tilsvarer den aktuelle infeksjon.