Crysis ransomware virus is een nieuwe cyber dreiging die is ontstaan in maart van dit jaar, en hoewel het stil is geweest voor een tijdje, het is weer losgebarsten. Het meest opvallende kenmerk van Crysis is dat het voegt .crySIS uitbreiding van de bestanden die het versleutelt. Geen decryptie sleutel is nog gemaakt voor dit virus, dus als uw pc is aangevallen door haar, de kans groot dat u uw bestanden voorgoed verloren. Het betalen van het losgeld, echter, is geen optie omdat het virus in uw systeem zal blijven en kan opnieuw toeslaan. Ook, je mag nooit ontvangt een decryptiesleutel, zelfs nadat u betaalt de cybercriminelen. Beste wat je dan kunt doen is om Crysis zo spoedig mogelijk en pas na dat je kan proberen om een aantal van uw bestanden te herstellen met een file recovery tool verwijderen.

Hoe werkt Crysis Ransomware Voer uw pc

Crysis sluipt in uw PC net als de meeste ransomware virussen doen - via corrupte e-mailbijlagen en embedded links. Zodra de bijlage of URL wordt geopend, de infectie begint. file sharing netwerken, echter, worden ook gebruikt om deze dreiging te leveren.

Wees extra voorzichtig bij het openen van e-mails met een onbekende of verdachte afzender. Onthoud, dat ransomware ontwikkelaars zijn erg creatief als het gaat om het creëren van de e-drager van hun virussen. Ze kunnen e-mail afzender namen van instellingen te gebruiken, organisaties, bedrijven, mensen, websites, etc. die u waarschijnlijk te gebruiken of bekend zijn met, en op deze manier kunt u gemakkelijk worden misleid om de beschadigde e-mail te openen.

Hoe werkt Crysis Ransomware Work?

Crysis maakt gebruik van het RSA-encryptie-algoritme en de AES-128 encryptie om gerichte bestanden te versleutelen. Als het eenmaal is geactiveerd op de computer van het slachtoffer, scant het naar de volgende bestanden voor codering detecteren:

.Episode, .odm, .Antwoorden, .ODS, .odt, .docm, .docx, .dokter, .spec, .mp4, sql, .7van, .m4a, .rar, .wma, .gdb, .belasting, .pkpass, .BC6, .BC7, .avi, .wmv, .csv, .d3dbsp, .ritssluiting, .zij, .som, .iBank, .t13, .t12, .QDF, .PKP, .QIC, .bkf, .SIDN, .zijn, .mddata, .ITL, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .geval, .svg, .kaart, .wmo, .itm, .sb, .fos, .mov, .VDF, .ztmp, .zus, .sid, .NCF, .menu, .lay-out, .dmp, .bobbel, .esm, .vcf, .VTF, .dazip, .FPK, .MLX, .kf, .IWD, .vpk, .tor, .psk, .rand, .w3x, .FSH, .ntl, .arch00, .lvl, .SNX, .cf., .ff, .vpp_pc, .LRF, .m2, .mcmeta, .vfs0, .mpqge, .KDB, .db0, .dba, .rofl, .hkx, .bar, .UPK, .de, .IWI, .litemod, .Bedrijfsmiddel, .smederij, .ltx, .bsa, .apk, .RE4, .SAV, .lbf, .slm, .bik, .EPK, .rgss3a, .dan, .groot, portemonnee, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .tekst, .p7c, .P7B, .p12, .pfx, .pem, .crt, .hemel, .de, .X3F, .SRW, .pef, .ptx, .r3d, .RW2, .RWL, .rauw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .CR2, .CRW, .baai, .SR2, .SRF, .ARW, .3fr, .DNG, .jpe, .jpg, .cdr, .indd, .naar, .eps, .pdf, .pdd, .psd, .dbf, .MDF, .wb2, .rtf, .WPD, .DXG, .xf, .dwg, .pst, .accdb, .CIS, .PPTM, .pptx, .ppt, .XLK, .XLSB, .xlsm, .xlsx, .xls, .wps.

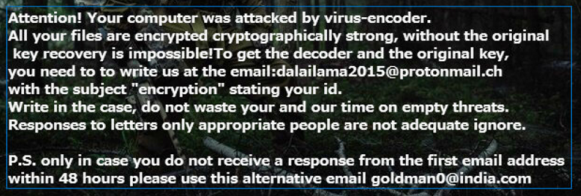

Zodra de bestanden zijn gecodeerd, Crysis ransomware druppels 2 tekstbestanden met instructies over hoe om het losgeld te betalen in ruil voor een decryptie sleutel in de mappen waar het de bestanden versleuteld. Het rantsoen bericht ziet er als volgt uit:

…en het leest als volgt uit:

Aandacht! Uw computer werd aangevallen door een virus-encoder.

Al uw bestanden worden versleuteld cryptografisch sterk, zonder de originele sleutel te herstellen is onmogelijk! Om de decoder en de originele sleutel te krijgen, je moet om ons te schrijven op het e:[email protected] met als onderwerp “encryption” onder vermelding van uw id.

Schrijf in het geval, niet uw en onze tijd op loze dreigementen verspillen.

Reacties op brieven enige juiste mensen zijn niet voldoende negeren.

P.S. alleen in het geval u niet over een reactie van de eerste e-mail adres binnen ontvangen 48 uur kunt u gebruik maken van dit alternatief e-mail [email protected].

Dit bericht vervangt tevens het bureaublad van het slachtoffer, dus het zal niet worden overgeslagen of gemist.

Bovendien, let op de 2 e-mailadressen in het losgeld bovenstaande bericht - een behoort tot een domein in de Tsjechische Republiek, en de andere - aan een domein in India.

Tot nu toe, echter, de oorsprong van Crysis ransomware is onbekend.

Hoe te verwijderen Crysis Ransomware uit uw pc

Zoals eerder gezegd, het betalen van het losgeld vergoeding aan de cyber criminelen wordt afgeraden omdat deze manier hoef je alleen de virus-ontwikkelaars aan te moedigen om te blijven verspreiden van dergelijke infecties. De beste manier om te blijven beschermd tegen elke vorm van online dreiging is om te voorkomen dat het invoeren van uw PC. En je dat doen via een sterke anti-malware bescherming die een combinatie van een anti-virus en een tweede generatie anti-malware hulpmiddel zou kunnen zijn. Ook, zorg ervoor dat u altijd een back-up van uw bestanden en laat ze op een externe harde schijf. Op deze manier, zelfs als je aangevallen door een ransomware infectie, kunt u gemakkelijk omgaan met het.

In het geval dat je niet een van de bovenstaande gedaan, en uw bestanden zijn al containg de .crysis uitbreiding in hun naam en zijn niet toegankelijk, je nodig hebt om de Crysis ransomware onmiddellijk verwijdert u eerst. En, kun je dat doen door een sterke anti-malware tool die uw systeem scant, detecteren de kwaadaardige componenten en veilig en efficiënt te verwijderen.