de Duqu 2.0 ook wel bekend als Win32.Duqu.B is geclassificeerd als een verzameling van verschillende malware ontdekt door security onderzoekers van de Technische Universiteit Boedapest. Het is een krachtige set van malware gereedschappen, maar vooral een Trojan RAT die niet repliceren en werkt door middel van exploits. De 2.0 versie bevat geen eigenlijke code in het process control system en het heeft het verzamelen van inlichtingen modules gericht op communicatie-apparaten die kunnen behoren tot verschillende telecommunicatie en aan bedrijven.

Wat is Duqu 2?

Volgens verslag van Symantec op Duqu, het is vooral een Trojaans paard, die kunnen controle aanvaarden op een systeem en gegevens te verzamelen zonder opgemerkt voor langere tijd, maar ook ook andere uitgebreide functies. De malware is voornamelijk gericht op bepaalde organisaties met als doel het verzamelen van gerichte informatie. Echter, het rapport staat ook dat het mogelijk is dat andere organisaties om slachtoffers van de software worden. Wanneer Symantec deskundigen onderzocht de broncode, Zij concludeerden dat de makers van Duqu toegang tot een eerdere malware had kunnen hebben, genaamd Stuxnet (W32.Stuxnet)`S broncode en eventueel aangepast voor specifieke doelstellingen.

Hoe werkt Duqu 2.0 Bedienen?

Rennen, spyware moet het systeem eerst infecteren. Dit virus wordt verondersteld om een versleutelde installer uitvoerbaar dat in sommige gevallen is gedacht te worden ingezet op het systeem in eerste instantie. Daarna wordt de eigenlijke aanval kan beginnen als een DLL, met ingesloten bestanden, configuratiebestand en een driver-bestand zijn geïnstalleerd en door het uitvoerbare bestand dat de injector rol speelt geregistreerd. De DLL-bestand wordt geïnjecteerd in de Windows proces services.exe (voor Windows-pc's) en daarna de DLL begint dezelfde injecteren procedure om andere processen die de program`s activiteiten en bypass beveiligingssoftware kan maskeren, Symantec deskundigen beweren.

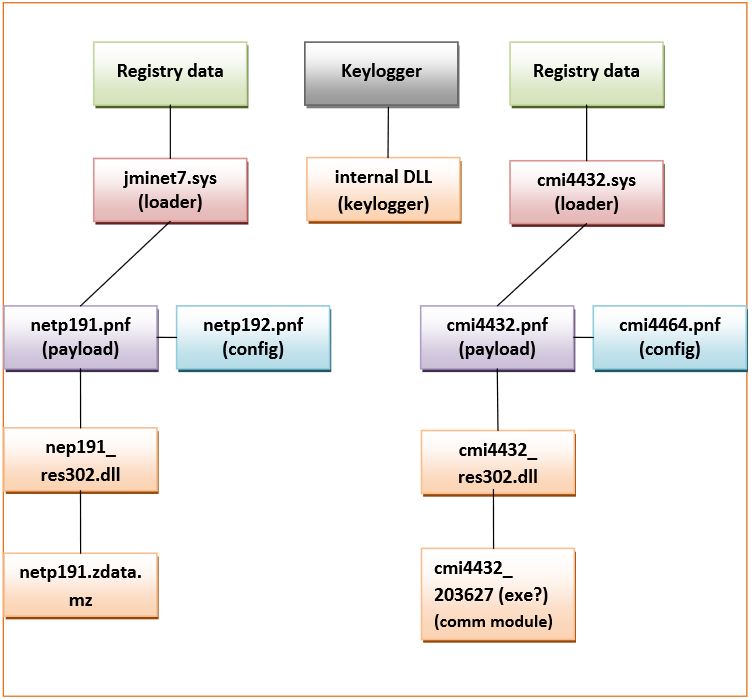

Onder, zien we een grafiek uit het rapport, gepubliceerd samen met de Symantec één van de deskundigen die voor het eerst ontdekt Duqu waarin de bestanden die voor het eerst werden gevonden schetst:

Figuur 1: Componenten en modules ontdekt (http://www.crysys.hu/publications/files/bencsathPBF11duqu.pdf pagina 6)

In deze situatie merkte experts verschillende objecten. De details over de keylogger in de software is dat het is een standalone applicatie die de interne DLL welke datum verzamelt en wordt gecontroleerd door het .exe-bestand gebruikt.

De jminet7.sys en cmi4432.sys laders zijn zeer vergelijkbaar met elkaar, omdat ze zowel hun versies van SYS-stuurprogramma's te laden op het moment dat Windows opstart. Andere activiteiten zijn de oprichting van de versleutelde bestanden netp192.pnf en cmi4464.pnf dat gegevens op te slaan. Het is mogelijk dat ze een aantal ondersteunende rol of scripts om bestanden te installeren, zoals een keylogger, etc.

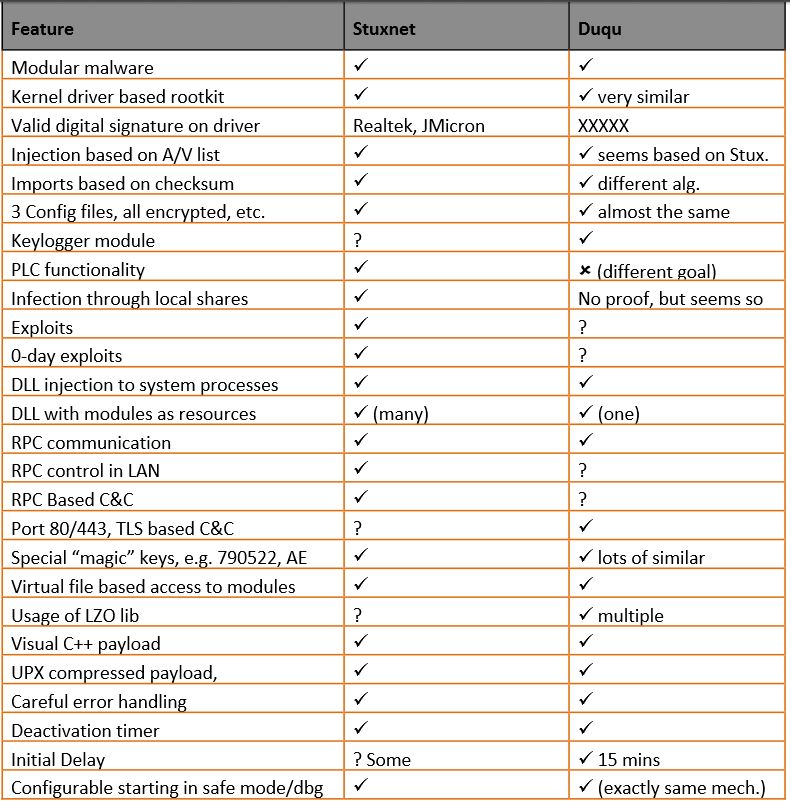

Het was ook interessant wanneer Duqu werd vergeleken met zijn voorganger Stuxnet, zoals hieronder weergegeven.

Figuur 2:Vergelijking tussen Duqu en Stuxnet (http://www.crysys.hu/publications/files/bencsathPBF11duqu.pdf pagina 8)

Zoals zichtbaar er veel overeenkomsten blootgelegd zijn geweest, maar met de 2.0 versie, zijn er een aantal wijzigingen in de code, vergeleken met de 1.0.

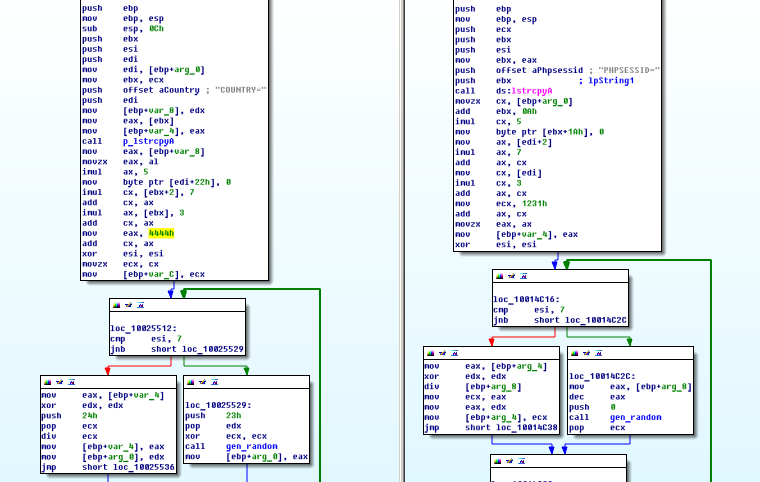

Figuur 3. Duqu vs Duqu 2.0 netwerkcode (http://www.symantec.com/connect/blogs/duqu-20-reemergence-aggressive-cyberespionage-threat)

Experts geloven dat Duqu is ontwikkeld door de meeste waarschijnlijk een groep mensen met als doel in contact te blijven onopgemerkt voor een langere levensduur. Wanneer een programma zoals Duqu 2 is ontworpen om gegevens te verkrijgen van een systeem, goede ethiek zijn om de gekregen informatie gemakkelijk toegankelijk te maken. 1.0 en 2.0 hebben dezelfde delen van diezelfde informatie opslagcode.

Duqu 2.0 Gevolg

Toen voor het eerst ontdekt in 2011 in twee varianten, de malware geïnfecteerde zes organisaties in acht verschillende landen, Gelegen op 3 continenten, en de meeste aanvallen werden gevestigd in Europa. Het is zo heet voorganger Stuxnet werd wereldwijd geanalyseerd door security experts en algemeen commentaar over de media. Beveiliging onderzoekers van Kaspersky beweerden dat ze waren nog niet in staat om te vertellen over de volledige omvang van het effect van het virus, aangezien er Aren `t enige significante systemen die werden getroffen door deze.