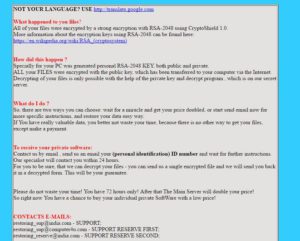

Een virus met behulp van de .cryptoshield bestandsextensie en imiteren CryptoWall is verschenen in de openbaarheid, infecteren meerdere computersystemen en het versleutelen van hun bestanden met RSA-2048 encryptiealgoritme. Dit type ransomware bedreiging daalt ook een notitie # Bestanden herstellen # .html waar het grondig verzoekt de vicitms om een flinke losgeld te betalen, door contact brengen van een e-mail adres. Als u besmet door CryptoShield ransomware, aanbevelingen zijn om onmiddellijk te verwijderen. Houd het lezen van dit artikel om te leren hoe .CryptoShield bestand virus te verwijderen en probeer om uw bestanden versleuteld door het terug.

Een virus met behulp van de .cryptoshield bestandsextensie en imiteren CryptoWall is verschenen in de openbaarheid, infecteren meerdere computersystemen en het versleutelen van hun bestanden met RSA-2048 encryptiealgoritme. Dit type ransomware bedreiging daalt ook een notitie # Bestanden herstellen # .html waar het grondig verzoekt de vicitms om een flinke losgeld te betalen, door contact brengen van een e-mail adres. Als u besmet door CryptoShield ransomware, aanbevelingen zijn om onmiddellijk te verwijderen. Houd het lezen van dit artikel om te leren hoe .CryptoShield bestand virus te verwijderen en probeer om uw bestanden versleuteld door het terug.

Wat doet CryptoShield Ransomware Do

CryptoShield Ransomware is een bestand virus dat meerdere wijzigingen op de computers het infecteert de bestanden op die computers niet meer in staat uitvoert en maakt om te worden geopend. Zodra het infecteert een computer, CryptoShield kan kwaadaardige bestanden te laten vallen op de volgende locaties:

%AppData% Roaming

De bestanden kunnen worden genoemd SmartScreen.exe en een willekeurige naam tmp type bestand.

De CryptoShield ransomware kan ook perfrom andere modificaties op de geïnfecteerde machine, zoals het bemoeien met de volgende Windows-register Sub-key:

Wat het virus doet is dat het een waarde aan de “SmartScreen.exe” bestand uit te voeren elke keer als Windows is gestart kan creëren.

Maar CryptoShield ransomware is nog niet het einde van de terreur. Het virus maakt ook gebruik opdrachtprompt als beheerder en voert de volgende opdrachten

net stop VSS

bcedit / set {waarde} Recoveryenabled No

bcedit / set {waarde} Bootstatuspolicy ignoreallfailures

De CryptoShield ransomware doet dit met succes eventuele back-ups te verwijderen en zorg ervoor dat de gebruiker kan de encryptie niet stoppen.

Wanneer het begint om bestanden te versleutelen, de CryptoShield Ransomware mag ook verschillende andere activiteiten, waaronder zijn een foutmelding veroorzaken, voorafgaand aan het coderen van bestanden. De encryptie proces laat de volgende bestandstypen niet kunnen worden geopend, een onderzoek blog(https://id-ransomware.blogspot.bg/) rapporten:

Het virus verbindt ook naar de host 45.76.81.110 en communiceert via de volgende e-mails:

Hoe werkt CryptoShield Ransomware Infect

Voor de infectie van de slachtoffers van deze ransomware virus, meerdere methoden kunnen worden gebruikt om kwaadaardige bestanden te verspreiden. Deze bestanden zijn in de meeste gevallen vermomd als legitiem document bijlagen of andere typen bestanden die per e-mail worden verzonden. Bij de e-mail zijn overtuigende verklaringen aan die bijlagen te openen, als een misleidende boodschap, zeggen dat de gebruiker heeft betaald voor iets zonder zijn / haar toestemming. Deze misleidende trucs werken meestal op onervaren gebruikers.

Verwijderen CryptoShield Ransomware

Voor het verwijderen van deze ransomware virus, aanbevelingen zijn aan de instructies die we hieronder hebben verstrekt gebruiken. Voor de snelste en meest efficiënte verwijdering echter, kunt u wilt downloaden en scan je computer met een geavanceerde anti-malware programma. Het zal ervoor zorgen om je te beschermen in de toekomst ook.

Opstarten in de veilige modus

Voor ramen:

1) Houden Windows-toets en de R

2) Een run venster wordt getoond, daarin Type “msconfig” en druk op invoeren

3) Nadat het venster verschijnt ga dan naar het tabblad Opstarten en selecteer Veilig opstarten

Knip CryptoShield 1.0 in Taakbeheer

1) druk op CTRL + ESC + SHIFT tegelijkertijd.

2) Zoek de “Processen” tab.

3) Zoek de kwaadaardige proces van CryptoShield 1.0, en eindig taak door met de rechtermuisknop op te klikken en te klikken op “Eindproces”

Elimineer CryptoShield 1.0 Malicious Registries

Voor de meeste Windows-varianten:

1) Houden Windows-knop en R.

2) In de “Rennen” doostype “regedit” en druk op “invoeren”.

3) Houden CTRL + F sleutels en het type CryptoShield 1.0 of de bestandsnaam van de kwaadaardige uitvoerbare van het virus dat zich meestal in% AppData%, %Temp%, %Local%, %Roaming% of% SystemDrive%.

4) Na zich kwaadaardige registerobjecten, waarvan sommige zijn meestal in de Run en RunOnce subkeys verwijder ze ermanently en start de computer opnieuw op te starten. Hier is hoe te vinden en te verwijderen sleutels voor verschillende versies.

Voor ramen 7: Open het menu Start en in de zoektocht type en typ regedit -> Maak het open. -> Houd CTRL + F knoppen -> Type CryptoShield 1.0 Virus in het zoekveld.

Winnen 8/10 gebruikers: Startknop -> Kies Uitvoeren -> typ regedit -> Druk op Enter -> Druk op CTRL + F knoppen. Type CryptoShield 1.0 in het zoekveld.

Automatische Verwijdering van CryptoShield 1.0

Recover bestanden versleuteld door de CryptoShield 1.0 ransomware.

Methode 1: Met behulp van Shadow Explorer. In het geval dat je de geschiedenis File ingeschakeld op uw Windows machine een ding dat je kunt doen is Shadow Explorer gebruiken om uw bestanden terug te krijgen. Helaas zijn sommige ransomware virussen kunnen die schaduw volume kopieën te verwijderen met een administratieve commando om te voorkomen dat u precies dat te doen.

Methode 2: Als je probeert om je bestanden te decoderen met behulp van derden decryptie gereedschap. Er zijn veel antivirus aanbieders die meerdere ransomware hebben ontcijferd virussen de afgelopen paar jaar en gepost decryptors voor hen. De kans is groot als je ransomware virus maakt gebruik van dezelfde encryptie code gebruikt door een decryptable virus, kunt u de bestanden terug te krijgen. Echter, dit is ook geen garantie, dus je zou willen proberen deze methode met kopieën van de originele gecodeerde bestanden, want als er een programma van derden knoeit met hun gecodeerde structuur, ze kan er door beschadigen. Hier zijn de verkopers op zoek naar:

- Kaspersky.

- Emsisoft.

- TrendMicro.

Methode 3: Met behulp van data recovery tools. Deze methode wordt voorgesteld door meerdere deskundigen in het veld. Het kan gebruikt worden om de sectoren van uw harde schijf scannen en dus klauteren de versleutelde bestanden opnieuw alsof ze zijn verwijderd. De meeste ransomware virussen meestal een bestand te verwijderen en een versleutelde kopie aan dergelijke programma's te voorkomen voor het herstellen van de bestanden te maken, maar niet alle zijn deze verfijnde. Dus je kan een kans op herstel van sommige van uw bestanden met deze methode hebben. Hier zijn verschillende data recovery programma's die je kunt proberen en herstellen van ten minste enkele van uw bestanden: