Notizie scoppiata, che l'ultima 2016 versione di Locky ransomware utilizzando l'estensione del file è stato .zzzzz spotter a diffondersi in diversi nuovi metodi che ha portato ad un recente aumento di infezioni da questo virus ransomware. Per quelli non informati, Locky è un virus ransomware che ha causato un impatto enorme sui computer di tutto il mondo, cifrare i propri file importanti e la visualizzazione di una richiesta di riscatto che chiede le vittime a pagare i soldi per ripristinare i file. Nel caso in cui sei diventato una vittima di questo cyber-estorsione vi consigliamo di leggere questo articolo e ottenere familiarità con il modo Locky infetta proteggersi in futuro, conservare i file e anche imparare a sbarazzarsi di questa brutta malware e metodi alternativi per ripristinare i file.

Notizie scoppiata, che l'ultima 2016 versione di Locky ransomware utilizzando l'estensione del file è stato .zzzzz spotter a diffondersi in diversi nuovi metodi che ha portato ad un recente aumento di infezioni da questo virus ransomware. Per quelli non informati, Locky è un virus ransomware che ha causato un impatto enorme sui computer di tutto il mondo, cifrare i propri file importanti e la visualizzazione di una richiesta di riscatto che chiede le vittime a pagare i soldi per ripristinare i file. Nel caso in cui sei diventato una vittima di questo cyber-estorsione vi consigliamo di leggere questo articolo e ottenere familiarità con il modo Locky infetta proteggersi in futuro, conservare i file e anche imparare a sbarazzarsi di questa brutta malware e metodi alternativi per ripristinare i file.

Quali sono i metodi non Locky Usa per infettare

Metodo #1: Facebook SVG Immagini Spam

Diversi metodi sono stati identificati dai ricercatori di malware, e anche un metodo di diffusione di questo malware particolare via Facebook pure. nonostante Facebook negando rivendicazioni i ricercatori di malware sentono convinti che le immagini Svg che sono stati uniti con il kit di exploit cadere Locky ransomware via Nemucod di malware.

Questo metodo è in realtà molto intelligente e unico, perché non solo fare i file che sono immagini reali e sembrano sicuri di essere aperto aumentare la possibilità di infezione, ma anche falsi profili di Facebook degli amici e altri utenti che potrebbero essere nel vostro cerchio possono essere utilizzate per l'invio di un messaggio, aumentando ulteriormente la fiducia.

Metodo #2: Via falsi Microsoft XLS Documenti

Malware-Traffico-analisi ha recentemente scoperto la nuova forma di allegati di spamming di posta elettronica - file di Microsoft Excel in un formato di file .xls. Questi file sono spesso attaccati nelle e-mail di spam di massa che sono considerate come le fatture e copie di tale. I ricercatori hanno scoperto i seguenti nomi di fattura relativa al malware:

- COPIA.{ID univoco}.XLS

- INVOICE.TAM_{ID univoco}.xls

I file sono stati segnalati per essere di circa 20 a 50 kilobyte e da essere accompagnati da di spam email come le seguenti:

“Si trasmette in allegato la tua fattura per beni / servizi recentemente consegnato. Se avete domande, allora non pleasedo esitate a contattarci. Karen Lightfoot - CreditController, Ansell Illuminazione, unità 6B, Stonecross Industrial Park, Yew Tree Way, WA3 3JD. Tel: +44 (0) 6477 609 803 Fax: +44 (0)6477 609 803”

Metodo #2: L'utilizzo di file nascosti

Locky è stato recentemente segnalato per utilizzare le estensioni dei file che sono collegati con .JS o .EXE o .COM o PIF o SCR o HTA vbs, .WSF , .JSE .jar tipi di file. Non solo questo, ma il ransomware è stata riportata anche da usare diversi tipi di obfuscators per nascondere i file e li assomigliano come fatture e altri tipi di dati. Gli spammer della grande rete di supporto del ransomware andare, per quanto lasciando i numeri di telefono falsi e nomi solo per ottenere gli utenti a fare clic sui file dannosi. Questo è in gran parte quello che altri virus ransomware fanno e rimane ancora di essere molto efficace, anche se ora viene classificato come un ben noto e tradizionale tattica infezione. In relazione al recente malspam da .vbs rilevazioni sono i seguenti scaricare host:

- sarawakcars.com/987t67g

- spunbaku.com/987t67g

- ryrszs.com/987t67g

- betagmino.net/987t67g

- renklerle.com/987t67g

- rotakin.org/987t67g

E non solo questo, ma Locky cambia anche le estensioni dei tipi di file, come ad esempio la ridenominazione di un file DLL dannoso .tdb, .342 o altro casuale 3 cifre di somiglianza.

Utilizzando gli archivi .zip per infettare con JavaScript

Locky continua a infettare gli utenti è via utilizzando un file JavaScript maligno. Rilevazioni dal 29 novembre 2016 mostrare il seguente messaggio di phishing per diffondere un file .zip, denominato “unpaid_{UniqueID o il nome vittima}.cerniera lampo". Le e-mail di phishing hanno il seguente contenuto:

"Saluti! Hai pagato per la fattura di ieri – la somma totale è stato di $3190.

Sfortunatamente, non aveva incluso la voce #48047-61258 di $658.

Si prega di trasferire il resto il più presto possibile “.

Locky .zzzzz Ransowmare - Rimozione, Protezione e file del restauro

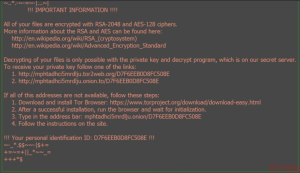

E 'ovvio che una volta Locky attacca il computer, i file diventano criptato e hanno le estensioni dei file aggiunti .zzzzz. Dal momento che il ransomware cambia la carta da parati con le istruzioni su una pagina web Tor-based, i ricercatori consigliano di evitare tali istruzioni e concentrandosi su azioni proattive contro questo malware.

Primo, è importante rimuovere Locky ransomware dal computer. Si può interferire con le voci di registro e altri dati manualmente, ma si ha anche la possibilità di adottare un approccio automatico che è quello che gli esperti consigliano. Questo approccio comporta la semplice download e la scansione del computer utilizzando un software anti-malware avanzato che proteggerà ulteriormente il computer da minacce future pure.

In aggiunta a questo, Locky ransomware crittografa inoltre i file, rendendoli non più apribile. Il modo più appropriato per affrontare questo problema, senza dover pagare alcun riscatto è quello di concentrarsi sulla seguendo il seguito- metodi alternativi indicati per il ripristino dei file.