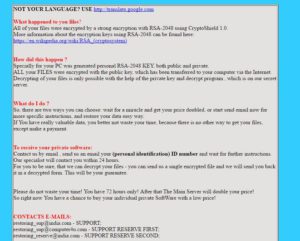

Un virus utilizzando l'estensione di file .cryptoshield e imitando CryptoWall è apparso allo scoperto, infettare più sistemi informatici e la crittografia i propri file con algoritmo di crittografia RSA-2048. Questo tipo di minaccia ransomware scende anche una nota # Ripristino dei file .html # dove le richieste a fondo i vicitms a pagare una tassa di riscatto pesante, contattando un indirizzo e-mail. Se siete stati infettati da CryptoShield ransomware, raccomandazioni sono di rimuoverlo immediatamente. Continua a leggere questo articolo per sapere come rimuovere il virus di file .CryptoShield e cercare di ottenere i file crittografati indietro.

Un virus utilizzando l'estensione di file .cryptoshield e imitando CryptoWall è apparso allo scoperto, infettare più sistemi informatici e la crittografia i propri file con algoritmo di crittografia RSA-2048. Questo tipo di minaccia ransomware scende anche una nota # Ripristino dei file .html # dove le richieste a fondo i vicitms a pagare una tassa di riscatto pesante, contattando un indirizzo e-mail. Se siete stati infettati da CryptoShield ransomware, raccomandazioni sono di rimuoverlo immediatamente. Continua a leggere questo articolo per sapere come rimuovere il virus di file .CryptoShield e cercare di ottenere i file crittografati indietro.

Che cosa fa CryptoShield ransomware Do

CryptoShield ransomware è un virus di file che esegue più modifiche sui computer che infetta e rende i file su tali computer non è più in grado di essere aperto. Non appena si infetta un computer, CryptoShield può rilasciare i file maligni nelle seguenti posizioni:

%AppData% Roaming

I file possono essere nominati SmartScreen.exe e un tipo tmp nome casuale di file di.

Il ransomware CryptoShield può anche perfrom altre modifiche sulla macchina infetta, come ad esempio interferire con il seguente Registro di Windows Sotto-chiave:

Quello che il virus non è che si possa creare un valore per eseguire il file “SmartScreen.exe” ogni volta che l'avvio di Windows.

Ma CryptoShield ransomware non finisce il terrore lì. Il virus esegue anche prompt dei comandi come amministratore ed esegue i seguenti comandi

vv net stop

bcedit / set {valore} Recoveryenabled No

bcedit / set {valore} ignoreallfailures Bootstatuspolicy

Il ransomware CryptoShield significa questo per eliminare con successo eventuali backup e assicurarsi che l'utente non può fermare la crittografia.

Quando si comincia a crittografare i file, il CryptoShield ransomware può anche svolgere molteplici altre attività, tra i quali sono da causare un messaggio di errore, prima di crittografia dei file. Il processo di crittografia lascia il seguente file tipi che non possono accedere, un blog di ricerca(https://id-ransomware.blogspot.bg/) rapporti:

Il virus si collega anche con l'host 45.76.81.110 e comunica attraverso i seguenti due mail:

Come funziona CryptoShield ransomware Infect

Per l'infezione di vittime da questo virus ransomware, molteplici metodi possono essere utilizzati per diffondere file dannosi. Questi file sono nella maggior parte dei casi travestiti da documenti allegati legittimi o altri tipi di file che vengono inviati via e-mail. Ad accompagnare l'e-mail sono dichiarazioni convincenti per aprire quegli attaccamenti, come un messaggio ingannevole, dicendo che l'utente ha pagato per qualcosa senza la sua / suo consenso. Questi trucchi ingannevoli di solito lavorano sugli utenti inesperti.

Rimuovere CryptoShield ransomware

Per la rimozione di questo virus ransomware, raccomandazioni sono di usare le istruzioni che abbiamo fornito qui di seguito. Per la rimozione più veloce ed efficiente per quanto, si consiglia di scaricare ed eseguire la scansione del computer con un programma anti-malware avanzato. Si farà in modo di proteggere l'utente in futuro pure.

L'avvio in modalità provvisoria

per Windows:

1) tenere Tasto Windows e R

2) Apparirà una finestra Esegui, in caratteri it “msconfig” e ha colpito accedere

3) Dopo la finestra sembra andare alla scheda di avvio e selezionare avvio in modalità provvisoria

Tagliare CryptoShield 1.0 in Task Manager

1) stampa CTRL + ESC + SHIFT allo stesso tempo.

2) individuare il “Processi” linguetta.

3) Individuare il processo dannoso di CryptoShield 1.0, e alla fine del compito facendo clic destro su di esso e cliccando su “Fine del processo”

Eliminare Registri dannosi CryptoShield 1.0 di

Per la maggior parte delle varianti di Windows:

1) tenere Tasto Windows e R.

2) Nel “Correre” a forma di scatola “regedit” e ha colpito “accedere”.

3) tenere CTRL + F chiavi e tipo CryptoShield 1.0 o il nome del file eseguibile maligno del virus, che si trova in genere% AppData%, %Temp%, %Locale%, %Roaming% o% SystemDrive%.

4) Dopo aver collocato oggetti del registro dannosi, alcuni dei quali sono di solito in Run e RunOnce sottochiavi li eliminare ermanently e riavviare il computer. Ecco come trovare ed eliminare le chiavi per diverse versioni.

per Windows 7: Aprire il menu Start e nel tipo di ricerca e digitare regedit -> Aprilo. -> CTRL attesa + Tasti F -> Tipo CryptoShield 1.0 Virus nel campo di ricerca.

Vincere 8/10 utenti: Pulsante Start -> Scegli Esegui -> digitare regedit -> Hit Enter -> Premere CTRL + tasti F. Tipo CryptoShield 1.0 nel campo di ricerca.

Rimozione automatica di CryptoShield 1.0

Recuperare i file crittografati dalla CryptoShield 1.0 ransomware.

Metodo 1: Utilizzando Ombra Explorer. Nel caso in cui è stata attivata la Cronologia del file sul tuo Windows macchina una cosa che potete fare è usare Ombra Explorer per ottenere il vostro file indietro. Purtroppo alcuni virus ransomware possono eliminare tali copie shadow del volume con un comando amministrativo per evitare di fare proprio questo.

Metodo 2: Se si tenta di decifrare i file utilizzando strumenti di decrittografia di terze parti. Ci sono molti fornitori di antivirus che hanno decifrati ransomware virus multipli degli ultimi due anni e pubblicato decryptors per loro. È probabile che se il vostro virus ransomware utilizza lo stesso codice di crittografia utilizzato da un virus decifrabile, è possibile ottenere i file indietro. Tuttavia, anche questo non è una garanzia, così si potrebbe desiderare di provare questo metodo con le copie dei file crittografati originali, perché se un programma di terze parti manomette la loro struttura crittografato, essi possono essere danneggiati permanentemente. Qui ci sono i venditori da cercare:

- Kaspersky.

- Emsisoft.

- TrendMicro.

Metodo 3: Utilizzando strumenti di recupero dati. Questo metodo è suggerito da più esperti del settore. Può essere utilizzato per eseguire la scansione settori dell'unità disco e quindi rimescolare i file crittografati di nuovo come se fossero cancellati. La maggior parte dei virus ransomware di solito a cancellare un file e creare una copia criptata per evitare che tali programmi per il ripristino dei file, ma non tutti sono questo sofisticato. Così si può avere la possibilità di ripristinare alcuni dei file con questo metodo. Qui ci sono diversi programmi di recupero dati che si può provare e ripristinare almeno alcuni dei tuoi file: