האנשים והעסקים שניהם נמצאים ממוקדים באופן רציף על ידי פושעי סייבר ההמצאות האכזריות שלהם. כאשר החלנו דיווחי אבטחה רבים 2014 ובמחצית הראשונה של 2015 מצביעים - מספרי התקפה מגבירים במהירות ברחבי עולם, לכת חדש, פסגות יאומן. שאלות רבות לגבי פרטיות ואבטחה עדיין נותרו ללא מענה, או במקרים טובים יותר - חלקית ענה.

תלוי אם אתה בעל עסק, משתמש בודד, או עובד של העולם התאגידיים, הטקטיקות פרוסות על ידי נוכלי Cyber יכולות להשתנות. אני קורבן של מתקפה ממוקדת, או תרומה גדולה? האם מטרת התקיפה הברורה, או עדיין זה להתגלות? איזה סוג של מידע נגנב ממני? הם האנשים ברשימת אנשי הקשר שלי גם סיכנו?

כמו שאנו יכולים לראות, השאלות המתעוררות מתוך כוונות זדוניות יכולות להתרבות במהירות, כמו גם את הדרכים ששימשו פורעי חוק וירטואלי על בסיס פרו-רטה. בְּקִצוּר נִמרָץ, כדי לשפר את איכות האבטחה, יש אחד לקבל מידע על תוכנות זדוניות מסלולים רבים לעקוב אחרי בחזרה למחשב שלו. וככל אחד לא יודע, קשה יותר הם יהפכו לקורבנות של איומים מקוונים.

בהיבט של 2015, זיהינו עשרה סוגים של התקפות. ערכנו חתיכות זדוניות פעילות לאחרונה, ו שמנינו אותם לפי חומרתן. החל מאלה ביותר הזדוניים.

→NB! לפני שנמשיך, חשוב לציין כי האיומים שאנחנו עומדים לרשום שזורים זה בזה, עד לנקודה שבה הוא עשוי לקבל מסובך למדי לסווג כל פיסת זדוניות כמו סוג מסוים אחד.

כופרה

הכופר ראשון נכנס למרחב המקוון 1989 כאשר האיידס טרויאני a.k.a. PC Cyborg תכנן יוסף פופ הוצג. איידס טרויאני הוא האיום הראשון הצפנת קבצים להצפין את הקבצים של המשתמש בכונן הקשיח ודורשים כסף כדי לפתוח אותם. מאז, כופר התפתח עד כדי כך חתיכת כופר יחידה - Cryptowall, עלה בכלכלה העולמית $18 מיליון בתוך פחות משנה. אם לנסח זאת במילים אחרות, יוצרי Cryptowall הפכו מיליוני דולרים תוך סחיטת כספים מאנשים פרטיים ועסקים.

איומים כופרים בולטים אחרים שלמשתמשים "גזלה" בהצלחה בשנה האחרונה הם:

כדי להישאר מוגנים מפני כופר, אם משתמשים:

- אפשר טלאים אוטומטיים במערכת התפעולית ואת דפדפני האינטרנט.

- הגבל הורדת תוכנת מספקים בטוחים.

- חלונות קופצים בלוק.

- אין לפתוח הודעות דוא"ל שנשלחו על ידי משולחים לא מוכרים.

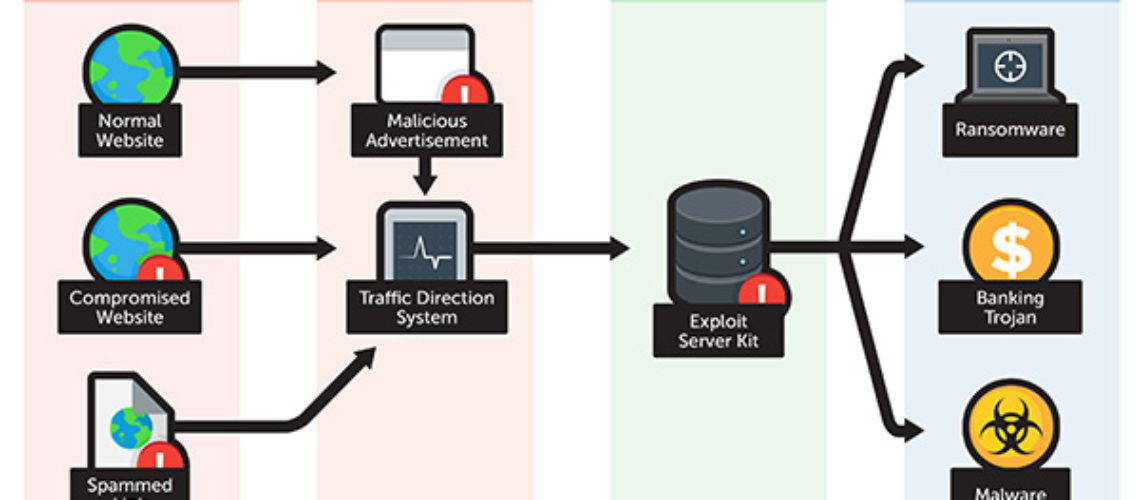

Exploit ערכות

מאז 2012, כאשר EK Blackhole לשמצה התגלה בטבע, לנצל ערכות גם יצרו כמות מתחשבת של זיהומים נחשבים איום סייבר רציני. למרות שונה לנצל ערכות עשויות מפעילות טקטיקות זיהום שונות, הסיפור בדרך כלל וחולפת מאליה כדלקמן:

- 1. המשתמש מבקר באתר נפגע כי הותקף על ידי פושעי סייבר.

- 2. המשתמש חווה סדרה של הפניות והוא מסתיים בשרת המארח את EK.

- 3. EK אוספת מידע על המערכת של הקורבן וקובע כיצד להמשיך עם מטען.

- 4. אם ההליך מצליח, מטען - תוכנות זדוניות, בנקאות טרויאני או כופר - הוא יורד אל המחשב של המשתמש.

דוגמאות בולטות ערכות לנצל אשר אותרו לאחרונה הן:

- גרעיני לנצל ערכה

- RIG Exploit Kit (לאחרונה נהגו לספק CryptoWall)

- Hanjuan לנצל ערכה (הידוע גם בשם Timba טרויאני ו Fobber)

- דייג לנצל ערכה

מאז ערכות לנצל חדשות הם נצפו לנצל פגיעויות רצויות ב- Internet Explorer, פלאש Adobe, ו Reader Adobe, משתמשים צריכים לעדכן אותם באופן קבוע ולאפשר תיקונים אוטומטיים במידת האפשר.

טרויאניים בנקאות

שני גנבים פיננסיים גדולים בוטלו אחורה 2014 - GameOver זאוס עדיין פעיל 2017 ו שיילוק. למרות זאת, במקום להזדעזע מיגור שלהם, פושעי סייבר במהירות התקדם והציג Dyreza ו Dridex לעולם הפיננסי.

Dridex טרויאני, הידוע גם בשם Feodo, Bugat או Geodo, רף תקף ארגוני בנקאות. בנקודה אחת, בזדון טרויאני היה ניצול פקודות מאקרו של חבילת Microsoft Office. למרות מאקרו בדרך כלל אינם מופעלים כברירת מחדל על ידי חברות, פושעי סייבר עדיין מנסים לפתות מעסיק לתוך מה שמאפשר להם.

עוד טרויאני בנקאות קסמים המכונה Vawtrak, Neverquest או Snifula, גם זוהה. לאחר Vawtrak מופעל, זה יקבל גישה לחשבונות הבנק של הקורבן גונב אישורי הכניסה שלו. Vawtrak הופץ באמצעות:

- סע-ידי הורדות להורג לאחר פתיחה מצורפת לדוא"ל זבל.

- הורדת Malware.

- Exploit ערכה.

→כפי שכבר גלוי, התקפות זדוניות נעשות מתוחכמות יותר עם זמן, יישום תכונות עיקריות של תוכנות זדוניות רבות-פנים.

אוסף של תוכנות זדוניות, וורמס

דוקו 2.0 זוהה היצירה של תוכנות זדוניות המתוחכמת ביותר שנראתה אי פעם. תיקון - אוסף של תוכנות זדוניות. דוקו 2.0 הוא המשך תרכובת של תולעת דוקו הקולט את התכונות של סוס טרויאני ו תולעת מחשב. בעיקרון, דוקו הוא כלי ריגול סייבר מתוחכם שאפילו הצליח לסכן את ביטחונה של קספרסקי.

החוקרים של קספרסקי חשפו כי המטרות של דוקו 2.0 מקושרים בעיקר המו"מ על עסקת הגרעין של איראן. חברות אבטחה זה כמה הותקפו גם, כמו גם מערבי, ארגוני אסיה והמזה"ת. זה בטוח להניח כי העיצוב של דוקו 2.0 (וחתיכות תוכנות זדוניות דומות) לא בדיחה מקימיה.

קופה (נקודת המכירה) Malware

Malware מיקוד מערכות לעיבוד תשלומים אינו חדש לנו. למרות זאת, יש עלייה גרסאות תוכנות זדוניות POS. חתיכה ישנה של POS Malware הראשון שפורסמה בחודש אוקטובר 2013 - NewPoSThings - יש שוב אותר. ההתקפות האחרונות שלה, באפריל 2015, הצביעו שהתוכנה הזדונית נוהלה על מכונות 64-bit עם מספרי גרסאות גבוהה.

קופה נוספת חתיכת זדוניות שזוהו 2015 הוא Punkey, סט לפרוס מבצע די נקודת המכירה אגרסיבית כדי לחלץ נתונים אישיים. קורבנות רגילים של תוכנות זדוניות קופה הם עסקים - מסעדות, בתי קזינו, הנופש, בתי מלון. כל מקום שדורש או מציע תשלום בכרטיס אשראי יכול להיות יעד.

תקיפות מסוג הנדסה חברתית

בביטחון, הנדסה חברתית היא כל מניפולציה פסיכולוגית, וכתוצאה מכך לגרום לאנשים לבצע פעולות מסוימות או לתת מידע רגיש. מה מבדיל הנדסה חברתית של קון רגיל הוא העובדה שבדרך כלל הוא זבל קטן של תכנית יותר משוכללת. בשנת 2015, כבר ראינו כמה התקפות שהעסיקו צורה כלשהי של הנדסה חברתית. למרבה הפלא, cybercrooks קרובות פונה מדיה חברתית לנצל הנדסה חברתית. דוגמא:, שנערך לאחרונה הונאת פייסבוק משתמשי בטיח 300 iPhones תמורת לחיצה על הכפתור כמו.

התקפות הנדסה חברתיות בצעו ברשת ניתן לחלק לארבע קטגוריות:

- דיוג - שמטרתן השגת מידע אישי.

- Pretexting – התמקד ממציא תירוץ טוב, תרחיש חכם, אשר מאוחר ישמש בניסיון לאסוף פרטים אישיים של משתמשים שנפרצו.

- מתגרה - בדומה פישינג, עם ההבדל שפריט פרס מוצע הקורבן.

- בשביל מה, בשביל מי - הקשורים דיוג ולהציק. כי שירות offeredd במקום פריט.

שירותי תמיכת טק מזויפים

זה נראה כמו תמיכה טכנית מזויפת אתרים וקווים מעולם לישון. יותר ויותר שירותים במרמה מדווחים על בסיס יומי. למעשה, מספרת קו תמיכה של ממש אחד מזויף הוא לא משימה קשה. למרות זאת, נוכלים נוטים לנצל רשלנות של משתמשים בממוצע. ועוד, הונאות תמיכה זיוף בדרך כלל מגיע יחד עם תוכנה הנתמכת על ידי מודעות, שמטרתה הדפדפנים בשימוש נרחב.

לאחר ההונאה הופעל, המשתמש יהיה להתחיל לראות חלונות קופצים בטענה כי המחשב שלו כבר מושפע איומים מרובים. כזה קופץ תמיד לספק מספר טלפון שצריך להיקרא. דוגמא מספר כזה היא 1-855-791-2391. כדי להישאר בטוח, משתמשים מאוד מומלץ לא לקרוא את המספר המוצג אלא להמשיך לכיוון סריקת המערכות שלהם. אם שיחה כזו היא יזמה, גישה מרחוק למערכת ניתן לקבל, ואת אישורים שונים (בנקאות כוללת) ניתן לקצור.

תוכנת Rogue אנטי וירוס

תוכנת Rogue AV היא תוכנה כלשהי מקודמת בתור אחד נגד תוכנות זדוניות שימושי. במקום לעשות מה שהוא מפרסם לעשות - להגן על המערכת מפני תוכנות זדוניות, תכנית AV הנוכלים תעשה בדיוק את ההפך. זה יהיה להאט את המחשב, להתפשר על האבטחה המקוונת של המשתמש, ולהפוך את המערכת יותר פגיע להתקפות של תוכנות זדוניות.

דוגמא אחת של נוכלים פופולריים היא פרו Antivirus 2017. זה מאותה משפחה כמו PRO Antivirus 2015 ו Pro Defender 2015.

לאחר התקנה, תחילת כלי אנטי וירוס נוכלים יחל ביצוע סריקת מערכת מזויפת. בעת סריקת המערכת, סוגיות רבות תימצאנה. גברת שליטה על המחשב שלו, ומציג מאמר AV האמיתית הוא רעיון טוב.

ותוכנות לא רצויות

פוטנציאלי יישומים לא רצויים ותוכנה נתמכת על ידי פרסומות אינם נחשבות זדוניים, אבל הם לעיתים קרובות לפתוח את השער כדי איומים מקוונים זדוניים. גורים צפויים נכנס למערכת לצד אחר יישום חינם שהורד מהאינטרנט. השיטה המתוארת היא משפטית, למרות שזה עשוי להופיע מוצל. זה נקרא bundling והוא משמש בעיקר כדי להפיק רווחים פלטפורמות שונות לכסות הפסדים כספיים.

Adware

המחקר שלנו מצביע על כך מאה גורי תוספים לדפדפן תמיכה באמצעות מודעות משתחררים על בסיס יומי. כדי להישאר מוגן מפני חדירת הצד השלישית המעצבן, משתמשים צריכים לשים לב למה שהם מורידים. תמיד לקרוא את EULA (הסכם רישיון למשתמש קצה), הסכם הורדה, ומדיניות הפרטיות. הולכים על התוכנה המתקדמת מותקנת שנותנת לך את ההזדמנות כדי להציג ולבטל את בחירה בכל תוכניות הוסיפו גם מכריע.

*מקורות סעיף:

https://blog.malwarebytes.org/intelligence/2013/02/tools-of-the-trade-exploit-kits/

http://www.infosecurity-magazine.com/news/financial-trojans-set-to-roar-back/

http://www.trendmicro.com/vinfo/us/security/news/vulnerabilities-and-exploits/exploit-kits-past-present-and-future

http://cfoc.org/

http://sensorstechforum.com/

*מקור תמונה:

http://www.trendmicro.com/