Une épidémie de ransomware diffusion massive de la nouvelle version de Wana Decrypt0r 2.0, également connu sous le nom WannaCry ransomware a été récemment interrompue par un chercheur des logiciels malveillants, appelé « MalwareTech ». Le virus a pour but de chiffrer les fichiers sur les ordinateurs infectés et ajouter soit les extensions de fichier .WNCRY ou .WCRY les. Une fois le cryptage terminé, le ransomware commence à extorquer les victimes en laissant tomber une demande de rançon où il demande autour 300 Dollars américains à payer pour obtenir les fichiers de retour. Lisez cet article pour savoir comment supprimer le virus Decrypt0r Wana et restaurer vos fichiers dans le cas où ils ont été chiffrés par ce ransomware.

Wana Decrypt0r 2.0 Ransomware - Que faut-il faire?

Dès qu'une infection par ce ransomware est déjà inévitable, le virus peut situer immédiatement est la charge utile sur l'ordinateur de la victime. La charge utile peut se trouver dans plusieurs dossiers différents, y compris:

- %Données d'application%

- %Local%

- %LocalLow%

- %Roaming%

- %Les fenêtres%

Le virus est laisse tomber la charge utile dans plusieurs .DLL et d'autres types de fichiers avec l'extension de fichier .wnry, le nom de chaque fichier beggining avec une lettre, par exemple a.wnry. Puis, la Wana Decrypt0r 2.0 menace commence à modifier l'Éditeur du Registre de Windows:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

Les chaînes avec des données peuvent être créées sous des noms aléatoires avec l'emplacement des fichiers de virus.

Le Wana Decrypt0r 2.0 l'infection ransomware est également signalé par des experts pour supprimer la récupération des copies de volume d'ombre et système sur les machines Windows:

→ créer appel processus « cmd.exe / c

Vssadmin.exe supprimer les ombres / toutes / quiet

bcdedit.exe / set {défaut} recoveryenabled pas

bcdedit.exe / set {défaut} bootstatuspolicy ignoreallfailures

Autre activité de la Wana Decrypt0r 2.0 la menace est d'arrêter MySQL et d'autres processus Windows. Mais cela se produit seulement après avoir gagné accès administratif.

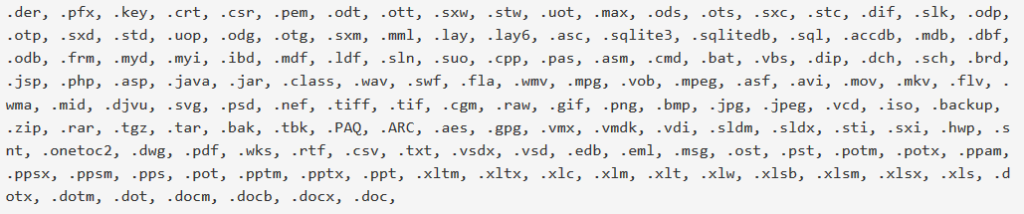

Le Wana Decrypt0r 2.0 virus utilise également un algorithme sophistiqué pour crypter les fichiers sur l'ordinateur compromis. Les analyses d'infection ransomware pour les fichiers suivants afin de les chiffrer:

Une fois les fichiers sont cryptés, la Wana Decrypt0r 2.0 ajoute un de ces deux extensions de fichier après les noms de fichier des documents, vidéos, les fichiers de musique et d'autres sur l'ordinateur crypté:

- .WNCRY

- .WCRY

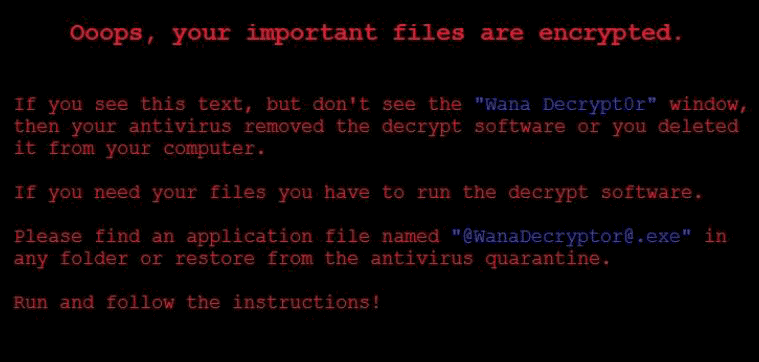

Mais ce n'est pas toute l'activité. Le virus modifie également les entrées de registre pour changer le fond d'écran de la victime à l'image suivante:

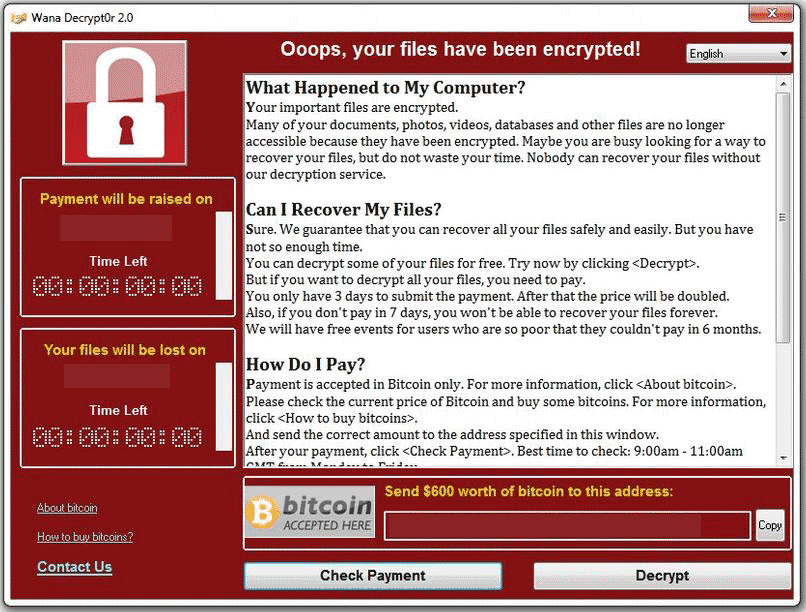

Le message qu'il demande des victimes d'ouvrir immédiatement la @ WanaDecrypt0r @ .exe fichier qui affiche le programme complet de demande de rançon avec une minuterie de délai qui augmente la rançon de 300$ si elle n'est pas payée à temps:

Wana Decrypt0r 2.0 – Comment faut-il Infect?

Le processus d'infection de ce virus commence avec sa méthode de propagation. Jusqu'ici, cela peut être par l'intermédiaire:

- E-mail de spam messsages.

- configurations en ligne de faux téléchargés.

- Via les réseaux de zombies qui ciblent les organisations.

Quelles que soient les méthodes peuvent être, Une chose est sûre – les pirates derrière ce virus ont des exploits de la NSA exploite la fuite par le groupe de piratage des courtiers ombre, appelé “Perdu dans la traduction”. Ces exploits sont critiques et Microsoft a publié des correctifs pour les. Tous les utilisateurs des systèmes d'exploitation Windows sont invités à mettre à jour. Les exploits sont rapportés comme suit:

- EASYBEE

- EASYPI

- EWOKFRENZY

- EXPLODINGCAN

- ETERNALROMANCE

- EDUCATEDSCHOLAR

- EMERALDTHREAD

- EMPHASISMINE

- ENGLISHMANSDENTIST

- ERRATICGOPHER

- ETERNALSYNERGY

- ETERNALBLUE

- ETERNALCHAMPION

- ESKIMOROLL

- ESTEEMAUDIT

- ECLIPSEDWING

- EXPANDINGPULLEY

- GROK

- FUZZBUNCH

- DOUBLEPULSAR

- PASSFREELY

- PETIT BOULOT

- JEEPFLEA_MARKET

Retirer .WNCRY Virus de fichiers et récupérer vos fichiers

Afin d'éliminer cette infection ransomware, vous pouvez suivre le tutoriel ci-dessous. Sachez que la meilleure méthode d'élimination selon les chercheurs de sécurité est de télécharger un produit anti-malware avancé qui vous aidera à supprimer complètement cette infection ransomware et de protéger votre ordinateur à l'avenir aussi bien.

Quel que soit le cas, les experts conseillent fortement contre payer la rançon et la suppression du virus vous ainsi que d'essayer de restaurer les fichiers en utilisant d'autres méthodes, comme ceux dans les instructions ci-dessous.

Démarrage en mode sans échec

Pour les fenêtres:

1) Tenir Touche Windows et R

2) Une fenêtre d'exécution apparaît, dans le type de ce “msconfig” et appuyez sur Entrer

3) Une fois la fenêtre apparaît allez dans l'onglet de démarrage et sélectionnez Boot Safe

Découpez Wana Decrypt0r 2.0 dans le Gestionnaire des tâches

1) presse CTRL + SHIFT + ESC en même temps.

2) Localisez le “processus” languette.

3) Localisez le processus malveillant de Wana Decrypt0r 2.0, et mettre fin tâche de par un clic droit dessus et en cliquant sur “Processus final”

Éliminer Registries malicieuses Wana Decrypt0r 2.0

Pour la plupart des variantes de Windows:

1) Tenir Bouton Windows et R.

2) dans le “Courir” type de boîte “regedit” et appuyez sur “Entrer”.

3) Tenir CTRL + F clés et le type Wana Decrypt0r 2.0 ou le nom du fichier de l'exécutable malveillant du virus qui est habituellement situé dans% AppData%, %Temp%, %Local%, %Itinérance% ou% SystemDrive%.

4) Après avoir localisé les objets de registre malveillants, dont certains sont habituellement dans la course et les supprimer RunOnce sous-clés ermanently et redémarrez votre ordinateur. Voici comment trouver et supprimer les clés pour les versions différentes.

Pour les fenêtres 7: Ouvrez le menu Démarrer et dans le type de recherche et regedit Type -> Ouvrez. -> maintenant la touche CTRL + boutons F -> Type Wana Decrypt0r 2.0 Virus dans le champ de recherche.

Gagner 8/10 utilisateurs: Bouton Démarrer -> Choisissez Exécuter -> regedit de type -> Appuyez sur Entrée -> Appuyez sur CTRL + boutons F. Tapez Wana Decrypt0r 2.0 dans le champ de recherche.

Suppression automatique de Wana Decrypt0r 2.0

Récupérer des fichiers cryptés par le Wana Decrypt0r 2.0 ransomware.

Méthode 1: En utilisant l'Explorateur Ombre. Si vous avez activé l'historique du fichier sur votre machine Windows une chose que vous pouvez faire est d'utiliser l'ombre Explorer pour récupérer vos fichiers. Malheureusement, certains virus peuvent ransomware supprimer les copies de volume d'ombre avec une commande administrative pour vous empêcher de faire tout cela.

Méthode 2: Si vous essayez de décrypter vos fichiers à l'aide des outils de décryptage tiers. Il existe de nombreux fournisseurs d'antivirus qui ont déchiffré plusieurs ransomware virus les deux dernières années et affiché decryptor pour eux. Les chances sont si votre virus ransomware utilise le même code de cryptage utilisé par un virus déchiffrable, vous pouvez obtenir les fichiers de retour. Cependant, c'est pas non plus une garantie, de sorte que vous pourriez vouloir essayer cette méthode avec des copies des fichiers cryptés originaux, parce que si un programme tiers falsifie leur structure cryptée, ils peuvent être endommagés de façon permanente. Voici les fournisseurs à rechercher:

- Kaspersky.

- Emsisoft.

- TrendMicro.

Méthode 3: L'utilisation d'outils de récupération de données. Cette méthode est suggérée par plusieurs experts dans le domaine. Il peut être utilisé pour analyser votre secteurs de disque dur et donc brouiller les fichiers cryptés à nouveau comme ils ont été supprimés. La plupart des virus de ransomware supprimer généralement un fichier et créer une copie cryptée afin d'éviter de tels programmes pour restaurer les fichiers, mais tous ne sont pas ce sophistiqué. Ainsi, vous pouvez avoir une chance de restaurer certains de vos fichiers avec cette méthode. Voici plusieurs programmes de récupération de données que vous pouvez essayer de restaurer au moins certains de vos fichiers: