Nouvelles ont éclaté, que la dernière 2016 version de Locky ransomware en utilisant l'extension de fichier .zzzzz a été spotter de se propager dans plusieurs nouvelles méthodes qui a entraîné une augmentation récente des infections par ce virus ransomware. Pour les mal informés, Locky est un virus qui ransomware a provoque un impact massif sur les ordinateurs dans le monde entier, crypter leurs fichiers importants et l'affichage d'une demande de rançon demandant aux victimes de verser de l'argent pour restaurer les fichiers. Si vous êtes victime de ce cyber-extorsion de fonds, nous vous conseillons de lire cet article et de se familiariser avec la façon dont Locky pour vous protéger contamine à l'avenir, conserver vos fichiers et aussi apprendre comment se débarrasser de ce malware méchant et des méthodes alternatives pour restaurer vos fichiers.

Nouvelles ont éclaté, que la dernière 2016 version de Locky ransomware en utilisant l'extension de fichier .zzzzz a été spotter de se propager dans plusieurs nouvelles méthodes qui a entraîné une augmentation récente des infections par ce virus ransomware. Pour les mal informés, Locky est un virus qui ransomware a provoque un impact massif sur les ordinateurs dans le monde entier, crypter leurs fichiers importants et l'affichage d'une demande de rançon demandant aux victimes de verser de l'argent pour restaurer les fichiers. Si vous êtes victime de ce cyber-extorsion de fonds, nous vous conseillons de lire cet article et de se familiariser avec la façon dont Locky pour vous protéger contamine à l'avenir, conserver vos fichiers et aussi apprendre comment se débarrasser de ce malware méchant et des méthodes alternatives pour restaurer vos fichiers.

Quelles sont les méthodes Locky Utilisez pour Infect

Méthode #1: Facebook SVG Images Spam

Plusieurs méthodes ont été identifiées par des chercheurs de logiciels malveillants, et même une méthode de diffusion de ce malware notamment via Facebook et. malgré Facebook niant les revendications des malwares se sentent convaincus que les images .SVG qui ont été jointes avec le kit exploit laissant tomber Locky ransomware par les logiciels malveillants Nemucod.

Cette méthode est en fait très intelligent et unique, car non seulement les fichiers qui sont des images réelles et semblent augmenter la sécurité à ouvrir la possibilité d'une infection, mais aussi de faux profils Facebook d'amis et d'autres utilisateurs qui peuvent être dans votre cercle peuvent être utilisés pour vous envoyer un message, accroître encore la confiance.

Méthode #2: Via Faux documents Microsoft XLS

Malware-Traffic-analyse a récemment découvert la nouvelle forme de pièces jointes de courrier électronique de spamming - fichiers Microsoft Excel dans un format de fichier .xls. Ces fichiers sont souvent attachés à des e-mails de spam massif qui sont considérés comme FACTURES et des copies de ces. Les chercheurs ont découvert les noms des factures suivantes relatives aux logiciels malveillants:

- COPIE.{identifiant unique}.XLS

- INVOICE.TAM_{identifiant unique}.xls

Les dossiers ont été signalés à environ 20 à 50 kilooctets taille et à être accompagnés par des e-mails de spam tels que les suivants:

« S'il vous plaît trouver ci-joint votre facture pour les produits / services récemment livrés. Si vous avez des questions, alors pleasedo hésitez pas à nous contacter. Karen Lightfoot - CreditController, Éclairage Ansell, unité 6B, Stonecross Parc industriel, Yew Way Tree, WA3 3JD. Tel: +44 (0) 6477 609 803 Fax: +44 (0)6477 609 803»

Méthode #2: L'utilisation des fichiers cachés

Locky a récemment été signalé à utiliser des extensions de fichiers qui sont connectés avec .JS ou .EXE ou .COM ou .pif ou .SCR ou .hta .vbs, .wsf , .JSE .jar types de fichiers. Pas seulement ceci, mais le ransomware a également été signalé à utiliser plusieurs types différents de obfuscators pour cacher les fichiers et les factures et ressemblent comme d'autres types de données. Les spammeurs du grand réseau supportant le ransomware aller aussi loin que de laisser les numéros de téléphone faux et noms juste pour amener les utilisateurs à cliquer sur les fichiers malveillants. Ceci est la plupart du temps ce que les autres virus ransomware font et il reste encore à être très efficace, même si maintenant classé comme une tactique d'infection traditionnelle et bien connue. En rapport avec la dernière malspam de .vbs sont les hôtes détectés de téléchargement ci-dessous:

- sarawakcars.com/987t67g

- spunbaku.com/987t67g

- ryrszs.com/987t67g

- betagmino.net/987t67g

- renklerle.com/987t67g

- rotakin.org/987t67g

Et non seulement cela, mais Locky modifie également les extensions des types de fichiers, telles que renommer un fichier .dll malveillant .tdb, .342 ou tout autre aléatoire 3 nombre de chiffres similitude.

L'utilisation .ZIP Archives Infecter avec JavaScript

Locky continue d'infecter les utilisateurs se fait via l'aide d'un fichier JavaScript malveillant. Détections du 29 Novembre 2016 afficher le message de phishing suivant pour diffuser un fichier .zip, nommé « unpaid_{UniqueID ou le nom de la victime}.Zip *: français". Les e-mails de phishing ont le contenu suivant:

"Salutations! Vous avez payé pour la facture d'hier – la somme totale était $3190.

Malheureusement, vous ne l'aviez pas inclus l'élément #48047-61258 de $658.

S'il vous plaît transférer le reste le plus rapidement possible « .

Locky .zzzzz Ransowmare - Suppression, Protection et restauration de fichiers

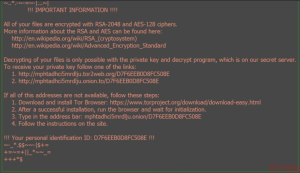

Il est évident qu'une fois Locky attaque votre ordinateur, les fichiers sont cryptés et ont les extensions de fichiers ajoutés .zzzzz. Étant donné que le ransomware change le fond d'écran avec des instructions sur une page Web basée Tor-, Les chercheurs conseillent d'éviter ces instructions et en se concentrant sur les actions proactives contre ce malware.

Première, il est important de retirer Locky ransomware de votre ordinateur. Vous pouvez interférer avec les entrées de registre et d'autres données manuellement, mais vous avez également la possibilité d'adopter une approche automatique qui est ce que les experts recommandent. Cette approche implique le simple téléchargement et analyse de votre ordinateur à l'aide d'un logiciel anti-malware avancée qui protégera davantage votre ordinateur contre les menaces futures et.

De plus, Locky ransomware également les fichiers encrypte, les rendant plus être ouvert. La façon la plus appropriée pour résoudre ce problème sans avoir à payer une rançon est de se concentrer sur la suite de la ci-dessous- mentionnées méthodes alternatives pour la restauration des fichiers.