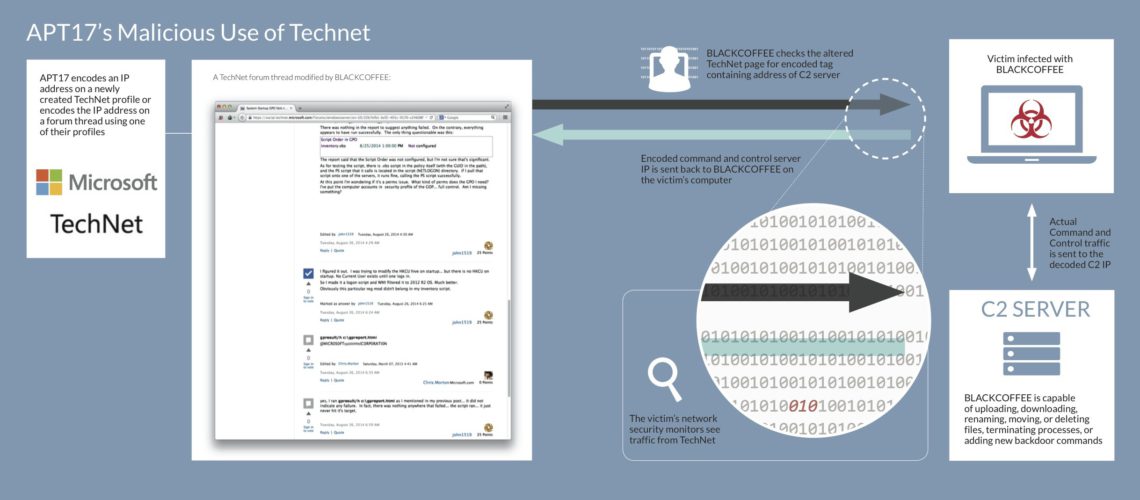

Le portail TechNet de Microsoft a été utilisé par un groupe de menace persistante avancée chinoise afin de cacher l'adresse IP du C&C (commander et contrôler) les serveurs d'un morceau de logiciel malveillant connu sous le nom BLACKCOFFEE qui a été utilisé dans des opérations de cyber-espionnage.

Les chaînes de l'adresse IP sont cryptés et cachés dans diverses discussions sur le forum, des commentaires ou des pages de profil. Après avoir compromis le système, les logiciels malveillants les accès. Cette technique est connue sous le nom « résolveur goutte morte. »

C&C chaîne est cachée entre certains marqueurs

Les experts avec Microsoft Intelligence Center et FireEye ont analysé la méthode en détail. Ils ont fermé les pages où les adresses IP ont été localisés et sinkholed un d'entre eux, qui leur a permis d'observer l'activité récente de BLACKCOFFEE.

Les attaquants sont connus comme APT17 ou DeputyDog. Les travaux sur les différentes versions BLACKCOFFEE du groupe a été trouvé par les chercheurs depuis 2013. FireEye rapporte que les activités des escrocs ont affecté des entités gouvernementales aux États-Unis dans, cabinets d'avocats, les sociétés minières, Des entreprises de TI, et un certain nombre d'organisations non gouvernementales.

Comment peut-BLACKCOFFEE fonctionner?

Dès que BLACKCOFFEE est installé sur une machine, il effectuer les opérations suivantes:

- données Exfiltrates

- Ajoute de nouvelles informations

- Crée une coquille arrière

- Crée un journal

- Résilie les processus en cours d'exécution

Les analystes expliquent que FireEye BLACKCOFFEE comprend les liens vers les pages TechNet contenant les adresses pour la commande et de contrôle du serveur. La chaîne numérique se trouve sous une forme codée entre ces deux marqueurs: « @ MICR0S0FT » et « C0RP0RATI0N. »

Dès que le logiciel malveillant décode l'adresse, il reçoit les instructions du C&serveur C et fournit des données volées.

Méthode même pourrait être utilisé par d'autres programmes

Cette technique permet aux cybercriminels de retarder la détection de l'un des systèmes employés par l'attaquant via une analyse binaire de la menace. Dans ce cas, si une machine infectée est détectée et examiné, l'opération ne soit pas interrompue et le reste les ordinateurs affectés sont toujours manipulés par les auteurs des menaces.

La tactique de cacher la C&adresse C a été observée dans les campagnes cyber-espionnage précédent. Les chaînes du critère d'évaluation de la communication ont été détectés même sur des sites comme Facebook et Twitter.

experts FireEye avertissent que d'autres cyber-criminels auraient déjà adopté la technique.