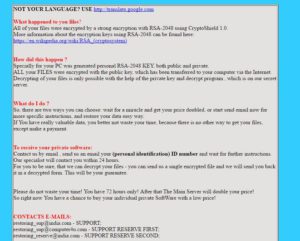

Un virus en utilisant l'extension de fichier .cryptoshield et en imitant CryptoWall est apparu au grand jour, infecter les systèmes informatiques multiples et chiffrer leurs fichiers avec l'algorithme de chiffrement RSA-2048. Ce type de menace ransomware diminue également une note # # .Html Restauration de fichiers où il demande à fond les vicitms de payer une lourde rançon de frais, en communiquant avec une adresse e-mail. Si vous avez été infecté par CryptoShield ransomware, recommandations pour le retirer immédiatement. Continuez à lire cet article pour savoir comment supprimer les virus de fichiers .CryptoShield et essayer de récupérer vos fichiers cryptés par ce retour.

Un virus en utilisant l'extension de fichier .cryptoshield et en imitant CryptoWall est apparu au grand jour, infecter les systèmes informatiques multiples et chiffrer leurs fichiers avec l'algorithme de chiffrement RSA-2048. Ce type de menace ransomware diminue également une note # # .Html Restauration de fichiers où il demande à fond les vicitms de payer une lourde rançon de frais, en communiquant avec une adresse e-mail. Si vous avez été infecté par CryptoShield ransomware, recommandations pour le retirer immédiatement. Continuez à lire cet article pour savoir comment supprimer les virus de fichiers .CryptoShield et essayer de récupérer vos fichiers cryptés par ce retour.

Qu'est-ce que CryptoShield Ransomware Do

CryptoShield Ransomware est un virus de fichier qui effectue plusieurs modifications sur les ordinateurs qu'il infecte et rend les fichiers sur les ordinateurs ne peuvent plus être ouverts. Dès qu'il contamine un ordinateur, CryptoShield peut déposer des fichiers malveillants dans les endroits suivants:

%AppData% Roaming

Les fichiers peuvent être nommés SmartScreen.exe et un type de fichier .tmp nommé de façon aléatoire.

Le ransomware de CryptoShield peut également perfrom d'autres modifications sur la machine infectée, tels que interférer avec la sous-clé de Registre Windows suivante:

Ce que le virus fait est qu'il peut créer une valeur pour exécuter le fichier « SmartScreen.exe » à chaque fois que Windows a démarré.

Mais CryptoShield ransomware ne se termine pas la terreur il. Le virus exécute également l'invite de commande en tant qu'administrateur et exécute les commandes suivantes

vv net stop

bcedit / set {valeur} Non Recoveryenabled

bcedit / set {valeur} Bootstatuspolicy ignoreallfailures

Le ransomware de CryptoShield fait cela pour supprimer avec succès toutes les sauvegardes et assurez-vous que l'utilisateur ne peut pas arrêter le cryptage.

Quand il commence à chiffrer les fichiers, le CryptoShield Ransomware peut également effectuer plusieurs autres activités, parmi lesquels doivent provoquer un message d'erreur, avant le cryptage des fichiers. Le processus de chiffrement quitte le types de fichiers suivants qui ne peuvent pas accéder, un blog de recherche(https://id-ransomware.blogspot.bg/) rapports:

Le virus se connecte également à l'hôte 45.76.81.110 et communique par l'intermédiaire des deux courriers électroniques suivants:

Comment fonctionne CryptoShield Ransomware Infect

Pour l'infection des victimes par ce virus ransomware, plusieurs méthodes peuvent être utilisées pour diffuser des fichiers malveillants. Ces fichiers sont dans la plupart des cas déguisés en pièces jointes de documents légitimes ou d'autres types de fichiers qui sont envoyés par e-mail. Accompagnant le courrier électronique sont des déclarations convaincantes pour ouvrir les pièces jointes, comme un message trompeur, dire que l'utilisateur a payé pour quelque chose sans son / son consentement. Ces trucs trompeurs travaillent habituellement sur les utilisateurs inexpérimentés.

Retirer CryptoShield Ransomware

Pour la suppression de ce virus ransomware, recommandations doivent utiliser les instructions que nous avons fournies ci-dessous. Pour le retrait le plus rapide et le plus efficace mais, vous pouvez télécharger et analyser votre ordinateur avec un programme anti-malware avancée. Il fera en sorte de vous protéger à l'avenir aussi bien.

Démarrage en mode sans échec

Pour les fenêtres:

1) Tenir Touche Windows et R

2) Une fenêtre d'exécution apparaît, dans le type de ce “msconfig” et appuyez sur Entrer

3) Une fois la fenêtre apparaît allez dans l'onglet de démarrage et sélectionnez Boot Safe

Découpez CryptoShield 1.0 dans le Gestionnaire des tâches

1) presse CTRL + SHIFT + ESC en même temps.

2) Localisez le “processus” languette.

3) Localisez le processus malveillant de CryptoShield 1.0, et mettre fin tâche de par un clic droit dessus et en cliquant sur “Processus final”

Éliminer Registries malicieuses CryptoShield 1.0

Pour la plupart des variantes de Windows:

1) Tenir Bouton Windows et R.

2) dans le “Courir” type de boîte “regedit” et appuyez sur “Entrer”.

3) Tenir CTRL + F clés et le type CryptoShield 1.0 ou le nom du fichier de l'exécutable malveillant du virus qui est habituellement situé dans% AppData%, %Temp%, %Local%, %Itinérance% ou% SystemDrive%.

4) Après avoir localisé les objets de registre malveillants, dont certains sont habituellement dans la course et les supprimer RunOnce sous-clés ermanently et redémarrez votre ordinateur. Voici comment trouver et supprimer les clés pour les versions différentes.

Pour les fenêtres 7: Ouvrez le menu Démarrer et dans le type de recherche et regedit Type -> Ouvrez. -> maintenant la touche CTRL + Boutons F -> Type CryptoShield 1.0 Virus dans le champ de recherche.

Gagner 8/10 utilisateurs: Bouton Démarrer -> Choisissez Exécuter -> regedit de type -> Appuyez sur Entrée -> Appuyez sur CTRL + boutons F. Tapez CryptoShield 1.0 dans le champ de recherche.

Suppression automatique de CryptoShield 1.0

Récupérer des fichiers cryptés par le CryptoShield 1.0 ransomware.

Méthode 1: En utilisant l'Explorateur Ombre. Si vous avez activé l'historique du fichier sur votre machine Windows une chose que vous pouvez faire est d'utiliser l'ombre Explorer pour récupérer vos fichiers. Malheureusement, certains virus peuvent ransomware supprimer les copies de volume d'ombre avec une commande administrative pour vous empêcher de faire tout cela.

Méthode 2: Si vous essayez de décrypter vos fichiers à l'aide des outils de décryptage tiers. Il existe de nombreux fournisseurs d'antivirus qui ont déchiffré plusieurs ransomware virus les deux dernières années et affiché decryptor pour eux. Les chances sont si votre virus ransomware utilise le même code de cryptage utilisé par un virus déchiffrable, vous pouvez obtenir les fichiers de retour. Cependant, c'est pas non plus une garantie, de sorte que vous pourriez vouloir essayer cette méthode avec des copies des fichiers cryptés originaux, parce que si un programme tiers falsifie leur structure cryptée, ils peuvent être endommagés de façon permanente. Voici les fournisseurs à rechercher:

- Kaspersky.

- Emsisoft.

- TrendMicro.

Méthode 3: L'utilisation d'outils de récupération de données. Cette méthode est suggérée par plusieurs experts dans le domaine. Il peut être utilisé pour analyser votre secteurs de disque dur et donc brouiller les fichiers cryptés à nouveau comme ils ont été supprimés. La plupart des virus de ransomware supprimer généralement un fichier et créer une copie cryptée afin d'éviter de tels programmes pour restaurer les fichiers, mais tous ne sont pas ce sophistiqué. Ainsi, vous pouvez avoir une chance de restaurer certains de vos fichiers avec cette méthode. Voici plusieurs programmes de récupération de données que vous pouvez essayer de restaurer au moins certains de vos fichiers: