Noch eine andere Version des berüchtigten Locky wurde veröffentlicht. Es ist sehr wahrscheinlich eine aktualisierte Variante der .aesir Dateierweiterung Locky, ähnlich dem, was Cerber Ransomware, die anderen großen Spieler in diesem Segment tun, Kommen mit mehreren Varianten in kurzen Zeiträumen nach oben. Diese Variante von locky verwendet eine JS-Datei für die Infektion, es gibt aber keine eigenen Kommando-Server ist und stattdessen automatisierte, Forscher glauben,. Um zu verstehen, wie dieser Virus zu entfernen und alternative Methoden lernen, um zu versuchen und Ihre Dateien wiederherstellen, ohne das Lösegeld zu zahlen, empfehlen wir Ihnen, diesen Artikel zu lesen gründlich.

Was bedeutet Locky Ransomware Do?

Wenn es infiziert, der Locky Virus verwendet eine andere Dateierweiterung Dateien zu verschlüsseln, als es frühere Varianten – .zzzzz. Im Gegensatz zu den Varianten, die den Namen der nordischen Götter verwenden, diese Locky verwendet 1 Schreiben fünfmal wiederholt für eine Verlängerung, Das ist untypisch. Nicht nur das, aber E-Mails, die haben Archive, genannte Reihenfolge _{Name des Opfers}.Reißverschluss werden verwendet, Benutzer mit böswilligen Js zu infizieren (JavaScript) Dateien in ihnen. Die Download-Adressen dieser Dateien sind eine der vielen Vertriebsstandorte, die von Locky.

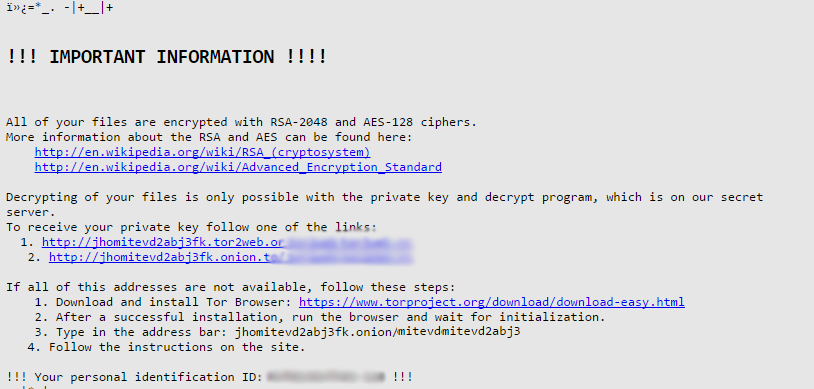

Nachdem diese bösartige Datei wird vom Benutzer geöffnet, die Ransomware wird direkt zur Sache. Es erstellt eine Kopie der Erpresserbrief Verwendung mit dem Namen _1-INSTRUCTION.html. Die Erpresserbrief-Datei wird auch als Hintergrund auf dem Opfer-Computer geändert, die aussehen wie die folgende:

„!!! WICHTIGE INFORMATIONEN !!!

Alle Ihre Dateien werden mit RSA-2048 und AES-128 verschlüsselt Chiffren.

Weitere Informationen über die RSA und AES finden Sie hier:

https://en.wikipedia.org/wiki/RSA_(Kryptosystem)

https://en.wikipedia.org/wiki/Advanced_Encryption_Standard

Entschlüsseln der Dateien ist nur mit dem privaten Schlüssel und entschlüsselt Programm, Alles, was auf unserem geheimen Server.

So empfangen Sie Ihren privaten Schlüssel auf einen der Links folgen:

1. [redigiert] 2. [redigiert] Wenn alle diese Adressen nicht verfügbar, folge diesen Schritten:

1. Downloaden und installieren Sie das Tor-Browser: https://www.torproject.org/download/download-easy.html

2. Nach einer erfolgreichen Installation, Führen Sie den Browser, und warten Sie für die Initialisierung.

3. Geben Sie in der Adressleiste: [redigiert] 4. Folgen Sie den Anweisungen auf der Website.

!!! Ihre persönliche Identifikationsnummer: [redigiert] !!!“

Die INSTRUCTION.html Datei hat auch eine ähnliche Lösegeld Nachricht:

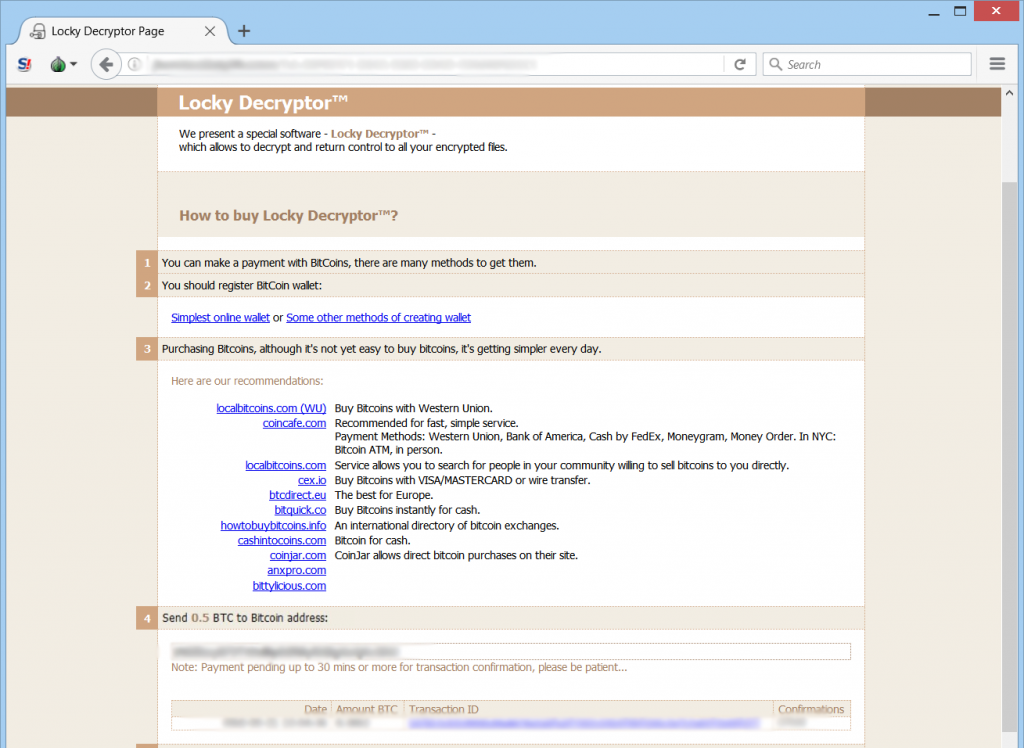

Beide Standorte sollen die Opfer, deren Dateien werden verschlüsselt durch Locky der .zzzzz Variante der traditionellen für diese Familie von Malware führen Locky Decryptor Webseite.

Was ist Locky die Verschlüsselung und warum ich kann meine Dateien öffnen?

Das Virus ist eine der stärksten, wenn es um die Verschlüsselung der Benutzerdateien kommt. Tatsächlich, es ist bereits programmiert ist, eine Vielzahl von Dateierweiterungen zu verschlüsseln, mehr als 400:

→ .001, .002, .003, .004, .005, .006, .007, .008, .009, .010, .011, .123, .1CD, .3dm, .3ds, .3fr, .3g2, .3gp, .3pro, .602, .7von, .7Reißverschluss, .BOGEN, .CSV, .DOC, .PUNKT, .MYD, .VERKAUFT, .NEF, .PAQ, .PPT, .RTF, .sqlite3, .SQLITEDB, .XLS, .aac, .ab4, .mdb, .accde, .accdr, .accdt, .aber, .acr, .Handlung, .adb, .adp, .Anzeigen, .aes, .AGDL, .bis zur, .aIFF, .zugehörig, .al, .AOI, .APJ, .apk, .ARW, .asc, .asf, .Person, .Natter, .aspx, .Anlagegut, .asx, .avi, .awg, .zurück, .Sicherungskopie, .backupdb, .hinter, .Bank, .Fledermaus, .Bucht, .BDB, .bgt, .bik, .Behälter, .PKP, .Mischung, .bmp, .BPW, .brd, .bsa, .CDF, .cdr, .CDR3, .CDR4, .cdr5, .cdr6, .cdrw, .CDX, .ce1, .ce2, .Himmel, .cfg, .CGM, .Tasche, .Klasse, .cls, .cmd, .cmt, .Config, .Kontakt, .cpi, .cav, .cr2, .Kropf, .crt, .crw, .cs, .csh, .csl, .csr, .css, .csv, .d3dbsp, .Dacian, .das, .die, .db, .DB3, .db_journal, .dbf, .dbx, .DC2, .DCH, .dcr, .dcs, .ddd, .Dock, .NRW, .dds, .der, .von der, .Design, .dgc, .dif, .tauchen, .diese, .djv, .djvu, .DNG, .doc, .docb, .docm, .docx, .Punkt, .dotm, .dotx, .DRF, .DRW, .dtd, .dwg, .dxb, .dxf, .DXG, .Computer, .eml, .eps, .erbsql, .Immobilien, .exf, .FDB, .ffd, .F f f, .fh, .FHD, .fla, .flac, .FLF, .flv, .FLVV, .Schmiede, .fpx, .frm, .fxg, .gif, .gPG, .grau, .grau, .Gruppen, .Spiel, .gz, .hbk, .hdd, .HPP, .html, .hwp, .iBank, .IBD, .FLR, .idx, .iif, .IIQ, .incpas, .indd, .iwi, .Krug, .Java, .JNT, .jpe, .jpeg, .jpg, .js, .kc2, .kdbx, .kdc, .Schlüssel, .KPDX, .Geschichte, .laccdb, .legen, .lay6, .lbf, .lDF, .zündete, .litemod, .litesql, .Log, .ltx, .nehmen, .m2ts, .m3U, .m4a, .m4P, .m4u, .m4v, .MAPIMAIL, .max, .MBX, .md, .CIS, .mdc, .MDF, .mef, .mfw, .Mitte, .mkv, .mlb, .MML, .mmw, .mny, .Moneywell, .mos, .mov, .mp3, .mp4, .mpeg, .mpg, .mrw, .MS11, .Nachricht, .Welt, .n64, .nd, .NDD, .NDF, .Kirchenschiff, .NK2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .NVRAM, .nwb, .nx2, .nxl, .nyf, .OAB, .obj, .spec, .Folge, .ODF, .Antwort, .ODM-, .Antworten Sie, .ods, .odt, .ogg, .Öl, .onetoc2, .orf, .ost, .otg, .oth, .oTP, .ots, .dort, .p12, .p7b, .P7C, .Hilfe, .Seiten, .nicht, .klopfen, .pcd, .pct, .pdb, .pdd, .pdf, .PEF, .pem, .pfx, .php, .Knolle, .pl, .plc, .plus_muhd, .png, .Topf, .potm, .POTX, .ppam, .pps, .ppsm, .ppsx, .ppt, .PPTM, .pptx, .prf, .ps, .psafe3, .psd, .PspImage, .pst, .ptx, .pwm, .py, .qba, .QBB, .qbm, .QBR, .QBW, .Qbx, .QBY, .qcow, .qcow2, .sind, .r3d, .raf, .rar, .Ratte, .roh, .rb, .RDB, .re4, .rm, .rtf, .RVT, .rw2, .rwl, .rwz, .s3db, .Safe, .sas7bdat, .sav, .sparen, .sagen, .sch, .sd0, .sda, .sdf, .Sch, .sldm, .sldx, .slk, .sql, .sqlite, .sqlite3, .sqlitedb, .SR2, .srf, .srt, .SRW, .ST4, .ST5, .ST6, .ST7, .ST8, .stc, .std, .sti, .stm, .stw, .stx, .svg, .swf, .sxc, .SXD, .sxg, .sie, .sxm, .sxw, .nimmt, .tar.bz2, .Tbk, .tex, .tga, .tgz, .thm, .tif, .tiff, .tlg, .TXT, .General, .uot, .UPK, .vb, .vbox, .vbs, .vdi, .vhd, .vhdx, .vmdk, .VMSD, .VMX, .vmxf, .vob, .wab, .Bündel, .Brieftasche, .wav, .wb2, .wk1, .wks, .wma, .wmv, .WPD, .wps, .x11, .x3f, .Film, .xla, .xlam, .xlc, .xlk, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .XLT, .xltm, .xltx, .xlw, .xml, .ycbcra, .yuv, .Reißverschluss

Dateien, die verschlüsselt wurden, werden die Dateierweiterung mit dem repeaded „z“ Brief haben und sich nicht mehr geöffnet werden kann,. Die Verschlüsselung angenommen, dass für diese Dateien verwendet wird, ist AES-128 in Kombination mit einer Chiffre, die RSA-2048 und erzeugt einen einzigartigen Entschlüsselungsschlüssel für jede Infektion.

Nachdem dies geschehen ist, Locky Ransomware können Sicherungen und andere Dateihistorie löschen Sie den Befehl vssadmin.

Wie bin ich mit Locky .zzzzz Infizierte?

Alles, was es mit Locky Ransomware ist .zzzzz Variante infiziert zu werden braucht ist eine Phishing-E-Mail zu öffnen, die legitim zu sein vorgibt. Hier ist ein Beispiel einer Infektion, früher entdeckt:

→ "Sehr geehrter Kunde,

Grüße von Amazon.com

Hiermit möchten wir Ihnen mitteilen, dass die folgenden Artikel Royal Mail gesendet wurde, mit.

Weitere Informationen über die Lieferung Schätzungen und alle offenen Aufträge, bitte besuche: {Weblink}

Deine Bestellung {Bestellnummer}“

Die E-Mails haben ein bösartiges Archiv (.zip-Datei) die Namen "BESTELLUNG-{Nummer}.Reißverschluss}“. Wenn der Benutzer unerfahren genug ist, herunterzuladen und die bösartige JS-Datei in dem Archiv zu öffnen, die so tut, kann entweder ein Microsoft Office oder Adobe-Dokument sein, sie sofort mit einem JavaScript-Protokoll injiziert werden, daß die Infektion mit Locky verursacht.

Wie man Locky Ransomware entfernen und verschlüsselte Dateien wiederherstellen

Um das Virus vollständig zu löschen, empfehlen wir Ihnen eine erweiterte Anti-Malware-Programm zu verwenden, falls Ihnen fehlt Erfahrung in der Entfernung von Malware. Es wird professionell alle Objekte löschen, die mit Locky auf Ihrem Computer in einer schnellen Art und Weise.

Um zu versuchen und Wiederherstellung Ihrer Dateien, die Sie haben mehrere alternative Methoden, bevor Sie liegen:

- Data Recovery Software.

- Schatten Backups wiederherstellen (wenn intakt)

- Network Sniffer.

- Versuchen Dritter Decryptoren nach den verschlüsselten Dateien sichern. (nicht versuchen, sie auf den ursprünglichen Kopien der verschlüsselten Dateien, nur auf andere Kopien)

Diese Methoden können nicht sein 100% wirksam, aber sie können wirksam genug sein, zumindest einige Ihrer Dateien wiederherstellen.