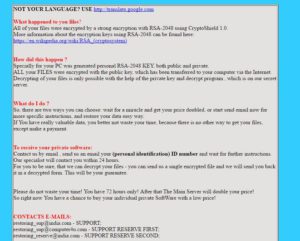

Ein Virus der .cryptoshield Dateierweiterung und imitiert Cryptowall in die offenen erschien aus, infizieren mehrere Computersysteme und Verschlüsseln ihre Dateien mit RSA-2048-Verschlüsselungsalgorithmus. Diese Art von Ransomware Bedrohung fällt auch eine Notiz # Zurückschreiben von Dateien # .html, wo es die vicitms gründlich fordert eine saftige Lösegeld Gebühr zu zahlen, durch eine E-Mail-Adresse kontaktieren. Wenn Sie mit dem CryptoShield Ransomware infiziert wurden, Empfehlungen sind sofort zu entfernen. Halten Sie diesen Artikel lesen, zu lernen, wie .CryptoShield Datei Virus zu entfernen und versuchen, Ihre Dateien verschlüsselt, indem es zurück zu bekommen.

Ein Virus der .cryptoshield Dateierweiterung und imitiert Cryptowall in die offenen erschien aus, infizieren mehrere Computersysteme und Verschlüsseln ihre Dateien mit RSA-2048-Verschlüsselungsalgorithmus. Diese Art von Ransomware Bedrohung fällt auch eine Notiz # Zurückschreiben von Dateien # .html, wo es die vicitms gründlich fordert eine saftige Lösegeld Gebühr zu zahlen, durch eine E-Mail-Adresse kontaktieren. Wenn Sie mit dem CryptoShield Ransomware infiziert wurden, Empfehlungen sind sofort zu entfernen. Halten Sie diesen Artikel lesen, zu lernen, wie .CryptoShield Datei Virus zu entfernen und versuchen, Ihre Dateien verschlüsselt, indem es zurück zu bekommen.

Was bedeutet CryptoShield Ransomware Do

CryptoShield Ransomware ist ein Dateivirus, das mehrere Änderungen auf den Computern führt er infiziert und macht die Dateien auf diesen Computern nicht mehr in der Lage geöffnet werden. Sobald es einen Computer infiziert, CryptoShield kann an folgenden Orten schädliche Dateien fallen:

%App-Daten-Roaming

Die Dateien können genannt werden SmartScreen.exe und ein zufällig benannte tmp Dateityp.

Die CryptoShield Ransomware kann auch andere Änderungen auf dem infizierten Maschine perfrom, wie mit den folgenden Windows-Registrierungsunterschlüsseln zu stören:

Was das Virus tut, ist, dass sie einen Wert schaffen können die „SmartScreen.exe“ Datei jedes Mal, den Start von Windows ausgeführt werden.

Aber CryptoShield Ransomware endet nicht den Terror dort. Das Virus führt auch Eingabeaufforderung als Administrator und führt die folgenden Befehle

net stop vss

bcedit / set {Wert} Recoveryenabled Nein

bcedit / set {Wert} Bootstatuspolicy ignoreallfailures

Die CryptoShield Ransomware ist dies erfolgreich alle Backups löschen und der Benutzer sicherstellen, dass nicht die Verschlüsselung stoppen.

Wenn es beginnt Dateien zu verschlüsseln, die CryptoShield Ransomware kann auch mehrere andere Aktivitäten durchführen, unter denen eine Fehlermeldung zu veranlassen,, vor, um die Dateien zu verschlüsseln. Der Verschlüsselungsprozess verlässt die folgenden Dateitypen nicht in der Lage, auf die zugegriffen werden, ein Forschungs-Blog(https://id-ransomware.blogspot.bg/) Berichte:

Das Virus ist auch mit dem Host 45.76.81.110 und kommuniziert über die folgenden zwei E-Mails:

Wie funktioniert CryptoShield Ransomware Infect

Für die Infektion der Opfer dieses Ransomware-Virus, mehrere Methoden verwendet werden können schädliche Dateien zu verbreiten. Diese Dateien sind in den meisten Fällen getarnt als legitime Dokument-Anhänge oder andere Arten von Dateien, die per E-Mail gesendet werden,. Einhergehend mit der E-Mail sind überzeugende Aussagen zu öffnen, diese Anhänge, wie eine trügerische Botschaft, den Benutzer zu sagen hat für etwas, ohne seine / ihre Zustimmung bezahlt. Diese täuschend Tricks arbeiten in der Regel auf unerfahrene Nutzer.

Entfernen CryptoShield Ransomware

Für die Entfernung dieser Ransomware-Virus, Empfehlungen sind die Anweisungen verwenden wir weiter unten zur Verfügung gestellt haben. Für schnellste und effizienteste Entfernung jedoch, Sie können Ihren Computer mit einem erweiterten Anti-Malware-Programm herunterladen möchten, und scannen. Es wird sicherstellen, dass Sie in Zukunft zu schützen und.

Booting im abgesicherten Modus

Für Windows:

1) Halt Windows-Taste und R

2) Ein Run Fenster erscheint, darin Typ “msconfig” und traf Eingeben

3) Nachdem das Fenster erscheint auf der Registerkarte Start gehen und Safe Boot wählen

Schneiden Sie CryptoShield 1.0 im Task-Manager

1) Drücken Sie STRG + ESC + SHIFT gleichzeitig.

2) Suchen Sie den “Prozesse” Tab.

3) Suchen Sie den bösartigen Prozess der CryptoShield 1.0, und es ist Aufgabe durch einen Rechtsklick auf das enden und klicken auf “End-Prozess”

Beseitigen Sie CryptoShield 1.0 Malicious Register

Für die meisten Windows-Varianten:

1) Halt Windows-Taste und R.

2) In dem “Lauf” Box-Typ “regedit” und traf “Eingeben”.

3) Halt STRG + F Tasten gedrückt und geben CryptoShield 1.0 oder der Dateiname des schädlichen ausführbaren des Virus, die in% AppData% in der Regel liegt, %Temp%, %Lokal%, %Roaming% oder% Systemdrive%.

4) Nachdem böswillige Registrierung Objekte befinden, einige davon sind in der Regel in den Run und RunOnce Subkeys löschen ermanently und starten Sie Ihren Computer. Hier ist, wie zu finden und löschen Schlüssel für verschiedene Versionen.

Für Windows 7: Öffnen Sie das Startmenü und in den Suchtyp und geben Sie regedit -> Öffnen Sie es. -> Halten Sie CTRL + F-Tasten -> Typ CryptoShield 1.0 Virus in das Suchfeld ein.

Sieg 8/10 Benutzer: Start Button -> Wählen Sie Ausführen -> regedit -> drücken Sie die Eingabetaste -> Drücken Sie Strg + F-Tasten. Geben Sie CryptoShield 1.0 in das Suchfeld ein.

Automatische Entfernung von CryptoShield 1.0

Wiederherstellen von Dateien verschlüsselt durch die CryptoShield 1.0 Ransomware.

Methode 1: Mit Schatten Explorer. Falls Sie Dateiversionen auf Ihrem Windows-Rechner eine Sache aktiviert Sie tun können, ist Schatten Explorer zu verwenden, um Ihre Dateien zurück. Leider von einigen Ransomware Viren können diese Schattenvolumen Kopien mit einem administrativen Befehl löschen Sie verhindern, dass nur tun, dass.

Methode 2: Wenn Sie versuchen, Ihre Dateien mit Drittanbieter-Entschlüsselungs-Tool zum Entschlüsseln. Es gibt viele Anti-Virus-Anbieter, die in den letzten paar Jahren entschlüsselt haben mehrere Erpresser-Viren und veröffentlicht Decryptoren für sie. Die Chancen stehen gut, wenn Ihr Erpresser-Virus den gleichen Verschlüsselungscode verwendet ein entschlüsselbar Virus verwendet, Sie können die Dateien wieder. Jedoch, dies ist auch keine Garantie, so sollten Sie diese Methode mit Kopien der ursprünglichen verschlüsselten Dateien versuchen,, denn wenn ein Fremdanbieter-Programm Stampfer mit ihrer verschlüsselten Struktur, sie können dauerhaft beschädigt werden. Hier sind die Anbieter zu suchen,:

- Kaspersky.

- Emsisoft.

- Trend Micro.

Methode 3: Mit Data Recovery Tools. Diese Methode wird von mehreren Experten auf dem Gebiet vorgeschlagen. Es kann Ihre Festplatte Sektor zu scannen und damit die verschlüsselten Dateien verschlüsselt erneut verwendet werden, als ob sie gelöscht wurden. Die meisten Ransomware Viren in der Regel eine Datei löschen und eine verschlüsselte Kopie erstellen, um solche Programme zu verhindern, dass die Dateien für die Wiederherstellung, aber nicht alle sind diese anspruchsvolle. So können Sie eine Chance haben, einige Ihrer Dateien mit dieser Methode der Wiederherstellung. Hier sind mehrere Daten-Recovery-Programme, die Sie versuchen können, und zumindest einige Ihrer Dateien wiederherstellen: