Læs denne artikel for at lære hvordan du fjerner den nyeste Locky ransomware variant og hvordan du gendanner .ykcol krypterede filer der er blevet krypteret ved det på din computer.

Locky ransomware er tilbage efter en vellykket infektion kampagne med det forrige variant. i modsætning til den .en låsning fil forlængelse, bruges af den tidligere Locky iteration, denne virus nu bruger .ykcol (Locky i omvendt) filtypenavn. Ud over dette, det har flere andre ændringer samt, såsom lavere løsesumbeløb, som cyberkriminelle beder fra virusets modsatte om at betale for at få deres filer tilbage. udover dette, den nye virus har også nogle mindre ændringer i den løsesum note og det er kode. Hvis du er blevet smittet med .ykcol filer virus, Vi foreslår kraftigt ikke at betale løsepenge og at læse blogindlæg nedenfor.

| Trussel Navn | .ykcol filer Virus |

| Kategori | ransomware-virus. |

| Main Activity | En ny variant af den berygtede Locky ransomware. Inficerer computeren efter som krypterer vigtige dokumenter og holder dem som gidsler, indtil en løsesum er betalt. |

| Tegn på Presence | Filerne krypteres med udvidelse af .ykcol fil. |

| Sprede | Via ondsindet e-mail-spam og sæt infektion værktøjer. |

| Påvisning + udsendelse | DOWNLOAD Removal Tool TIL .ykcol filer Virus |

| File gendannelse | Hent Data Recovery Software, for at se, hvor mange filer krypteret af .ykcol filer Virus ransomware du vil være i stand til at inddrive. |

Locky .ykcol Fil Virus - Hvordan virker det inficere

Skaberne af Locky ransomware har fast til den velkendte metode til at udbrede malware, ved hjælp af spam kampagner for at kopiere det via e-mail. E-mail-meddelelser, der anvendes af skaberne af Locky anses for at være den primære trussel mod brugere. De e-mails er rapporteret at indeholde følgende type af filer, der forårsager infektionen:

- .xls-fil med et tilfældigt navn såsom _2234_214252_

- .js og .wsf (JavaScript)

- .MTV, .html, .htm (føre til ondsindede værter)

- .vbs (Visual Basic Script) der forårsager direkte infektion

Disse filer er som regel gemt i arkiver såsom .zip eller .rar arkiver, der har lignende eller det samme navne som de vedhæftede filer for at undgå afsløring via e-mail-udbydere sikkerhed. Den seneste Locky varianten hjælp udvidelse af .ykcol filen er blevet rapporteret til at bruge en fil, navngivet som ”Ykcol.htm” eller en ”.xls” fil med tilfældige tal som et navn.

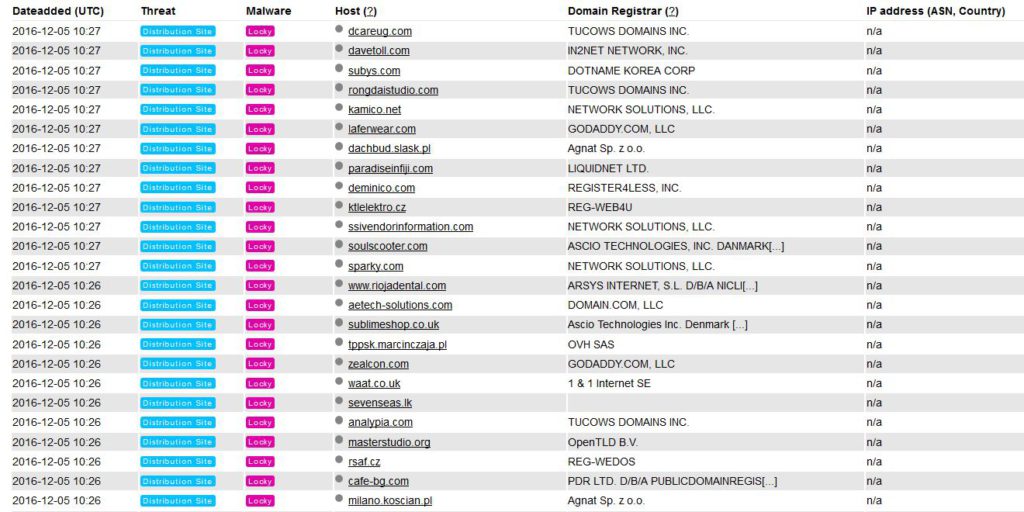

Når brugeren klikker på filen, sløres handlinger kan straks forbinde til en af de mange Locky distributions- hjemmesider:

Efter at have forbindelse med nævnte webistes, malwaren kan downloade en korrumperet nyttelast på afgørende Windows-mapper, ligesom det tidligere påvist ved Hybrid-Analyse .exe fil, der indeholder Locky, placeret i %Midlertidig%.

Indtil videre er det rapporteret at være pre-konfigureret med henblik på at kryptere filtyper, der er de samme som de tidligere versioner, ligesom .aserne, .lort, .zzzzz Locky varianter. Dette omfatter kryptering oftest mødte filformater af:

- Billeder.

- Videoer.

- Virtuelle drev.

- databasefiler.

- Filer, der er forbundet med Microsoft Word.

- Microsoft Excel-filer.

- Filer forbundet med Adobe Reader.

- Filer, der har noget til fælles med de fleste virtuelle drev spillere.

Når Locky .ykcol inficerer disse filer, virussen begynder at erstatte koden for disse filer med brugerdefinerede symboler, der tilhører en meget stærk kryptering algoritme, kaldet AES-128. Disse filer derefter generere unikke dekrypteringsnøgle. Efter denne pass, virussen gør en anden pass ved hjælp af den også meget avanceret RSA-2048 krypteringsalgoritme med den eneste ene formål at generere unikke RSA offentlig og private nøgler. Den virus derefter kan enten oprette forbindelse til c2-servere og sende dekrypteringsnøgler på dem eller holde dem på den inficerede computer til en bestemt Locky Decryptor som sælges til BTC. Krypterede filer ligne nedenstående eksempel:

Efter kryptering af denne Locky ransomware virus har afsluttet, virussen begynder at straks vise et “Læs mig” .htm fil, der har følgende instruktioner:

“Alle dine filer er krypteret med RSA-2048 og AES-128 kryptering.

Mere information om RSA og AES kan findes her:

{links til Wikipedia}

Dekryptering af dine filer er kun muligt med den private nøgle og dekryptere program, som er på vores hemmelige servere. For at modtage din private nøgle følge et af linkene:

Hvis alt dette adresser er ikke tilgængelige, følge disse trin:

1. Download og installer tor Browser: https://www.torproject.org/download/download-easy.html

2. Efter en vellykket installation, køre browseren og vente på initialisering.

3. Skriv i adresselinjen: {unikke Locky webadresse}

4. Følg vejledningen på webstedet.”

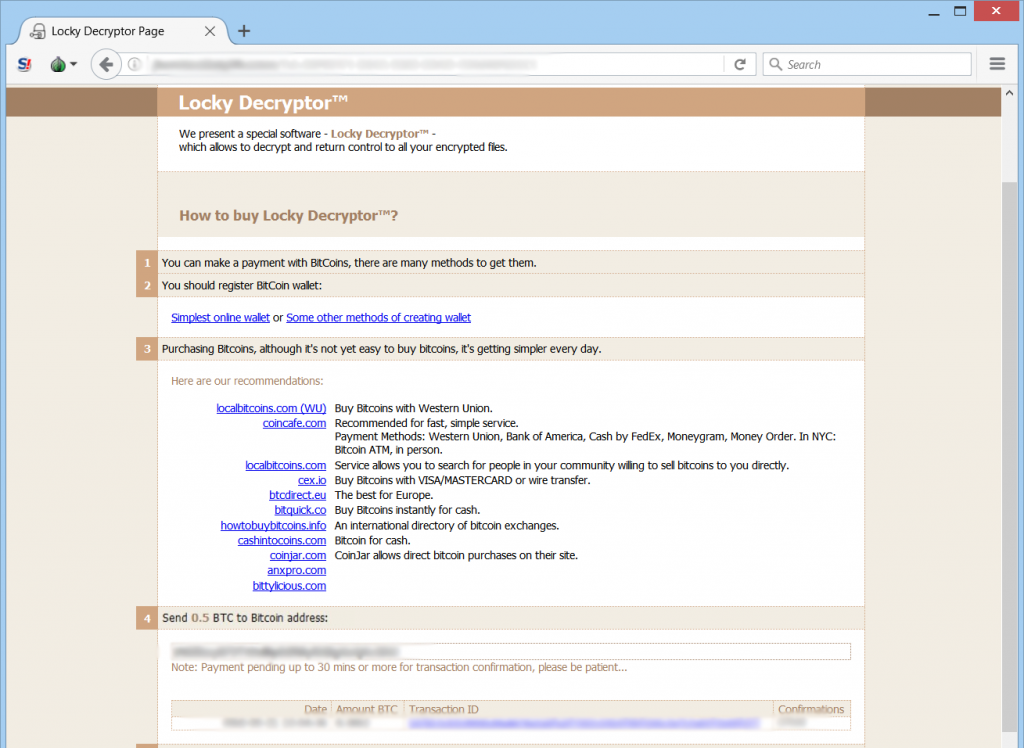

Instruktionerne på hjemmesiden er standard Locky Decryptor instruktioner, som anvendes i de fleste af dens varianter - en webside med instruktioner om, hvordan du køber Bitcoin og betale for en ”Locky Decryptor”:

Ud over dette filerne YKCOL-{RAND}.htm og shtefans1.spe er også tilføjet på den inficerede computer blandt andre filer.

Sådan fjernes Locky .ykcol Virus og gendannelse My Files

Hvis du har lyst til ikke at betale nogen løsesum til cyber-kriminelle, som måske eller måske ikke få dine filer tilbage, vi på det kraftigste råde dig til først at fjerne Locky fra computeren, når der fokuserer på at forsøge at gendanne dine filer ved hjælp af alternative metoder. For den sikreste og bedste fjernelse af Locky .ykcol ransomware eksperter kraftigste råde hjælp af en avanceret anti-malware værktøj, der automatisk vil tage sig af alle de objekter Locky ransomware har forstyrret.

Vi råder dig til omhyggeligt at følge nedenstående trin for at fjerne Locky .ykcol korrekt:

Opstart i fejlsikret tilstand

Til Windows:

1) Holde Windows Key og R

2) En run vindue vises, i det typen “msconfig” og ramte Gå ind

3) Efter vises gå til fanen Boot og vælg Sikker start

Klip .ykcol Filer Virus i Task Manager

1) Trykke CTRL + ESC + SHIFT på samme tid.

2) Find den “Processer” fane.

3) Find den ondsindede processen med .ykcol filer Virus, og ender det opgave ved at højreklikke på den og klikke på “Afslut proces”

Eliminer .ykcol Filer Virus Ondsindede Registre

For de fleste Windows-varianter:

1) Holde Windows-knap og R.

2) i “Løb” box type “Regedit” og ramte “Gå ind”.

3) Holde CTRL + F nøgler og typen .ykcol filer Virus eller filnavnet på det skadelige eksekverbare af virus, som normalt er placeret i% AppData%, %Midlertidig%, %Lokal%, %Roaming% eller% SystemDrive%.

4) Efter at have placeret ondsindede registreringsdatabasen objekter, hvoraf nogle er normalt i Run og RunOnce undernøgler slette dem ermanently og genstart computeren. Her er hvordan man kan finde og slette nøgler til forskellige versioner.

Til Windows 7: Åbn menuen Start, og i søgningen type og skriv regedit -> Åbn den. -> Hold CTRL + F-knapper -> Type .ykcol Filer virus Virus i søgefeltet.

Vinde 8/10 brugere: Knappen Start -> Vælg Kør -> skriv regedit -> Hit Enter -> Tryk på CTRL + F-knapper. Skriv .ykcol filer Virus i søgefeltet.

Automatisk fjernelse af .ykcol filer Virus

Genoprette filer krypteret med .ykcol filer Virus Ransomware.

Metode 1: Brug Shadow Explorer. Hvis du har aktiveret Filhistorik på din Windows maskine én ting du kan gøre er at bruge Shadow Explorer til at få dine filer tilbage. Desværre er nogle ransomware vira kan slette disse skygge volumen kopier med en administrativ kommando til at forhindre dig i at gøre netop det.

Metode 2: Hvis du forsøger at dekryptere dine filer ved hjælp af tredjeparts dekryptering værktøjer. Der er mange antivirus udbydere, der har dekrypteret flere ransomware vira de sidste par år, og bogført decryptors for dem. Chancerne er, hvis din ransomware virus bruger den samme kryptering kode, der bruges af en dekrypteres virus, du kan få filerne tilbage. Dog, dette er heller ikke en garanti, så du måske ønsker at prøve denne metode med kopier af de originale krypterede filer, fordi hvis en tredjepart program piller ved deres krypterede struktur, de kan blive beskadiget permanent. Her er de leverandører til at søge:

- Kaspersky.

- Emsisoft.

- TrendMicro.

Metode 3: Brug af Data Recovery værktøjer. Denne metode er foreslået af flere eksperter på området. Det kan bruges til at scanne din harddisk 's sektorer og dermed forvrænge de krypterede filer på ny, som om de blev slettet. De fleste ransomware virus normalt slette en fil og oprette en krypteret kopi at forhindre sådanne programmer for at genoprette filer, men ikke alle er dette sofistikerede. Så du kan have en chance for at genskabe nogle af dine filer med denne metode. Her er flere data recovery programmer, som du kan prøve og genoprette det mindste nogle af dine filer: